Ключевые находки:

- Атаки группировки направлены на различные страны по всему миру, а не только на Латинскую Америку, хотя этот регион и является приоритетной целью.

- Группировка использует длинные цепочки атаки, которые включают различные инструменты и вредоносное ПО, такое как Agent Tesla, FormBook, Remcos, Lokibot, Guloader, SnakeKeylogger, XWorm, NjRAT, EkipaRAT.

- Группировка использует взломанные легитимные FTP-серверы в качестве С2, а также SMTP-серверы в качестве С2 и сервиса для фишинга.

- Группа использует легитимные сервисы для хранения строчек вредоносного ПО и картинок с вредоносным кодом.

Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center, PT ESC) обнаружили атаки по всему миру, которые с высокой степенью уверенности атрибутировали, связав с группировкой TA558.

TA558 — это, по изначальному описанию исследователей из ProofPoint, небольшая финансово-ориентированная киберпреступная группировка, которая атаковала гостиничные и туристические организации в основном в Латинской Америке, но также была замечена за атаками на североамериканский регион и Западную Европу. По информации исследователей, группа активна по крайней мере с 2018 года.

В исследованных нами атаках группа активно использовала технику стеганографии: файлы полезной нагрузки (в виде VBS- и PowerShell-скриптов, RTF-документов со встроенным эксплойтом) передавались внутри картинок и текстовых файлов. Примечательно, что большинство RTF-документов и VB-скриптов имеют такие названия, как greatloverstory.vbs, easytolove.vbs, iaminlovewithsomeoneshecuteandtrulyyoungunluckyshenotundersatnd_howmuchiloveherbutitsallgreatwithtrueloveriamgivingyou.doc, и связаны со словом «любовь», поэтому мы и назвали эту операцию SteganoAmor.

Содержание

- Жертвы

- Начало исследования

- Другие цепочки заражения

- 1.1 Атака с применением Agent Tesla: основной сценарий с использованием XLS-документа и техники стеганографии

- 1.2 Атака с применением Agent Tesla: другой сценарий с использованием DOCX-документа

- 1.3 Атака с использованием Remсos

- 1.4 Атака с использованием XWorm

- 1.5 Атака с использованием LokiBot

- 1.6 Атака с использованием GuLoader и FormBook

- 1.7 Атака с использованием Snake Keylogger

- 1.8 Другие примеры атак

- Использование группой легитимных FTP- и SMTP- серверов

- Атрибуция

- Заключение

- Тактики и техники по матрице MITRE ATT&CK

- Вердикты продуктов Positive Technologies

- Индикаторы компрометации

Жертвы

Во время исследования мы нашли множество семплов, направленных на различные секторы и страны. Помимо вредоносных файлов, мы встречали множество писем, отправленных разным компаниям. Большинство писем, которые мы встречали, были посланы в страны Латинской Америки, но также мы обнаружили, что немалая часть была отправлена российским, румынским и турецким компаниям.

Среди жертв мы также видели зараженные легитимные FTP- и SMTP-серверы, которые злоумышленники использовали в качестве С2-серверов. Зараженные SMTP-серверы злоумышленники использовали также для отправки фишинговых писем.

В процессе исследования мы также находили серверы с открытыми папками, в которых располагались вредоносные файлы, использовавшиеся в разных атаках.

На серверах с открытыми папками мы также находили логи ВПО с украденными данными. Так, например, украденные с помощью ВПО Agent Tesla данные представляли собой HTML-файлы со следующим шаблоном в названии:

- PW_*PC_name*_*date of exfiltration*_*time of exfiltration*.html

Сами данные представляли собой агрегацию учетных записей из всех известных браузеров, из почтовых сервисов, например, Outlook и Thunderbird, из сервисов удаленного доступа — VPN или RDP.

Среди таких логов были как данные обычных пользователей, так и данные государственных организаций и различных предприятий.

В совокупности мы обнаружили более 320 атак, которые были направлены на следующие страны и секторы:

В процессе исследования мы обнаружили атаки на конкретные компании. Число этих атак сильно отличается от общего числа обнаруженных, так как не всегда удавалось установить конкретную жертву. Однако анализ установленных жертв указывает на следующее распределение атак по сферам деятельности компаний:

Начало исследования

В процессе мониторинга угроз специалистами ESC был обнаружен файл factura 00005111, 005114, 005115.pdf.xlam SHA-256: 69ffd7a475c64517c9c1c0282fd90c47597e3d4650320158cfb8c189d591db8c. По связанным с ним файлам было найдено письмо. По названию файла в письме (banned-20240117T134543-25672-12) можно предположить, что оно достигло адресата, но было блокировано СЗИ. Письмо посылалось румынской компании от якобы другой румынской компании:

Почтовый адрес отправителя был подменен, IP, с которого посылалось письмо, — 46.27.49[.]180. По нашим данным, с этим IP связаны еще 22 письма, которые группа рассылала разным организациям начиная с 15 июня 2023 года.

При открытии Excel с помощью макросов загружает файл packedtpodododod.exe (SHA-256:C42288A5946D2C3EB35E7485DD85936C1FABF49E46B12449C9136FF974A12F91) по следующему URL:

- 94.156.65[.]225/packedtpodododod.exe

C этого IP также можно получить RTF-файл. Он доступен по следующему URL:

- 94.156.65[.]225/microsoftdecidedtodesignnewproducttoupdateandupgradenewprojectthingsonthepcandsystem.doc

Этот вариант содержит CVE-2017-11882 и скачивает следующий файл цепочки по URL:

- 94.156.65[.]225/herewegoxla.exe.

После того как файл получен, он запускается. Финальной полезной нагрузкой является Agent Tesla с иконкой Excel. Agent Tesla выгружает данные на С2 через протокол FTP. Сам C2 является взломанным легитимным сайтом.

Другие цепочки заражения

Благодаря внутренним системам мы обнаружили десятки различных файлов, связанных с этим FTP, которые использовали его в качестве С2 для Agent Tesla. Большинство файлов, связанных с FTP, использовали вредоносные файлы с испанскими, португальскими и румынскими названиями.

Помимо того, с помощью наших систем мы смогли обнаружить сотни различных файлов и десятки вредоносных IP, используемых злоумышленником в описываемой операции. Среди обнаруженных файлов встречались документы с разными расширениями, направленные на разные страны, объединенные общей инфраструктурой и общей похожей цепочкой заражения. При этом сами файлы имели разные названия, включая наименования на английском, болгарском, хорватском, турецком, русском, китайском и других языках.

Ниже мы привели примеры некоторых цепочек с разными семействами ВПО: Agent Tesla, Remcos, XWorm, LokiBot, GuLoader, FormBook, Snake Keylogger. Хотим отметить, что для одного и того же ВПО могут быть различные цепочки, с полным списком IoCs вы можете ознакомиться в соответствующем разделе.

1.1 Атака с применением Agent Tesla: основной сценарий с использованием XLS-документа и техники стеганографии

Основной сценарий, который мы видели в этой кампании и по которой мы назвали эту кампанию, — цепочка заражения с использованием техники стеганографии.

Наглядным примером является файл Cerere de cotatie.xla (SHA-256: 64020a7a3f5f6c589272f28d727318eb5eb4eb4d41510679cb8134c0325c8fe2). Он и начинает эту цепочку. При его открытии используется уязвимость CVE-2017-11882 и идет запрос на следующий URL:

- qly[.]ai/08XE5

Этот адрес — пример сокращенного URL, оттуда происходит перенаправление на 23.95.60[.]74/weareinlovewithmygirlfriendunderstandhowitistoget___youareverybeautifilformeiloveusoomuchalwaysloveutrulyfromtheheartlove.doc.

Полученный при ответе сервера файл (SHA-256: 2c58ca41949aa784dce6a2006162781fe7a7a5453cafb731ee4d512efe718c43) является RTF-документом.

При запуске он скачивает VBS-скрипт с того же IP:

- 23.95.60[.]74/roammamamamam.vbs

VBS делает запрос к paste[.]ee для получения дальнейшей нагрузки:

- paste[.]ee/d/FZTcX

![Вредоносный код на легитимном сервисе Paste[.]ee](https://pt-corp.storage.yandexcloud.net/upload/corporate/ru-ru/images/pt-esc/article-402404/9.png)

После этого скачивается и расшифровывается закодированная вредоносная строка из картинки по следующим URL:

- uploaddeimagens[.]com[.]br/images/004/753/714/original/new_image.jpg?1709908350

- uploaddeimagens[.]com[.]br/images/004/753/713/original/new_image.jpg?1709908316

Картинки одинаковые:

- new_image.jpg (SHA-256: 1435aef381b7e31245e2ca66818209a7f8d54daef4d0db25ef78b3a9fec3242b)

Закодированная в base64 нагрузка для следующий стадии, внутри скачанной картинки:

Команда PowerShell внутри скрипта:

После этого скрипт расшифровывает нагрузку с картинки и докачивает дополнительную нагрузку c того же URL, который написан в формате reverse string (то есть наоборот) — примечательно, что содержимое также представляет собой исполняемый файл, закодированный в base64, в перевернутом виде:

- 23.95.60[.]74/romamammamamamaa.txt

Далее вредоносное ПО Agent Tesla производит запуск. В качестве элемента обхода происходит проверка, которая помогает понять злоумышленнику, что вредоносное ПО запускается не на хостинге и IP-адрес жертвы является реальным:

- ip-api[.]com/line/?fields=hosting

Agent Tesla крадет данные из браузеров, почтовых клиентов, сервисов удаленного доступа и подключается к С2-серверу через FTP для их дальнейшей выгрузки.

1.2 Атака с применением Agent Tesla: другой сценарий с использованием DOCX-документа

Пример цепочки атак конца 2023 года, которую злоумышленники используют сейчас реже, но мы до сих еще находим подобные семплы:

- Lista de productos 2.docx (SHA-256: 54376ee15cca7c6cdecc27b701b85bdd2aa618fe8158a453d65030425154299a)

При запуске происходит запрос на shlx.us/eO, который перенаправляет нас на следующий URL:

- 23.95.122[.]104/htm/1/HTMLbrowserIEchromeHistoryCleaner.doc

Скачиваемый документ (SHA-256: 6cab2705e5bfe56db1e9a74c8af9dca162de7631dd8dc074685dcb9c1dc7c5a2) представляет собой вредоносный RTF-документ с эксплойтом:

RTF в свою очередь загружает IGCC.exe, являющийся Agent Tesla.

В итоге Agent Tesla начинает взаимодействие с С2 по FTP и дальнейшую эксфильтрацию данных:

1.3 Атака с использованием Remсos

Remсos (Remote Control and Surveillance) — это изначально легитимная программа, которая сейчас используется многими злоумышленниками в качестве RAT (Remote Access Trojan) для доступа к компьютеру жертвы.

Во время исследования мы обнаружили множество образцов ВПО Remcos, использовавшихся в атаках группировки.

Один из таких файлов — ORDER_SPECIFICATIONS_OFFER.xla (SHA-256: 93946883de3d4074ac4baed60abcc3f2d0c57c8ef6e41ceaedbc5ca0de55dc30):

При открытии файла макрос внутри XLS-документа обращается по короткому URL к первому С2 для дополнительных данных — qly[.]ai/p5Zpt:

![Запрос к qly[.]ai/p5Zpt](https://pt-corp.storage.yandexcloud.net/upload/corporate/ru-ru/images/pt-esc/article-402404/22.png)

Он в свою очередь перенаправляет запрос на RTF-документ с эксплойтом:

- 147.185.243[.]107/45700/macc/shelovemywifemorethankanyonebutsametimeiloveagirlwholovingmealot_____sheisreallymyloverwhocarewholovedmefromtheheart.doc с cve-2017-11882

Далее делается обращение к следующему URL, в ответе которого выдается не картинка, а обфусцированный VBS:

- 147.185.243[.]107/45700/beautifulglobe.jpg,

Внутри этого скрипта зашит следующий С2 цепочки, на котором располагается другой обфусцированный скрипт:

- paste[.]ee/d/NYO9X

Его деобфускация показалась нам интереснее первой, поскольку содержала больше итераций различного кодирования, в результате внутри скрывался код с перевернутой строкой следующего C2:

- 147.185.243[.]107/45700/MACC.txt:

Уже внутри этого TXT-файла мы обнаружили конечный элемент цепочки — закодированный base64 код в перевернутом виде:

Итогом цепочки является заражение трояном удаленного доступа Remcos — (SHA-256: bd296301230adac77b09dc91d06ec26adbc49d015ea7d1b4f68b6805c2b5ee55).

Перед обращением к удаленному серверу Remcos делает запрос к geoplugin[.]net/json.gp для проверки IP-адреса, а затем связывается с C2, используя такую технику сокрытия трафика, как TLS-мимикрия:

1.4 Атака с использованием XWorm

XWorm является одним из наиболее популярных троянов удаленного доступа (RAT), который используется многими злоумышленниками. TA558 также его использует.

Одна из таких цепочек, как и в прошлый раз, начинается с XLS-файла и зашитой внутри него ссылки, которая перенаправляет запросы на другой сервер для скачивания RTF-документа с эксплойтом внутри. В данном случае мы встречали файлы 7b768394fa0869d92f872eb486f49fabd6469ef3a8fd8bdf9cb49d35b39ea73b и 94bcfc033fd6e445163116ebf73877ef71e22192bef829822314042b31a7281f, в результате исполнения которых шло обращение к URL за следующей стадией:

- 107.175.31[.]187/7508/iconimages.jpg

В скрипте зашит URL:

- paste[.]ee/d/G5J31

Данные содержимого представляют собой обфусцированный VBS, внутри которого две ссылки на картинки с дополнительной нагрузкой:

- uploaddeimagens[.]com [.]br/images/004/755/997/original/new_image_r.jpg?1710413993

- uploaddeimagens[.]com [.]br/images/004/755/997/original/new_image_r.jpg?1710413993

Как и в основном случае, описанном выше, строчки из картинки декодируются, и собирается полезная нагрузка, которая скачивает TXT-файл с перевернутым кодом base64, представляющим из себя финальную нагрузку XWorm:

- 107.175.31[.]187/7508/xwo.txt

После запуска XWorm начинает взаимодействие с С2:

- 147.124.212[.]213:6161

1.5 Атака с использованием LokiBot

LokiBot — это стилер, который собирает данные различных приложений жертвы: браузеров, email-клиентов, FTP и т. д. Один из таких файлов был получен с:

- 23.94.239[.]119/_—00_o______---0o0_00_0oo_0-o_o0-__________o0o-__________/ozzwerdfdghjfdggsahfhfghf.doc

Файл, как и в остальных случаях, представляет собой RTF-документ, который скачивает PE-файл (SHA-256: adc6a50e5985c31f0ed5ea885edd73e787f893f709591e5cf795fd78403d1430) по следующему URL:

- 23.94.239[.]119/112/vbc.exe

Файл представляет собой LokiBot, который начинает взаимодействовать с С2 и передавать информацию по следующему URL:

- sempersim[.]su/ha1/fre.php

1.6 Атака с использованием GuLoader и FormBook

Эта атака начинается с файла NEW ORDER.xls (SHA-256: 3688f05556a136fe094de5cb1888eac2a579525f72cd027e19738582ed40c283).

Макрос внутри XLS-файла запускает следующую цепочку, похожую на рассмотренную ранее. В начале происходит запрос к:

- 2s[.]gg/3zs

Затем происходит редирект на RTF-документ с ранее указанной базой данных CVE:

- 103.237.87[.]56/rew/re/binwecanmaintainthenewthingswithhimbecauseiwasrunningaroundthewroldwithnew____icangofornewthingsfortruestoryuloverbrother.doc

После этого со следующего URL скачивается GuLoader, использующийся как загрузчик для получения следующего ВПО с адреса:

- 103.237.87[.]56/setup/bin.exe

Файл (SHA-256: bfd50523e4cabf7fe9e6f0afc926b9269708ac80af43a943ebcbc909a9ae0695), представляющий собой GuLoader, обращается к гугл-диску, от которого он получает нагрузку вредоносного ПО — FormBook:

- drive.google[.]com/uc?export=download&id=1QJZpYWwA5nTHlXAY5PxXqGvqEBOtjtOi -> drive.usercontent.google[.]com/download?id=1QJZpYWwA5nTHlXAY5PxXqGvqEBOtjtOi&export=download

После запуска ВПО FormBook (SHA-256: e1259d936c3993e5d8671b8b5e2362eb974984d046871296c50cf51ee1a96e4b) начинает взаимодействие с С2:

- thechurchinkaty[.]com/nrup/?vLwt1tg=a+HLDFsiIkHuV4rn/wjkuvItWj7ch7WMO9xbFOtVeNEzn7JMPDdWHI+pluLOfQ5QTDqWxNNxIGS7LM9UJKf1d/iZERaTVE3Mnox0RAyMAaysT2DaDQ==&tdCpR=qZUxOL60rvw

1.7 Атака с использованием Snake Keylogger

Как и почти во всех случаях, описанных выше, в начале цепочки используется XLS-файл, например файл Payment_Draft_confirmation.xla (SHA-256: 9caeaefa5ecb508895fef48764dc689f49dd8ad9f7e4de9e52202f1c1db101e1).

При запуске делается обращение к следующему URL:

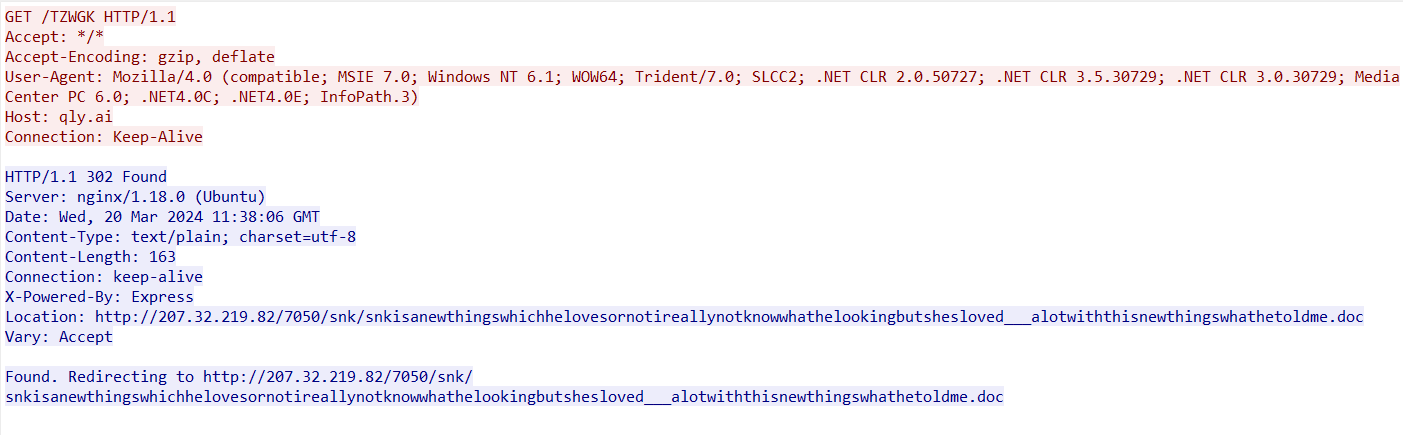

- qly[.]ai/TZWGK

После этого происходит редирект на следующий URL, который скачивает RTF-документ:

- 207.32.219[.]82/7050/snk/snkisanewthingswhichhelovesornotireallynotknowwhathelookingbutshesloved___alotwiththisnewthingswhathetoldme.doc

RTF скачивает VBS по следующему URL:

- 207.32.219[.]82/7050/imaginepixelimages.jpg

На следующей стадии скачиваются обратно закодированные base64 строчки, которые после расшифровки представляют собой Snake Keylogger (SHA-256: 69dffbdcc112b62bfa93e2d6d95de42ef16e01e428b883b9671056ac93bbce8f):

- 207.32.219[.]82/7050/SNK.txt

После запуска Snake Keylogger сначала делает проверку:

- checkip.dyndns[.]org

Затем по IP проверяет геоинформацию:

- reallyfreegeoip[.]org

Далее происходит запрос для получения SMTP-сервера:

- scratchdreams[.]tk/_send_.php?TS

В конце Snake Keylogger отправляет украденную информацию на легитимный взломанный SMTP-сервер:

1.8 Другие примеры атак

Мы видели и несколько других цепочек атак, например, ниже пример сетевого взаимодействия NjRAT с С2: 167.86.86[.]15:3333:

Однако как в случае с NjRAT, так и с другим вредоносным ПО, цепочки не сильно отличаются от приведенных выше и представляют собой те же атаки, но с разными финальными нагрузками.

Так, например, при изучении инфраструктуры злоумышленника мы заметили, что на тех же IP-адресах, на которых располагались RTF-документы с вшитыми эксплойтами, а также фейковые JPG-файлы с встроенными VBS, располагаются различные RAT, в качестве примера приведем IP C2-сервера zgRAT:

- 94.156.69[.]17

Использование группой легитимных FTP- и SMTP- серверов

Найденные FTP-серверы при исследовании оказались легитимными сервисами, которые, предположительно, злоумышленники заразили и использовали в качестве С2 для эксфильтрации данных, полученных с помощью описанного выше вредоносного ПО.

Во всех случаях легитимные сайты принадлежали различным небольшим компаниям из Мексики, Колумбии и Румынии.

Один из них:

У организации есть активный аккаунт в соцсетях с несколькими тысячами подписчиков и с ссылкой на сайт:

У этой организации, как и в предыдущем случае, есть аккаунт в соцсети с несколькими тысячами подписчиков и с ссылкой на сайт:

Помимо FTP, при исследовании атак на российские компании мы обратили внимание, что группировка использовала SMTP на взломанных серверах, на которых расположены легитимные европейские сайты:

При этом некоторые SMTP-домены были созданы группировкой для того, чтобы выглядеть легитимно. Так, например один из SMTP-доменов, которые группа использовала, — itresinc.com — явно пытался казаться легитимным it-resinc.com.

Злоумышленники использовали эти легитимные и сфальсифицированные SMTP-домены для отправки фишинговых писем и в качестве С2 для рассмотренного вредоносного ПО.

Примечательно, что злоумышленники не использовали в одной атаке одновременно один SMTP и как фишинговый сервис, и как С2.

Примером атаки может быть письмо, отправленное российской организации от легитимного взломанного SMTP-сервера:

В фишинговому письму прикреплен ZIP-архив:

- loading advice.zip SHA-256: ca383ef7a0031ff933907be8b038ccc62ac556bdc0f077d7f9c3022952e62efa

Архив содержит в себе один файл, являющийся Agent Tesla:

- loading advice.exe SHA-256: 84b2a0360556088e4aad29627d4ed15d53b18aa72d9d98b4b0d1be27916c681e

При запуске исполняемый файл выгружает данные на SMTP-сервер, мимикрирующий под легитимный:

- mail.itresinc.com

Атрибуция

В процессе исследования мы обнаружили, что часть кампании была описана аналитиками из Cyble. В описании Cyble присутствует тот же killchain, который видели мы, включая использование стеганографии, а также финальная нагрузка, которая может содержать разнообразные вредоносные ПО типа AgentTesla и Remcos.

Исследователи из Metabase Q также в октябре описали и атрибутировали эту активность, связав ее с деятельностью группировки TA558. В своем репорте исследователи обратили внимание на killchain, который также использовал стеганографию. Исследователи указали, что жертвами, как и ранее в случае с TA558, являются страны Латинской Америки, США, Португалия и Испания. В своем исследовании мы обнаружили, что, хоть TA558 и направлена в основном на страны Латинской Америки, стран-жертв намного больше и группировка атакует совершенно разные страны.

Также на платформе X (бывшем Twitter) исследователь Анкит Анубхав (Ankit Anubhav) в августе делился информацией об использовании группировкой TA558 техники стеганографии, финальная цепочка которой приводила к заражению Quasar RAT.

При этом другой исследователь из Microsoft Игал Литски (Igal Lytzki), сославшись на Анкита Анубхав, описал похожую атаку: он обратил внимание на семплы со стеганографией и Agent Tesla с FTP, на котором содержались логи жертв (о чем он, по его словам, проинформировал последних).

Заключение

Рассмотренные в статье цепочки атак ТА558 в операции SteganoAmor продолжают и сегодня активно затрагивать пользователей в Латинской Америке и по всему миру. Для компрометации организаций группировка продолжает использовать довольно старую уязвимость CVE-2017-11882. Также с помощью описанных в статье техник обфускации, в особенности стеганографии, распространяется широко известное вредоносное ПО, применяемое и в других атаках на протяжении последних лет. Из-за активного использования группировкой легитимных взломанных SMTP-серверов может быть труднее обнаружить факт фишинга, поэтому следует осторожнее подходить к письмам с вложением, даже если эти письма были получены из правительственных организаций или локальных небольших компаний. Также использование легитимных взломанных SMTP- и FTP-серверов и инструментов типа GuLoader может осложнить обнаружение злоумышленников на узле, поэтому компаниям следует активнее мониторить сетевой трафик, а также проверять подозрительную активность, связанную с легитимными сервисами.

Авторы:

Александр Бадаев, специалист группы киберразведки

Ксения Наумова, специалист отдела сетевой экспертизы

Тактики и техники по матрице MITRE ATT&CK

| ID | Имя | Описание |

|---|---|---|

Resource Development |

||

| T1584.004 | Compromise Infrastructure: Server | Группировка использовала легитимные взломанные SMTP-серверы для фишинга. Также группа использовала легитимные взломанные SMTP- и FTP-серверы в качестве С2-сервера |

| T1585.002 | Establish Accounts: Email Accounts | Группировка создавала аккаунты, маскирующиеся под легитимные компании |

| T1586.002 | Compromise Accounts: Email Accounts | Группировка использовала взломанные email-аккаунты для отправки фишинговых писем в компании |

| T1608 | Stage Capabilities | Группировка загружала вредоносное ПО в открытые папки своих серверов, вредоносные картинки — на легитимные сервисы, VB-скрипты — на сайты для хранения текста типа paste.ee |

Initial Access |

||

| T1566 | Phishing | Группировка использовала взломанные email-аккаунты, взломанные SMTP-серверы и спуфинг легитимных аккаунтов для отправки фишинговых писем потенциальным жертвам |

| T1566.001 | Phishing: Spearphishing Attachment | Группировка прикрепляла к своим письмам вредоносные DOCX-документы, XLS-файлы и архивы |

| T1078 | Valid Accounts | Группировка использовала учетные данные, полученные в других атаках, для получения доступа к жертвам |

Execution |

||

| T1053.005 | Scheduled Task/Job: Scheduled Task | Группировка в некоторых из цепочек атак использовала Scheduled Task для запуска вредоносных VB-скриптов |

| T1059.001 | Command and Scripting Interpreter: PowerShell | Группировка использовала Powershell-команды для запуска вредоносного ПО |

| T1059.005 | Command and Scripting Interpreter: Visual Basic | Группировка использовала VB-скрипты в своих цепочках заражения |

| T1203 | Exploitation for Client Execution | Группировка использовала уязвимость Office CVE-2017-11882 для запуска макросов в RTF-документах |

| T1204.002 | User Execution: Malicious File | Группировка во многих случаях полагалась на то, что жертва сама запустит вредоносный файл. Для этого использовались EXE-, VBS- или LNK-файлы с двойным расширением, например .pdf.exe, а также с иконкой, маскирующейся под PDF-файл |

Persistence |

||

| T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | Вредоносное ПО группировка копировала себе в startup-файл для закрепления в системе |

Defense Evasion |

||

| T1027 | Obfuscated Files or Information | Группировка использовала base64 для шифрования полезной нагрузки |

| T1027.003 | Obfuscated Files or Information: Steganography | Группировка использовала технику стеганографии в картинках, загруженных на легитимные сервисы для обоев на рабочий стол |

| T1036 | Masquerading | Группировка маскировала EXE-файлы, используя иконки PDF, Microsoft World и т. д. |

| T1036.007 | Masquerading: Double File Extension | Группировка маскировала EXE-, VBS- или LNK-файлы, используя двойные расширения, например .pdf.exe |

| T1036.008 | Masquerading: Masquerade File Type | Группировка маскировала VBS-скрипты под картинки, а также использовала RTF-документы с уязвимостью CVE, маскируя их под DOCX-документы |

| T1140 | Deobfuscate/Decode Files or Information | Вредоносное ПО группировки декодировало полезную нагрузку, полученную в процессе заражения |

| T1078 | Valid Accounts | Группировка использовала легитимные взломанные SMTP-серверы и email-аккаунты различных компаний для обхода блокировок на уровне почты |

Credential Access |

||

| T1552.001 | Unsecured Credentials: Credentials In Files | Вредоносные ПО группировки собирало учетные данные из файлов, связанных с различными приложениями (такими, как Outlook), или браузеров типа Firefox |

| T1552.002 | Unsecured Credentials: Credentials in Registry | Вредоносное ПО группировки собирало учетные данные из реестра Windows |

Discovery |

||

| T1083 | File and Directory Discovery | Вредоносное ПО группировки обладало возможностями поиска файлов на зараженных компьютерах |

| T1087.001 | Account Discovery: Local Account | Вредоносное ПО группировки собирало информацию об учетной записи на компьютере жертвы |

| T1112 | Modify Registry | Вредоносное ПО группировки, например Remcos, модифицировало реестр |

| T1124 | System Time Discovery | Вредоносное ПО группировки собирало информацию о временной зоне с зараженных комьютеров |

| T1033 | System Owner/User Discovery | Вредоносное ПО группировки получало имя пользователя с зараженных компьютеров |

| T1614 | System Location Discovery | Вредоносное ПО группировки определяло геолокацию жертвы, например через сервис reallyfreegeoip.org |

Collection |

||

| T1056.001 | Input Capture: Keylogging | Вредоносное ПО группировки, например Remcos или Snake Keylogger, использовало функцию захвата клавиш |

| T1115 | Clipboard Data | Вредоносное ПО группировки, получало доступ к буферу обмена на компьютере жертвы |

| T1185 | Browser Session Hijacking | Вредоносное ПО группировки захватывало информацию из браузеров, такую как учетные данные и файлы cookie |

| T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Вредоносное ПО группировки собирало данные из различных браузеров, таких как Google Chrome, FireFox и Edge |

| T1113 | Screen Capture | Вредоносное ПО группировки обладает функцией захвата экрана на зараженном компьютере |

| T1123 | Audio Capture | Вредоносное ПО группировки обладает функцией захвата звука и прослушивания микрофона на зараженном компьютере |

| T1125 | Video Capture | Вредоносное ПО группировки обладает функцией получения доступа к вебкамере на зараженном компьютере |

Command And Control |

||

| T1001.003 | Data Obfuscation: Protocol Impersonation | Вредоносное ПО группировки использовало TLS-мимикрию для сокрытия трафика взаимодействия с С2-сервером |

| T1071.002 | Application Layer Protocol: File Transfer Protocols | Вредоносное ПО группировки использовало FTP-серверы в качестве С2-серверов |

| T1071.003 | Application Layer Protocol: Mail Protocols | Вредоносное ПО группировки использовало SMTP-серверы в качестве С2-серверов |

| T1102 | Web Service | ПО GuLoader, которое группировка использовала, скачивало вредоносное ПО с Google Drive |

| T1102.001 | Web Service: Dead Drop Resolver | Группировка использовала легитимные сервисы типа paste.ee для хранения текста и для хранения вредоносных скриптов |

| T1105 | Ingress Tool Transfer | Вредоносное ПО группировки, например GuLoader, скачивало дополнительную вредоносную нагрузку на компьютер жертвы |

Exfiltration |

||

| T1048.003 | Exfiltration Over Alternative Protocol: Exfiltration Over Unencrypted Non-C2 Protocol | Вредоносное ПО группировки, например AgentTesla и SnakeKeylogger, использовало SMTP, FTP и HTTP для выгрузки данных с зараженных хостов |

Impact |

||

| T1496 | Resource Hijacking | Группировка использовала зараженные серверы в своих дальнейших атаках в качестве С2-серверов или для отправки фишинговых писем в другие компании |

Вердикты продуктов Positive Technologies

PT Sandbox

YARA-правила

| tool_win_ZZ_OfficeTemplate__Downloader__RemoteDocument__Artifact |

| exploit_win_ZZ_CVE201711882__Exploit__Ole10Native__Artifact |

| tool_win_ZZ_MalPDF__RiskTool__JavaScript |

| tool_win_ZZ_MalPDF__RiskTool__JavaScriptAction__Artifact |

| tool_win_ZZ_antiVM__RiskTool__TrapFlag__EFLAGs |

| tool_win_ZZ_UPX__RiskTool__Sections |

| tool_win_ZZ_Themida__RiskTool__2 |

| tool_win_ZZ_MPRessPacker__RiskTool |

| tool_win_ZZ_DotnetObfuscation__Risktool__Unicoded__Methods |

| tool_mem_ZZ_AgentTesla__Stealer |

| tool_mem_ZZ_GenericStealer__Stealer |

| exploit_win_ZZ_CVE20170199__Exploit__URLMoniker__Artifact |

| tool_mem_ZZ_GenericBackdoor__Backdoor |

| tool_win_ZZ_ConfuserEx__RiskTool |

| tool_win_ZZ_MalISO__Dropper__Generic__ContainsPE |

| tool_mem_ZZ_RacPack__Trojan |

| tool_win_ZZ_Gh0stCringe__Backdoor |

| tool_win_ZZ_Base64PE__Risktool |

| tool_mem_ZZ_HeavensGate |

| tool_mem_ZZ_EmailStealer__Stealer |

| tool_mem_ZZ_LokiBot__PSW |

| tool_win_ZZ_SnakeKeylogger__Spy |

| tool_win_ZZ_DotnetObfuscation__Risktool__Unicoded__Classes |

Поведенческие правила (malware)

| Trojan-Downloader.PowerShell.Generic.b |

| Trojan-Downloader.Win32.Amadey.n |

| Trojan-Downloader.Win32.Banjori.n |

| Trojan-Downloader.Win32.Danabot.n |

| Trojan-Downloader.Win32.EkipaRAT.n |

| Trojan-Downloader.Win32.Emotet.n |

| Trojan-Downloader.Win32.FormBook.n |

| Trojan-Downloader.Win32.Generic.n |

| Trojan-Downloader.Win32.Glupteba.n |

| Trojan-Downloader.Win32.Lokibot.n |

| Trojan-Downloader.Win32.PrivateLoader.n |

| Trojan-Downloader.Win32.Remcos.n |

| Trojan-Downloader.Win32.Smokeloader.n |

| Trojan-Downloader.Win32.SnakeKeylogger.n |

| Trojan-Downloader.Win32.Socks5SystemZ.n |

| Trojan-Downloader.Win32.XWorm.n |

| Trojan-Downloader.Win32.Zhark.n |

| Trojan-Downloader.Win32.njRAT.n |

| Trojan-Downloader.Win32.zgRAT.n |

| Trojan-Dropper.MSOffice.CommonCVE.a |

| Trojan-Dropper.MSOffice.Launcher.a |

| Trojan-Dropper.PDF.Launcher.a |

| Trojan-Dropper.PowerShell.LOLBinStage.a |

| Trojan-Dropper.Win32.Generic.e |

| Trojan-Dropper.Win32.Generic.i |

| Trojan-Dropper.Win32.LOLBin.a |

| Trojan-PSW.Win32.AgentTesla.a |

| Trojan-PSW.Win32.CredentialAccess.a |

| Trojan-PSW.Win32.CredentialAccess.b |

| Trojan-PSW.Win32.Generic.a |

| Trojan-PSW.Win32.Generic.b |

| Trojan-PSW.Win32.Generic.n |

| Trojan-PSW.Win32.Loki.n |

| Trojan-PSW.Win32.Mystic.n |

| Trojan-PSW.Win32.RecordBreaker.n |

| Trojan-PSW.Win32.RedLine.n |

| Trojan-PSW.Win32.RisePro.n |

| Trojan-PSW.Win32.Vidar.n |

| Trojan-Spy.Win32.AgentTesla.n |

| Trojan-Spy.Win32.FormBook.n |

| Trojan-Spy.Win32.Generic.a |

| Trojan-Spy.Win32.Generic.b |

| Trojan-Spy.Win32.Generic.c |

| Trojan-Spy.Win32.SysUpdate.n |

| Trojan.PowerShell.Generic.a |

| Trojan.PowerShell.PSLiner.b |

| Trojan.Script.Generic.a |

| Trojan.Win32.DefenseImpair.a |

| Trojan.Win32.Evader.a |

| Trojan.Win32.Evasion.a |

| Trojan.Win32.Generic.a |

| Trojan.Win32.Generic.c |

| Trojan.Win32.Generic.d |

| Trojan.Win32.Generic.f |

| Trojan.Win32.Generic.g |

| Trojan.Win32.Generic.i |

| Trojan.Win32.HeavensGate.a |

| Trojan.Win32.Inject.a |

| Trojan.Win32.Recon.a |

| Trojan.Win32.Recon.c |

Поведенческие правила (suspicious)

| Read.Window.Handle.Enumeration |

| Transfer.Network.Packet.SuspiciousTraffic |

| Transfer.Network.Packet.BadTraffic |

| Create.Process.PowerShell.CommandExecution |

| Create.Process.WScript.RunScript |

| Write.File.Script.Launcher |

| Create.Process.Inject.ResumeThread |

| Write.Registry.Key.Persistence |

| Create.Process.DotNet.RestrictionsBypass |

| Read.Registry.Key.NetInterfaces |

| Write.Process.Inject.SetThreadContext |

| Write.Process.Inject.SetInstrumentationCallback |

| Read.File.Data.StealPrivateInfo |

| Create.Process.Hollowing.Evasion |

| Read.System.LSAsrv.CredentialsEnumeration |

| Create.Process.SpoofedParentPid.Evasion |

| Wait.Time.FewSeconds.AbuseDelay |

| Create.Process.Schtasks.Persistence |

| Read.Registry.Key.CheckHWID |

| Read.File.Module.CheckVM |

| Read.System.GetCursorPos.CheckVM |

| Read.Registry.Key.CheckVM |

| Create.Task.RPC.Persistence |

| Read.COM.Multimedia.AudioDevices |

| Read.System.PowerCapabilities.CheckVM |

| Read.Registry.Key.CheckBios |

| Read.Disk.Letter.Enumeration |

| Create.Window.Hidden.Evasion |

| Write.Registry.Key.DisableTracing |

| Read.Process.Name.Enumeration |

| Read.Process.Info.AntiDebugQueryInfo |

| Create.Process.PowerShell.LongExecution |

| Create.Query.WMI.CheckVM |

| Create.Task.COM.Persistence |

| Read.Thread.Info.AntiDebug |

| Write.File.Attribute.Hidden |

| Read.File.Browser.Credentials |

| Read.Registry.Key.StealPrivateInfo |

| Create.Hook.SetWindowsHook.Keylogger |

| Read.Audio.Capture.Microphone |

| Create.Screenshot.BitBlt.Reconnaissance |

| Read.Clipboard.Data.RemoteControl |

| Write.Registry.Key.ActiveMovie |

| Create.Query.WMI.CheckAntivirus |

| Write.Registry.Key.ChangeFirewallPolicy |

| Write.Registry.Key.DisableWindowsDefender |

| Read.System.Info.Reconnaissance |

| Delete.File.Antivirus.Evasion |

| Write.Thread.Info.AntiDebug |

| Read.Window.Name.CheckDbg |

| Read.System.Object.AddressLeak |

| Create.Process.SystemDir.NewFile |

| Read.File.Name.CheckAntivirus |

| Delete.System.BSOD.Impact |

| Create.Service.RPC.Persistence |

| Read.Registry.Key.CheckCPU |

| Read.Registry.Key.CheckInstalledSoft |

| Create.File.Shortcut.COM |

| Read.Processor.CPUID.CheckVM |

| Read.Process.Info.AntiDebug |

| Create.Process.WinDef.AddExclusion |

| Read.File.Data.CredentialDumping |

PT NAD

На активность упомянутого в исследовании вредоносного ПО могут срабатывать более 40 правил в PT NAD, например:

| BOTNET [PTsecurity] Amadey (10010252, 10010256) |

| BOTNET [PTsecurity] Lokibot (10008588) |

| BOTNET [PTsecurity] Socks5SystemZ (10010157) |

| BOTNET [PTsecurity] Zhark (10010817) |

| KEYLOGGER [PTsecurity] SnakeKeylogger (10006494) |

| LOADER [PTsecurity] Smokeloader (10006991, 10007714, 10007877, 10008402, 10007793) |

| REMOTE [PTsecurity] Remcos (10007727, 10009759) |

| REMOTE [PTsecurity] XWorm (10005370, 10008311) |

| REMOTE [PTsecurity] njRAT (11000956 10005222) |

| SPYWARE [PTsecurity] AgentTesla Exfiltration (10005349) |

| SPYWARE [PTsecurity] FormBook (10003266) |

| STEALER [PTsecurity] Loki (10001404) |

| STEALER [PTsecurity] Mystic (10009396, 10009408, 10009409) |

| STEALER [PTsecurity] RedLine (10006855) |

| STEALER [PTsecurity] Vidar (10008458) |

MaxPatrol SIEM

| Execute_Malicious_Command |

| Suspicious_process_execution_sequence |

| Obfuscated_Powershell |

| Suspicious_Connection |

Индикаторы компрометации

Для поиска обращений к вредоносным индикаторам группировки TA558 в PT NAD воспользуйтесь следующим фильтром:

- rpt.cat ~ "ESC-manual-ta558-*"

Вредоносные сетевые индикаторы

| 3[.]145[.]88[.]189 |

| 23[.]94[.]206[.]107 |

| 23[.]94[.]236[.]203 |

| 23[.]94[.]239[.]93 |

| 23[.]94[.]239[.]119 |

| 23[.]95[.]60[.]74 |

| 23[.]95[.]122[.]104 |

| 23[.]95[.]235[.]10 |

| 23[.]95[.]235[.]35 |

| 23[.]95[.]235[.]86 |

| 45[.]32[.]86[.]119 |

| 45[.]74[.]19[.]84 |

| 45[.]227[.]161[.]55 |

| 46[.]27[.]49[.]180 |

| 50[.]3[.]182[.]140 |

| 66[.]175[.]208[.]79 |

| 66[.]228[.]43[.]8 |

| 70[.]34[.]197[.]128 |

| 70[.]34[.]220[.]238 |

| 72[.]14[.]187[.]87 |

| 83[.]137[.]157[.]51 |

| 94[.]156[.]65[.]225 |

| 94[.]156[.]69[.]17 |

| 103[.]27[.]132[.]200 |

| 103[.]29[.]3[.]200 |

| 103[.]67[.]162[.]213 |

| 103[.]133[.]104[.]112 |

| 103[.]183[.]114[.]5 |

| 103[.]186[.]65[.]80 |

| 103[.]198[.]26[.]111 |

| 103[.]237[.]87[.]56 |

| 104[.]247[.]204[.]205 |

| 107[.]172[.]61[.]136 |

| 107[.]173[.]4[.]5 |

| 107[.]173[.]4[.]15 |

| 107[.]173[.]229[.]146 |

| 107[.]174[.]138[.]160 |

| 107[.]175[.]3[.]22 |

| 107[.]175[.]31[.]187 |

| 107[.]175[.]92[.]68 |

| 107[.]175[.]113[.]202 |

| 107[.]175[.]113[.]204 |

| 107[.]175[.]113[.]216 |

| 141[.]98[.]10[.]56 |

| 147[.]124[.]214[.]183 |

| 147[.]185[.]243[.]107 |

| 149[.]28[.]109[.]84 |

| 149[.]248[.]54[.]207 |

| 154[.]38[.]188[.]98 |

| 158[.]220[.]80[.]156 |

| 167[.]86[.]86[.]15 |

| 170[.]75[.]146[.]119 |

| 172[.]86[.]76[.]208 |

| 172[.]202[.]120[.]36 |

| 172[.]232[.]8[.]161 |

| 172[.]232[.]163[.]207 |

| 172[.]232[.]170[.]236 |

| 172[.]232[.]172[.]53 |

| 172[.]232[.]189[.]7 |

| 172[.]233[.]129[.]114 |

| 172[.]233[.]130[.]11 |

| 172[.]234[.]249[.]47 |

| 172[.]245[.]163[.]139 |

| 172[.]245[.]185[.]30 |

| 172[.]245[.]208[.]3 |

| 172[.]245[.]208[.]19 |

| 172[.]245[.]208[.]28 |

| 172[.]245[.]208[.]34 |

| 172[.]245[.]208[.]126 |

| 172[.]245[.]214[.]91 |

| 185[.]254[.]37[.]80 |

| 188[.]127[.]231[.]198 |

| 188[.]127[.]249[.]32 |

| 192[.]3[.]95[.]131 |

| 192[.]3[.]95[.]135 |

| 192[.]3[.]95[.]216 |

| 192[.]3[.]108[.]47 |

| 192[.]3[.]179[.]133 |

| 192[.]3[.]179[.]162 |

| 192[.]3[.]241[.]235 |

| 192[.]99[.]190[.]119 |

| 192[.]210[.]214[.]26 |

| 193[.]56[.]255[.]218 |

| 198[.]12[.]81[.]138 |

| 198[.]12[.]81[.]158 |

| 198[.]12[.]89[.]23 |

| 198[.]12[.]91[.]244 |

| 198[.]23[.]156[.]251 |

| 198[.]46[.]173[.]145 |

| 198[.]46[.]174[.]147 |

| 198[.]46[.]176[.]159 |

| 198[.]46[.]176[.]175 |

| 198[.]74[.]57[.]54 |

| 207[.]32[.]219[.]82 |

| 107[.]175[.]113[.]216/pastor/Abzyvhxf[.]exe |

| 192[.]3[.]179[.]162/262/wlanext[.]exe |

| 103[.]186[.]65[.]80/79/audiodgse[.]exe |

| 103[.]237[.]87[.]56/setup/bin[.]exe |

| 192[.]3[.]95[.]131/160/audiodg[.]exe |

| 192[.]3[.]179[.]133/470/asusns[.]exe |

| 192[.]3[.]179[.]162/352/wlanext[.]exe |

| 198[.]12[.]81[.]158/5505/NSS[.]exe |

| 23[.]95[.]235[.]86/400/wlanext[.]exe |

| 3[.]145[.]88[.]189/140/wlanext[.]exe |

| 103[.]29[.]3[.]200/S2611M/wininit[.]exe |

| 103[.]29[.]3[.]200/W0811T/wininit[.]exe |

| 107[.]174[.]138[.]160/1200/CNN[.]exe |

| 23[.]95[.]122[.]104/1728/IGCC[.]exe |

| 103[.]183[.]114[.]5/250/wlanext[.]exe |

| 107[.]173[.]229[.]146/175/wlanext[.]exe |

| 107[.]174[.]138[.]160/18060/CNN[.]exe |

| 107[.]175[.]3[.]22/9w9/sihost[.]exe |

| 107[.]175[.]92[.]68/150/wlanext[.]exe |

| 172[.]245[.]208[.]126/260/wlanext[.]exe |

| 172[.]245[.]208[.]19/119/wlanext[.]exe |

| 172[.]245[.]208[.]19/360/unsecapp[.]exe |

| 172[.]245[.]208[.]19/win/unsecapp[.]exe |

| 172[.]245[.]208[.]28/3636/conhost[.]exe |

| 172[.]245[.]208[.]28/5298/conhost[.]exe |

| 172[.]245[.]208[.]28/5299/conhost[.]exe |

| 192[.]3[.]179[.]133/400/sihost[.]exe |

| 192[.]3[.]179[.]162/3010/wlanext[.]exe |

| 193[.]56[.]255[.]218/T1403F/audiodg[.]exe |

| 198[.]46[.]174[.]147/3470/wlanext[.]exe |

| 23[.]95[.]235[.]10/120/wlanext[.]exe |

| 23[.]95[.]235[.]10/210/wlanext[.]exe |

| 23[.]95[.]235[.]10/460/asusns[.]exe |

| 103[.]198[.]26[.]111/45008/conhost[.]exe |

| 103[.]237[.]87[.]56/link/anki[.]exe |

| 103[.]29[.]3[.]200/M2711T/wininit[.]exe |

| 103[.]29[.]3[.]200/S1211M/wininit[.]exe |

| 107[.]173[.]229[.]146/175/wlanext2[.]exe |

| 107[.]174[.]138[.]160/2510/CNN[.]exe |

| 107[.]175[.]113[.]216/pastor/irrkt[.]exe |

| 141[.]98[.]10[.]56/260/audiodgs[.]exe |

| 172[.]245[.]208[.]19/380/sihost[.]exe |

| 172[.]245[.]208[.]19/450/asusns[.]exe |

| 192[.]3[.]179[.]133/122/wlanext[.]exe |

| 192[.]3[.]179[.]133/410/sihost[.]exe |

| 192[.]3[.]179[.]162/263/wlanext[.]exe |

| 192[.]3[.]241[.]235/1133/wlanext[.]exe |

| 198[.]12[.]81[.]138/420/sihost[.]exe |

| 198[.]12[.]81[.]158/5506/NSS[.]exe |

| 198[.]12[.]81[.]158/7690/CNN[.]exe |

| 198[.]46[.]173[.]145/6088/CNN[.]exe |

| 198[.]46[.]174[.]147/220/wlanext[.]exe |

| 198[.]46[.]174[.]147/230/wlanext[.]exe |

| 198[.]46[.]174[.]147/350/wlanext[.]exe |

| 198[.]46[.]176[.]159/57006/CNN[.]exe |

| 23[.]95[.]122[.]104/1727/IGCC[.]exe |

| 23[.]95[.]122[.]104/530/ugc[.]exe |

| 23[.]95[.]235[.]10/390/sihost[.]exe |

| 23[.]95[.]235[.]10/510/asusns[.]exe |

| 23[.]95[.]235[.]86/301/wlanext[.]exe |

| 50[.]3[.]182[.]140/350/audiodg[.]exe |

| 66[.]175[.]208[.]79/550/asusns[.]exe |

| 70[.]34[.]220[.]238/5609/conhost[.]exe |

| 103[.]27[.]132[.]200/177/audiodg[.]exe |

| 103[.]29[.]3[.]200/T1411W/wininit[.]exe |

| 103[.]67[.]162[.]213/M2503T/smss[.]exe |

| 107[.]174[.]138[.]160/1210/CNN[.]exe |

| 107[.]174[.]138[.]160/2350/CNN[.]exe |

| 107[.]174[.]138[.]160/2500/CNN[.]exe |

| 107[.]175[.]113[.]216/pastor/axes[.]exe |

| 107[.]175[.]113[.]216/pastor/retain[.]exe |

| 141[.]98[.]10[.]56/255/igcc[.]exe |

| 172[.]245[.]208[.]126/300/wlanext[.]exe |

| 172[.]245[.]208[.]19/200/wlanext[.]exe |

| 172[.]245[.]208[.]19/300/unsecapp[.]exe |

| 172[.]245[.]208[.]28/2400/conhost[.]exe |

| 172[.]245[.]208[.]28/300/conhost[.]exe |

| 172[.]245[.]208[.]28/3454/conhost[.]exe |

| 192[.]3[.]108[.]47/Msoffice/SecurityHealthSystray[.]exe |

| 192[.]3[.]179[.]133/520/asusns[.]exe |

| 192[.]3[.]179[.]162/2547/wlanext[.]exe |

| 192[.]3[.]179[.]162/3457/wlanext[.]exe |

| 192[.]3[.]241[.]235/1132/wlanext[.]exe |

| 192[.]3[.]241[.]235/350/ishost[.]exe |

| 192[.]3[.]95[.]135/S2403M/wininit[.]exe |

| 193[.]56[.]255[.]218/M0403T/audiodg[.]exe |

| 198[.]12[.]81[.]138/480/asusns[.]exe |

| 198[.]12[.]81[.]138/530/asusns[.]exe |

| 198[.]23[.]156[.]251/42/wins[.]exe |

| 198[.]46[.]173[.]145/90800/CNN[.]exe |

| 198[.]46[.]174[.]147/155/wlanext[.]exe |

| 198[.]46[.]174[.]147/2360/wlanext[.]exe |

| 23[.]94[.]236[.]203/235/win[.]exe |

| 23[.]94[.]239[.]119/112/vbc[.]exe |

| 23[.]94[.]239[.]93/3855/wln/Luliohnsa[.]exe |

| 23[.]95[.]122[.]104/2102/NahimicSvc32[.]exe |

| 94[.]156[.]65[.]225/packedtpodododod[.]exe |

| 94[.]156[.]65[.]225/herewegoxla[.]exe |

| bolandraf[.]com/prostutefiles/exedroidddcc[.]exe |

| sempersim[.]su |

| 107[.]175[.]113[.]216/pastor/Czlsl[.]pdf |

| 172[.]245[.]208[.]19/window/Xgqkoeinjvq[.]pdf |

| 172[.]233[.]130[.]11/win/cmd[.]bat |

| 23[.]94[.]239[.]93/3855/wln/cmd[.]bat |

| 23[.]95[.]235[.]86/whd/cmd[.]bat |

| 23[.]95[.]235[.]86/wmn/wm/redbull[.]bat |

| 107[.]173[.]229[.]146/235/json[.]js |

| 192[.]3[.]108[.]47/sweet/igccu[.]hta |

| 192[.]3[.]108[.]47/we/3/gucci[.]hta |

| 192[.]3[.]108[.]47/we/4/gucci[.]hta |

| 23[.]94[.]236[.]203/wq/IE_NET[.]hta |

| bolandraf[.]com/prostutefiles/fridayexploit[.]hta |

| 192[.]3[.]108[.]47/2114/FF/RBLnetwork[.]vbs |

| 192[.]3[.]108[.]47/iso/audiodgse[.]vbs |

| 172[.]232[.]170[.]236/24445/beforeloveme[.]vbs |

| 23[.]94[.]239[.]93/2355/microsoftprofile[.]vbs |

| 70[.]34[.]197[.]128/500/marriagepruposal[.]vbs |

| 107[.]173[.]4[.]15/25009/easytolove[.]vbs |

| 107[.]175[.]113[.]202/500/whtmltrnsf[.]vbs |

| 172[.]245[.]208[.]3/99880/lovetocontinue[.]vbs |

| 188[.]127[.]249[.]32/250/HTMLBrowserIEhistorycleaner[.]vbs |

| 45[.]32[.]86[.]119/230/htmljson[.]vbs |

| 103[.]183[.]114[.]5/5010/HTMLIEBrowserHistory[.]vbs |

| 107[.]173[.]4[.]15/31009/exportideadslov[.]vbs |

| 172[.]232[.]172[.]53/3031/Rosefromtitanic[.]vbs |

| 172[.]234[.]249[.]47/20090/greatideaoflove[.]vbs |

| 172[.]245[.]208[.]3/440/ibmSever[.]vbs |

| 198[.]12[.]81[.]138/3590/IElevelup[.]vbs |

| 103[.]183[.]114[.]5/1800/HTMLbrowserrecoverycache[.]vbs |

| 107[.]173[.]4[.]15/24555/lovefamilymember[.]vbs |

| 107[.]175[.]113[.]202/450/htmlvb[.]vbs |

| 172[.]202[.]120[.]36/2119/Microsoftcookieclean[.]vbs |

| 172[.]232[.]170[.]236/5009/newlovestory[.]vbs |

| 172[.]232[.]172[.]53/2345/wealwayshappy[.]vbs |

| 172[.]234[.]249[.]47/20080/greatloverstory[.]vbs |

| 172[.]245[.]208[.]3/1577/updatechrm[.]vbs |

| 23[.]94[.]239[.]93/3850/microsoftprofile[.]vbs |

| 72[.]14[.]187[.]87/win/jsonjava[.]vbs |

| 103[.]183[.]114[.]5/500/htmljg[.]vbs |

| 107[.]175[.]113[.]202/177/htmlJsshtml[.]vBS |

| 107[.]175[.]113[.]202/600/htmlmj[.]vbs |

| 107[.]175[.]113[.]202/800/htmljss[.]vbs |

| 107[.]175[.]113[.]204/6080/HTMLIEbrowser[.]vbs |

| 147[.]124[.]214[.]183/new/cloudeyeScript[.]vbs |

| 149[.]28[.]109[.]84/2550/microsoftprofile[.]vbs |

| 149[.]28[.]109[.]84/3020/upgradedoffice[.]vbs |

| 149[.]28[.]109[.]84/656/microsoftprofile[.]vbs |

| 149[.]28[.]109[.]84/8100/microsoftprofile[.]vbs |

| 172[.]232[.]163[.]207/4888/loverssecret[.]vbs |

| 172[.]232[.]163[.]207/4999/loversfaster[.]vbs |

| 172[.]245[.]163[.]139/2353/candyman[.]vbs |

| 172[.]245[.]185[.]30/70033/createsurelove[.]vbs |

| 172[.]245[.]208[.]3/225500/loverspoinlove[.]vbs |

| 172[.]245[.]208[.]3/2355/Browseredgepro[.]vbs |

| 172[.]245[.]208[.]3/3110/AItech[.]vbs |

| 172[.]86[.]76[.]208/250/audiodg[.]vbs |

| 188[.]127[.]249[.]32/1135/HTMLhistoryBrowserchromecache[.]vbs |

| 198[.]12[.]81[.]138/354/CISIupdate[.]vbs |

| 198[.]12[.]89[.]23/6700/coconuttree[.]vbs |

| 23[.]94[.]206[.]107/5255/welovetou[.]vbs |

| 23[.]94[.]206[.]107/5320/creativeidealove[.]vbs |

| 23[.]94[.]206[.]107/5325/creativenewidea[.]vbs |

| 23[.]94[.]239[.]93/1155/microsoftcookieclean[.]vbs |

| 23[.]94[.]239[.]93/3121/microsoftdecided[.]vbs |

| 23[.]94[.]239[.]93/5060/browserclear[.]vbs |

| 66[.]228[.]43[.]8/166/htmljonson[.]vbs |

| 66[.]228[.]43[.]8/250/javaJson[.]vbs |

| 66[.]228[.]43[.]8/256/htmljson[.]vbs |

| 72[.]14[.]187[.]87/588/microsoftwps[.]vbs |

| 23[.]95[.]60[.]74/roammamamamam[.]vbs |

| 70[.]34[.]197[.]128/500/marriagepruposal[.]vbs |

| 172[.]245[.]208[.]3/225500/loverspoinlove[.]vbs |

| 172[.]245[.]208[.]34/tuesdayfilemorning[.]vbs |

| 172[.]245[.]208[.]34/eveningdroid[.]vbs |

| 45[.]74[.]19[.]84/xampp/bkp/bkp1_vbs[.]jpg |

| 45[.]74[.]19[.]84/xampp/bkp/vbs_novo_new_image[.]jpg |

| bolandraf[.]com/prostutefiles/mondayvbsfileeee[.]vbss |

| 23[.]95[.]235[.]35/latinoooamexxx[.]vbs |

| 192[.]3[.]95[.]216/tuesdayfreshmorning[.]vbs |

| 192[.]3[.]95[.]216/myxlamexpCryptersAndTools[.]vbs |

| 172[.]245[.]214[.]91/fridaexploit2[.]vbs |

| 107[.]173[.]4[.]5/CryptersAndToojjjjls[.]vbs |

| 3[.]145[.]88[.]189/www/MicrosoftEdgewantotdeleteentirehistorychachecookiefromthepctoclean[.][.]doc |

| 23[.]94[.]206[.]107/3545/en/imageinethegreatcoffeemadeforeverybodytoloveandenjoythe____perfectcoffeefrommysidetounderstandhowperfectitistogetcoffeefromme[.][.]doc |

| 23[.]94[.]206[.]107/5255/jh/wemadeentirekisstolovemakemorebetterwaytounderstandtheallprcesshowhappeningeverywherewithnewupdaitonofkiddoflovetokisss[.][.]doc |

| 23[.]94[.]236[.]203/wq/wqzwqzwqzwqzwqzwqzwqzwqzwqz%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23wqzwqzwqszwqa[.][.]doc |

| 23[.]94[.]239[.]93/cbl/browserforfindvideoswhichmakeyouhappyandfeelgoodtoseefromtheheartforentierwinworld[.][.]doc |

| 23[.]94[.]239[.]93/ext/microsoftunderstandthenewtechnologytodeletehistorycachecookieentirethingsfromthepc[.][.]doc |

| 23[.]94[.]239[.]93/gs/microsoftprofilebuildanewtechnologyfordeletecachehistorycookieeverythingfromthepc[.][.]doc |

| 23[.]94[.]239[.]93/hcb/Microsoftunderstandwhyneedtodeletecookiecacheverythinffromthepcindcludinghistory[.][.]doc |

| 23[.]94[.]239[.]93/hcl/Microsoftunderstandhowimportanttodeleteeverythingcookiiecachehistoryfromthepc[.][.]doc |

| 23[.]94[.]239[.]93/mj/Updationavailableformisofficetocleanofficfilesandupdationsforclearpcfromthehk[.][.]doc |

| 23[.]94[.]239[.]93/smr/entireeyetmeneedupdationfortocleanallbugsfromthepcsoupdatingmsoffice[.][.]doc |

| 23[.]94[.]239[.]93/wed/Microsoftdecidedtoupdateentirethingsonthepctodeletehistorycachecookieverythingfromthepc[.][.]doc |

| 23[.]94[.]239[.]119/_--00_o______---0o0_00_0oo_0-o_o0-__________o0o-__________/ozzwerdfdghjfdggsahfhfghf[.][.]doc |

| 23[.]95[.]122[.]104/htm/1/HTMLbrowserIEchromeHistoryCleaner[.][.]doc |

| 23[.]95[.]235[.]10/html/browserhistorydeleteallfrompctocleanbroallfrompc[.][.]doc |

| 23[.]95[.]235[.]10/https/microsoftdeletedEdgehistorycachecookiefromthepc[.][.]doc |

| 23[.]95[.]235[.]10/www/MicrosoftbrowserEdgedeletedentirehistorycachefromthepcforclean[.][.]doc |

| 23[.]95[.]235[.]86/wdg/microsoftdeletedentirepccookiecachehistoryfromthepc[.][.]doc |

| 23[.]95[.]235[.]86/whd/Microsoftdecidedtodeleteentirehistorycachecookieeverythingfromthepc[.][.]doc |

| 23[.]95[.]235[.]86/wmn/Microsoftdecideddeleteeverythingfromthepccachecookiechistory[.][.]doc |

| 23[.]95[.]235[.]86/wmn/wm/microsoftdecidedtodeleteentirethingshistorycookiecacheeverythingfrompc[.][.]doc |

| 45[.]32[.]86[.]119/230/https/microsoftremovedhistorycachecookiefromEdgetocleanpc[.][.]doc |

| 50[.]3[.]182[.]140/wew/I0OIIOIOi0ioii0oiioi0ioiooi0i00i0i0iooi0ioi0ioi0oi0ioi0000%23%23%23%23%23%23%23%23%23%23%23%23%23%230000000%23%23%23%23%23%23%23%23%23%23%23%23%23%230000000[.][.]doc |

| 66[.]175[.]208[.]79/htm/brwoserdeletedentirehistoryfromthepcforclean[.][.]doc |

| 66[.]228[.]43[.]8/edg/microsoftdecidedtodeletecachecookiehistoryeverything[.][.]doc |

| 66[.]228[.]43[.]8/htc/Microsoftcleanedpchistorycachecookietemporyfilesentirethingsfrompc[.][.]doc |

| 66[.]228[.]43[.]8/wed/microsoftdecidedtodeleteentirehistorycookiecachefrommypcforkeeppcsafe[.][.]doc |

| 66[.]228[.]43[.]8/wll/microsoftunderstandwhyimportanttodeleteentirecookiehistorycacheeverything[.][.]doc |

| 66[.]228[.]43[.]8/www/microsoftEdgedeletedhistorycachecookiefromthepc[.][.]doc |

| 70[.]34[.]197[.]128/srvv/balloninstantupdatestartedrecentlyfornetirepcpeopleswhoupdatedlatestversionfoballonupdationfromthenewservicefromthepc[.][.]doc |

| 70[.]34[.]220[.]238/erg/microsoftballondesignedbyentireprocesstoconfirmtheupdationtodevelopnewballonupdationrpcesstopcupdatepc[.][.]doc |

| 70[.]34[.]220[.]238/ght/microsoftballondesignedbyentireprocesstoconfirmtheupdationtodevelopnewballonupdationrpcesstopcupdatepc[.][.]doc |

| 72[.]14[.]187[.]87/whm/microsoftdeleteentirecontentfromthepclikecachehistorycookieverthing[.][.]doc |

| 72[.]14[.]187[.]87/win/wi/microsoftunderstandwhyimportanttodeleteentirecachecookiehistoryeverythingfromthepc[.][.]doc |

| 83[.]137[.]157[.]51/4545/mhc/everylovecantchangebecauseitsatrueloverwhichmakingeverythingmoregreatunder____newlovetointroducewithmyselfkiss[.][.]doc |

| 83[.]137[.]157[.]51/xampp/ala/al/wecreatedlovetounderstandhowmuchloveineedtogiveherbacktogetlove______meandmyloverisverygoodrelationshopilove[.][.]doc |

| 94[.]156[.]69[.]17/xampp/bll/leeisagoodmanwholovedhertrulyfromtheheartsheismycutegirl____ilovehertrulyfromtheheartwithallmylovetokissyousuccess[.][.]doc |

| 103[.]27[.]132[.]200/ZW/i0ioi0ioi0ioioioiooiiIOIOOOI0IOIOI0O0OII0O0IOI0IOI0OI0IOI0OI000000%23%23%23%23%23%23%23%23%23%23%23%23%23%230000000%23%23%23%23%23%23%23%23%23%23%23%23%23%2300000000[.][.]doc |

| 103[.]29[.]3[.]200/https/microsoftEdgedeletedentirehistorycachefromthepc[.][.]doc |

| 103[.]29[.]3[.]200/www/microsoftbrwoserEdgedeletedenitrehistorycachefromthepctoclean[.][.]doc |

| 103[.]67[.]162[.]213/6090/hig/hyperloversknowthathowmuchiamfeelingonthelovewhichumadeformeireallykiissmyloverfrmtheheart____becauseshelovedmetrulyalot[.][.]doc |

| 103[.]67[.]162[.]213/xampp/gd/kissingagirlissoeasyrecentlyireallyfeelsheismygirlineverwanttohurtherweneverwantotkissher_______ilovehertrulyfromtheheartiloveyou[.][.]doc |

| 103[.]67[.]162[.]213/xampp/kbm/kbm/ilovehimtrulyfrommediafxpixelhandtreatedbymediapixelnetworkstilleverythinggodd____sweetkissigivenheronneckandfacetoget[.][.]doc |

| 103[.]67[.]162[.]213/xampp/nst/greatwaytounderstandhowimporantthingsitisgreatgoodtounderstandlover____ireallywantthenewloversinthelineto[.][.]doc |

| 103[.]133[.]104[.]112/rf/iotiotiotiotiot%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23iotiotiotiotiotiot[.][.]doc |

| 103[.]183[.]114[.]5/1800/HTM/IEhtmlBrowserHistoryRecoveryCleaner[.][.]doc |

| 103[.]183[.]114[.]5/5010/whc/HTMLIEBrowserHistorycleaner[.][.]doc |

| 103[.]183[.]114[.]5/gfd/micorsoftdeletedentirehistorycachecookieeverythignfrompc[.][.]doc |

| 103[.]183[.]114[.]5/htm/[.]documentdeletedbymicrosoftEdgeforcleanpurpose[.][.]doc |

| 103[.]186[.]65[.]80/ijc/2/HTMLcache[.][.]doc |

| 103[.]198[.]26[.]111/fh/fhh/streetloverkissyoureallygreatwaytoavoidthekiss_________________________________________________iloveyousomuchreallyloveyou[.][.]doc |

| 103[.]237[.]87[.]56/rew/re/binwecanmaintainthenewthingswithhimbecauseiwasrunningaroundthewroldwithnew____icangofornewthingsfortruestoryuloverbrother[.][.]doc |

| 103[.]237[.]87[.]56/xampp/ffd/vbn/binWinthisbeautifulmomentwithlovestorytounderstandhowmuchiloveu____sweetkissonurheadwithseetloveforyou[.][.]doc |

| 103[.]237[.]87[.]56/xampp/xnv/xn/kissmydearuarereallysweetformetounderstandverycuteladyyouareiloveryoussoomuchto___mybabygirlyouareinmydear[.][.]doc |

| 107[.]172[.]61[.]136/[.][.]-[.][.][.][.][.]----------------------[.][.][.][.][.][.][.]---------------------------[.][.]---[.][.][.][.][.]-----/138[.][.]doc |

| 107[.]172[.]61[.]136/[.][.]-[.][.][.][.][.]----------------------[.][.][.][.][.][.][.]---------------------------[.][.]---[.][.][.][.][.]-----/138[.]doc |

| 107[.]173[.]4[.]15/ezz/ezzmicrosfotdesignednewmethodofballoneupdationforbabyprocessforupgradeandupdateentierprocessfastetthanbefore[.][.]doc |

| 107[.]173[.]4[.]15/gbn/mydearcutieireallyloveryoualwaysforgreatthingshappenedinsideofusforloverstogetreadyforthepointounderstandtheupdationforproccess[.][.]doc |

| 107[.]173[.]4[.]15/hgj/microsoftdesignednewtechnologyforlovetoupdatenewthingsforgreatthingshappenedaroundtheworldtofocusfornewthingstodesign[.][.]doc |

| 107[.]173[.]4[.]15/hmx/microsoftredesinglocaltochildprocessasballonforentirecustomerprocesshappenveryfasterthanbeforetoupdatepcfrompc[.][.]doc |

| 107[.]173[.]4[.]15/rg/nicetoseethecutebabaygirlloversheis___________________________________________________mysweetbabydeargirlforloveandalltosee[.][.]doc |

| 107[.]173[.]229[.]146/hgh/microsoftdecidedtodeleteentirehistoryfrmthepcforcookiecacheeverthingdelete[.][.]doc |

| 107[.]173[.]229[.]146/wdw/microsoftdeletedentirethingsfromthepccachecookiehistoryeverything[.][.]doc |

| 107[.]173[.]229[.]146/www/microsoftEdgedeletedentirehistorycachefromthepctoclean[.][.]doc |

| 107[.]174[.]138[.]160/crr/iaminlovewithsomeoneshecuteandtrulyyoungunluckyshenotundersatnd_howmuchiloveherbutitsallgreatwithtrueloveriamgivingyou[.][.]doc |

| 107[.]175[.]3[.]22/UHO/i0ioi0oi0ioiI0IOI0OIO0I0I0IOO0ioi0oi0oi00i00%23%23%23%23%23%23%23%23%23%230i0ioi0ioi0ioi0oIOI0OI0IOI0II0I0IOIO00%23%23%23%23%23%23%23%23%23%23%2300000[.][.]doc |

| 107[.]175[.]3[.]22/wgw/2/x9[.]x9[.]x9[.]x0[.]x0[.]x0[.][.]doc |

| 107[.]175[.]31[.]187/45008/hgt/iwanttokeepintouchwithyoubecausesheisveryfinebecauseiwanttoinformyouthat____itsverygoodtoheartthateverythingfine[.][.]doc |

| 107[.]175[.]31[.]187/78009/ogs/mylifealwaysloveyousoomuchdearireallywanttomarryyoubutunluckyicant_____youalwaysmysweetheartineverforgetyoubecauseiloveyou[.][.]doc |

| 107[.]175[.]92[.]68/sgb/Microsofttoldmetheywantodelteentirepccookiecachehistoryfromthebrowser[.][.]doc |

| 107[.]175[.]113[.]202/800/whs/browserdeletedhistoryfromthepcforcleanentirecomputer[.][.]doc |

| 107[.]175[.]113[.]202/htm/browserwannadeleteallhistoryfrommicrosoftedge[.][.]doc |

| 107[.]175[.]113[.]202/html/htmlbrowserhistorydeletedbymicrosfotEdgenew[.][.]doc |

| 107[.]175[.]113[.]202/whs/browserdeletedentirehistoryofthepctoclean[.][.]doc |

| 107[.]175[.]113[.]202/www/Microsoftbrowserdeletedentirehistorycachefromthepcforclean[.][.]doc |

| 107[.]175[.]113[.]204/6080/Htm/HTMLIEBrowserHtml[.][.]doc |

| 107[.]175[.]113[.]216/xampp/krm/kr/heisagirlwholovedmealotwithoutanyexptationssheisreallyagoodgirlshemybabydear_____itrulylovedherfromthehearbecauseverycutebayb[.][.]doc |

| 141[.]98[.]10[.]56/hml/HTMLieBrowserClearCacheHistory[.][.]doc |

| 147[.]124[.]214[.]183/new/micrososftdecidedtodeleteentirehistorycachecookieeverythingfromthepc[.][.]doc |

| 147[.]185[.]243[.]107/45700/macc/shelovemywifemorethankanyonebutsametimeiloveagirlwholovingmealot_____sheisreallymyloverwhocarewholovedmefromtheheart[.][.]doc |

| 147[.]185[.]243[.]107/45800/mahr/mylovemywifemorethankanyonebutsametimeiloveagirlwholovingmealot_____sheisreallymyloverwhocarewholovedmefromtheheart[.][.]doc |

| 147[.]185[.]243[.]107/45900/bnc/icreatedsuchatrueloveforthatgirulwhoiloveyoualotbecausemyloveistrueinever___guveupanychancetofailireallywatutrulyme[.][.]doc |

| 147[.]185[.]243[.]107/xampp/kbo/wfe/ilovemywifemorethankanyonebutsametimeiloveagirlwholovingmealot_____sheisreallymyloverwhocarewholovedmefromtheheart[.][.]doc |

| 147[.]185[.]243[.]107/xampp/klr/kla/myworldialwaysurlovertohearuaremyworldbecauseitrulyloveyoualotbecause_____youaremybabyandalwaysloverhersoomuchtruly[.][.]doc |

| 149[.]28[.]109[.]84/gb/microsoftprofilehasbeenpdatedwithnewtechnologytodeleteentireoldthingsfromthepc[.][.]doc |

| 149[.]28[.]109[.]84/hj/Microsoftprofileupdatedwithcookiehistorycacheeverythingtodeletefromthepc[.][.]doc |

| 149[.]28[.]109[.]84/mj/upgradedmicrosoftofficeworkfordeleteentirepcofficeoldupdationstocleanpcfromthehk[.][.]doc |

| 149[.]28[.]109[.]84/mjh/microsoftupgradedeverythingfromthepcfortomanagedatabasefromtheserverrtocleanentierthings[.][.]doc |

| 149[.]248[.]54[.]207/hi/hihihiihihiihihi%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23hihihihi[.][.]doc |

| 154[.]38[.]188[.]98/7171/khk/kissinggreatwaytounderstandhowimkissingherwithlotofhearttounderstandyouaremygirliloveu_____sweethearttounderstandkissingmygirl[.][.]doc |

| 158[.]220[.]80[.]156/5454/hg/icreatedloveinsideofsomeoneheartsheismydearbabywhoilovealot____keeplovingheruntilmydeathuntilshesayshenotneedmebecauseilove[.][.]doc |

| 172[.]86[.]76[.]208/whttp/x[.]x[.]x[.]x[.][.]doc |

| 172[.]86[.]76[.]208/whttp/x[.]x[.]x[.]x[.]doc |

| 172[.]202[.]120[.]36/hjn/microsoftunderstandhowimportanttodeletecookiecachehistorytemporyfileseverthing[.][.]doc |

| 172[.]232[.]8[.]161/7009/srvv/kissyoulaterbuttrulyiloveyousoomuchfrontheheartonedaytrulyiwillkissyouseriouslybutstillicant____ilovegoodwayforubutnothingicando[.][.]doc |

| 172[.]232[.]163[.]207/krss/microsoftdecentupdationprocessforentireballonprojectdevelopmentstoupdateentirepcupdationfasterthanbeforewithupdatepc[.][.]doc |

| 172[.]232[.]163[.]207/vlcc/vlccisthebestupdationfromthemicrosoftballonnewresearchtoupgradeyourpcfromentireprocesstomakeitfasterthanbefore[.][.]doc |

| 172[.]232[.]163[.]207/wee/microsoftbabyprojectstartedwithlotofhappinessitscalledballonprojectwhichdesignedtomakeallupdationsfasterthanbeforeonthepc[.][.]doc |

| 172[.]232[.]170[.]236/ghf/dudeisagoodnametounderstandhowfastwecanwinthisindustrytodevelopnewthingswithoutanykindofloveoractiontolovethethings[.][.]doc |

| 172[.]232[.]172[.]53/gts/x[.][.][.][.][.][.]x[.][.][.][.][.][.][.][.][.][.]x[.][.][.]doc |

| 172[.]232[.]172[.]53/rfr/microsoftupdationgoingformicrosoftofficeupgradingtonewmsofficeprotoecoltoreducethesystemtestenoguh[.]doc |

| 172[.]233[.]130[.]11/win/microsofttoldemethattodeleteentirehistorycookiecachefromthepc[.][.]doc |

| 172[.]234[.]249[.]47/20080/ujh/beautifuldaygreatdaykisstolove__________________mekissyou________________loveyoualotwithfromtheheartotdayloveyousomuch[.][.]doc |

| 172[.]234[.]249[.]47/20090/hg/peceofmindnewlaunchhappneedlove________________________________________ilovethisgirlalotbecauseinotknowyouareverycute[.][.]doc |

| 172[.]245[.]163[.]139/9088/mpo/howtomakecoffeewithfreatlovertounderstandhowmuchcutireitstolovethesystemto______understandthecofeetogetloverfromthecoffeecu[.][.]doc |

| 172[.]245[.]163[.]139/windows/tc/iloveyourpaternhowdobehacinvingwithmewithanewastrologicalmove______toundertsnadhowulovemealotkissyoulipsiloveyou[.][.]doc |

| 172[.]245[.]185[.]30/jhh/myheartgrowingbettr_______________________________________________________________________warmuptoundertandthegod[.][.]doc |

| 172[.]245[.]208[.]3/ffcg/pointofviewballoneprojectismyfavourateproductwhichcamefrommicrosofttodevelopnewupdationrpcoessonpc[.][.]doc |

| 172[.]245[.]208[.]3/hmj/currentupdationoftheexplertsayingintsverybigindustrywhichgoingtohitinthemarketwithgolobalfram[.]doc |

| 172[.]245[.]208[.]3/rgrs/x[.][.][.]x[.][.][.][.][.][.]x[.][.][.][.][.]x[.][.][.]doc |

| 172[.]245[.]208[.]3/sml/goodlearninghelptoreachaudiencetounderstandhowfastthisworldgoingonforideoretirments[.][.]doc |

| 172[.]245[.]208[.]3/spc/msofficeinternationaltransferfromoldoffietonewofficeisanamazingprojectwhichbuildbyinsternationalstandarardforpriject[.][.]doc |

| 172[.]245[.]208[.]3/swd/microsoftbeautyisconfirmedbymsofficetocreatenewwordfileforgoodvibe[.][.]doc |

| 172[.]245[.]208[.]3/werf/microsoftdesginedballontechnologyforentireprocesstoupdatethenewballontechnologyfromthenewupgradeprocesspc[.][.]doc |

| 172[.]245[.]208[.]19/html/Browserdeletedhistoryfrompcforclean[.][.]doc |

| 172[.]245[.]208[.]19/https/microsoftdeletedentireEdgehistorycachecookiecleanfromthepc[.][.]doc |

| 172[.]245[.]208[.]19/www/MicrosoftbrowserEdgeentierhistorycachedeletedsuccessfully[.][.]doc |

| 172[.]245[.]208[.]28/exl/entiersystemneedsuchagoodupdationforsecuretheofficefilesformthepeopleswhocatchsystem[.][.]doc |

| 172[.]245[.]208[.]28/hjk/msworldwidenamespreadingaroundtheowrldtoorigantixationtodevelopnewproductforfutureprupeorps[.][.]doc |

| 172[.]245[.]208[.]28/wdc/microsoftwindowsneedsuchanupdationfromthepeopleswhotakeofficefilesfromthecomputer[.][.]doc |

| 172[.]245[.]208[.]28/wedf/microsoftreturnedthrpolicytocontineutheserviceupdationfromthesystemprotocoltounderstandentireprocessfromth[.][.]doc |

| 172[.]245[.]208[.]28/wedf/wed/microsoftreturnedthrpolicytocontineutheserviceupdationfromthesystemprotocoltounderstandentireprocessfromth[.][.]doc |

| 172[.]245[.]208[.]28/wer/microsfotdecidedtoupdatemsofficeforsecurethesystemandentireprocesstocompletethetechnologicalthingsfromthenew[.][.]doc |

| 172[.]245[.]208[.]126/SSH/MicrosfotEdgedeletedhistorycachecookieentirethingsfromthepc[.][.]doc |

| 172[.]245[.]208[.]126/hsr/microsoftdeletedentirehistorycachecookieeverythingfrommypc[.][.]doc |

| 172[.]245[.]208[.]126/win/Microsoftdeletedentirehistorycachecookiehtmleverythingfrompc[.][.]doc |

| 188[.]127[.]231[.]198/9090/kuch/krishtokrushthelovebecomeabeautifulovetounderstandhowmuchshelovedmetrulybecausesheis_____greatlovertounderstandhowmuchsheis[.][.]doc |

| 188[.]127[.]231[.]198/70800/jhi/imeaniamagoodboytounderstandhowsimplyicanhandlethegirlfrommysidetokissherlips___withoutanykindofloveandkissharder[.][.]doc |

| 188[.]127[.]249[.]32/250/Nbc/HTMLieBrowserCleanupBrowserHistorycleanup[.][.]doc |

| 188[.]127[.]249[.]32/1135/htm/HTMLbrowserHistoryCleaner[.][.]doc |

| 188[.]127[.]249[.]32/cvg/HCLcleanupcachecookiebacupcleanall[.][.]doc |

| 192[.]3[.]95[.]131/www/OIOI0OIoioioi0oioII0IoioioiOIOIOioi000oi00oiOIOI0IOIo000000%23%23%23%23%23%23%23%23%23%23%23%23%23%230000000%23%23%23%23%23%23%23%23%23%23%23%23%23%23000000000[.][.]doc |

| 192[.]3[.]95[.]135/xampp/hug/shewantihavetohughimtigtlyandshewillfeelgoodbeausesheisverybeautifulgirl___undestandhowmuchilovehretwith[.][.]doc |

| 192[.]3[.]108[.]47/html/HTMLcache[.][.]doc |

| 192[.]3[.]108[.]47/iso/HTMLcache[.][.]doc |

| 192[.]3[.]179[.]133/html/1/htmlbrowserhistorydeletedbymictosfotEdge[.][.]doc |

| 192[.]3[.]179[.]133/html/browserhistorydeletedfromthepcforcleanentirethings[.][.]doc |

| 192[.]3[.]179[.]133/www/microsoftdeltedentirefileschachehistoryfromthepcforclean[.][.]doc |

| 192[.]3[.]179[.]162/hdw/Microsoftdecidedtodeleteentirehistorycachecookieeverythingfromthepc[.][.]doc |

| 192[.]3[.]179[.]162/huj/microsoftdeletedentirehistorywhichneedtocleareverythingformthepcfor[.][.]doc |

| 192[.]3[.]179[.]162/jx/microsoftdeletedprofilehistorycachecookieverythingfromthepcformakeitstrong[.][.]doc |

| 192[.]3[.]179[.]162/sbg/microsofttoldemetheywanttodeletehistorycatchcookiefrommypc[.][.]doc |

| 192[.]3[.]179[.]162/ssh/microsoftEdgedeletedentirehistorycachehistoryfromthepc[.][.]doc |

| 192[.]3[.]179[.]162/wg/Microsoftdecidedtodeleteentirepatternfromtheosforprotectcustomerfromthenewtechnologies[.][.]doc |

| 192[.]3[.]241[.]235/ssh/microsoftdeletedentirehistorycachecookiefromthepc[.][.]doc |

| 192[.]210[.]214[.]26/grfs/newdesignremadeforofficeforinternationalstandaradtoinvestmenttruththepeoplesgood[.][.]doc |

| 193[.]56[.]255[.]218/eva/maintaintheloverwithagoodheartwithoutthinkinganythingundernewthingstogetits______newprojectounderstandhowmuchkidd[.][.]doc |

| 198[.]12[.]81[.]138/bvc/internationalchallengeforresducetheperformanceomsofficebutmicrosoftdesidnisdifferentfromtoherstostartup[.][.]doc |

| 198[.]12[.]81[.]138/cen/microsoftcreditedunavailabelthingsintheupdationtogetreadyformoresecuretheprojectfromtheotherstohelp[.][.]doc |

| 198[.]12[.]81[.]138/cis/microcontentcleanbysysteminformationaindustrymostsucessfullpersonintheworldtocontinuehittheprogram[.][.]doc |

| 198[.]12[.]81[.]138/gss/microsoftdesignednewpatendtoupgradetheprojectentriesystemtomonitoralltheactivitieswhichahppeneingfromthepc[.][.]doc |

| 198[.]12[.]81[.]138/html/browserdeletedentirehistoryfromthepcforclean[.][.]doc |

| 198[.]12[.]81[.]158/jjh/weconnectedlovereachotherformakethemhappyandsmilethemwithallheartstilltheyarereallyhappy____withourloverstogetbackintheworldoflove[.][.]doc |

| 198[.]12[.]89[.]23/hth/loeisthebestpersonforeveryonetounderstandhowimportantforutounderstandgoodthingsevermadewithleolovertogetbacktomegreatthings[.][.]doc |

| 198[.]12[.]91[.]244/xampp/bgo/cratedsmoothlovercontentwithintimetounderstandhowmuchicanloveyoutrulyfromtheheartbecause_____ilovetoinformuthatshelovingmetruly[.][.]doc |

| 198[.]12[.]91[.]244/xampp/bii/sweetkissmademehugtoherwihtallmyheartbeacuasesheisverybeatutuflgirlwhoilovetrulyfromtheheart______ireallyloveherfromtheheartsweetkiss[.][.]doc |

| 198[.]23[.]156[.]251/ibm/2/ibmibmibmibmibmibmibmibmibbimbimb%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23%23ibmibmibmbimbibmibmibmibm[.][.]doc |

| 198[.]46[.]173[.]145/mkj/kissofyourlipswithlotofloveineverwanttokissherwithoutlovebecausesheismyheart____wefeeltokissherlisptrulyfromthehear[.][.]doc |

| 198[.]46[.]173[.]145/uhh/decloverkissingeverygirlwholoverhimtrulyfromthehearttounderstanhowmuchloverkisss___uwanttofhugmeanddoallthingswithmeiwat[.][.]doc |

| 198[.]46[.]173[.]145/xampp/mkn/ceinmaisafashiobutverygoodlovestoriesareinthrtounderstandhowtolove____agirlwithallmyheartstillalsoiloveheralotkissyou[.][.]doc |

| 198[.]46[.]174[.]147/lkj/lk/microsoftdecidedtodeleteentirethigsfromympcforcleancookiecachehistory[.][.]doc |

| 198[.]46[.]174[.]147/lkj/microsoftdecidedtodeleteentirethigsfromympcforcleancookiecachehistory[.][.]doc |

| 198[.]46[.]174[.]147/mjx/microsoftupgradedentiretechnologyfromthenewunscaratchedformulatocleanentierpcfromhk[.][.]doc |

| 198[.]46[.]174[.]147/plk/microsfotdecidedtolaunchnewtechnologyforcreatenewproductsandservices[.][.]doc |

| 198[.]46[.]174[.]147/ssw/microsoftdeletedentirehistorycachecookieeverythingfromthepc[.][.]doc |

| 198[.]46[.]174[.]147/wdw/dw/microsoftdecidedtodeleteentiredatafromthepchistorycookiecacheeverything[.][.]doc |

| 198[.]46[.]176[.]159/xampp/raz/ra/wandloverskeepingthridentitypersoanllyforkissingpurposefromotherswholovingmetruly______ireallyloveheralotwithlotofhearttrulykiss[.][.]doc |

| 198[.]74[.]57[.]54/12233/wess/metellyouthatikissherhardwithmysweetlipsandshesaidshewantmorekissfrommeitrulyloveherwithallmyheart______shewantmylovetrulyandveryhardly[.][.]doc |

| 198[.]74[.]57[.]54/13355/rrt/magicloverstillalsolovingthemagicofkissingandeverythingtheythinkingitstheyloverknowwelll______sheismybabygirlwhoilovehersoomuchiloveyoukiss[.][.]doc |

| 207[.]32[.]219[.]82/3120/mah/whenufeeliloveyousoomuchthattimeuunderstandhowmuchiamlovingyouualwaysmygirlinever____wanttokissyoualotwithyouilove[.][.]doc |

| 207[.]32[.]219[.]82/3130/mhto/imageinetheloveofactionhappenedeverytimeyoudidseetheamazingaction___weareinheretounderstandhowmuchiamlovingyou[.][.]doc |

| 207[.]32[.]219[.]82/3500/543/imaginecreatelovertounderstandthewayofurworldtoseehowitswillbegoodforu_______thinkthewayhowicanunderstandthegoodfor[.][.]doc |

| 207[.]32[.]219[.]82/7050/snk/snkisanewthingswhichhelovesornotireallynotknowwhathelookingbutshesloved___alotwiththisnewthingswhathetoldme[.][.]doc |

| 94[.]156[.]65[.]225/microsoftdecidedtodesignnewproducttoupdateandupgradenewprojectthingsonthepcandsystem[.]doc |

| 23[.]95[.]60[.]74/weareinlovewithmygirlfriendunderstandhowitistoget___youareverybeautifilformeiloveusoomuchalwaysloveutrulyfromtheheartlove[.]doc |

| 23[.]95[.]235[.]35/imfeelingalotandbleedingseriouslywithmyheartandiamtryingtofigureoutfromentierthings_____ireallyloveutrulyfromtheheartbutiknowmysituations[.]doc |

| 172[.]245[.]208[.]34/mrngfilelovetohiteverywheretounderstandthethingstoknow_________tobefrankiloveyousoomuchmybabygirltoseeyoualottounderstand[.]doc |

| 172[.]245[.]208[.]34/icreatedloveonherheartwithnewthingswhichwillunderstand_____howiamlovingherwithlotoofheartwithlove[.]doc |

| 185[.]254[.]37[.]80/HTMLcache[.]dOC |

| bolandraf[.]com/prostutefiles/HTMLbrowserChromeCleanHistoryall[.]doc |

| bolandraf[.]com/prostutefiles/HtaieBrowserhistorycleanercache[.]doc |

| 23[.]95[.]235[.]35/decentchatmakemeanewgirlfriendwhocanlovedmetrulyfromtheheartbecause___sheismygirlwithnewheartandallsheis[.]doc |

| 23[.]95[.]235[.]35/imfeelingalotandbleedingseriouslywithmyheartandiamtryingtofigureoutfromentierthings_____ireallyloveutrulyfromtheheartbutiknowmysituations[.]doc |

| 23[.]95[.]235[.]35/feelinggoodwithlovertounderstandhowmuchilovingherwithlotoflove___trulylovingtheheartwithlovertokissmehardtolove[.]doc |

| 192[.]3[.]95[.]216/freshmornigeveryonegoingforupdatetheupgrade____________________________________________touupdagradetoupdategoodforgood[.]doc |

| 192[.]3[.]95[.]216/base64document[.]txt |

| 192[.]3[.]95[.]216/base64document[.]txt |

| 172[.]245[.]214[.]91/secondindustrytopofthelsecondtoenhasednewtechnologyfordevelopnewthingsfornewthingstounderstandthenewthings[.]doC |

| 107[.]173[.]4[.]5/babuchattangoodforeveryonetohandlethenewthingsforhimgoodandgreafor[.]doC |

| 104[.]247[.]204[.]205/microsoftdetecthistorycachecookieentirethingsfromthepcfordelete[.]Doc |

| 107[.]175[.]31[.]187/45009/gjk/ianttokeepintouchwithyoubecausesheisveryfinebecauseiwanttoinformyouthat____itsverygoodtoheartthateverythingfine[.]doc |

| 107[.]175[.]31[.]187/45008/hgt/iwanttokeepintouchwithyoubecausesheisveryfinebecauseiwanttoinformyouthat____itsverygoodtoheartthateverythingfine[.]doc |

| 107[.]175[.]31[.]187/7508/ere/mewithlovetounderstandthebeautifuldaywithurkissandloveitrulylovehersoomuch___withallmyloversbacktokissmylips[.]doc |

| 107[.]175[.]31[.]187/8808/ISD/mygirltobegoodwithentierprocessididwithhersheismygirlireallyloveheralot_____youmygirlwithentirethingswithugoodsoomuchlove[.]doc |

| 107[.]175[.]31[.]187/78009/ogs/mylifealwaysloveyousoomuchdearireallywanttomarryyoubutunluckyicant_____youalwaysmysweetheartineverforgetyoubecauseiloveyou[.]doc |

| 107[.]175[.]31[.]187/30008/vbg/verysurekisscanbreakallmyheartwithlotofloveireallyloveheralotwithallmyheartsheismyheartbecause_____ilovehertrulyfromtheheartbecausesheismyheartbeat[.]doc |

| 107[.]175[.]31[.]187/30009/org/verysurekisscanbreakallmyheartwithlotofloveireallyloveheralotwithallmyheartsheismyheartbecause_____ilovehertrulyfromtheheartbecausesheismyheartbeat[.]doc |

| 147[.]185[.]243[.]107/45700/beautifulglobe[.]jpg |

| 147[.]185[.]243[.]107/xampp/kbo/createideasimage[.]jpg |

| 83[.]137[.]157[.]51/xampp/ala/imaginethegetit[.]jpeg |

| 147[.]185[.]243[.]107/45800/imagepixelcreated[.]jpg |

| 147[.]185[.]243[.]107/xampp/klr/imagainpixelgreats[.]jpeg |

| 83[.]137[.]157[.]51/4545/sampleimage[.]jpeg |

| 107[.]175[.]113[.]216/xampp/krm/PixelImagesview[.]jpg |

| 147[.]185[.]243[.]107/45900/imageclear[.]jpg |

| 158[.]220[.]80[.]156/5454/babyimage[.]jpeg |

| 172[.]233[.]129[.]114/5600/example[.]jpg |

| 193[.]56[.]255[.]218/15005/mho/imagine[.]jpeg |

| 103[.]67[.]162[.]213/6070/pixelimagesupdate[.]jpg |

| 103[.]67[.]162[.]213/6090/imaginepixelpicture[.]jpg |

| 107[.]173[.]4[.]15/2008/Iscreen[.]jpg |

| 107[.]175[.]31[.]187/7508/iconimages[.]jpg |

| 188[.]127[.]231[.]198/9090/imaginesamplies[.]jpg |

| 207[.]32[.]219[.]82/3120/lovethemagicof[.]jpg |

| 23[.]94[.]206[.]107/3545/pixelimage[.]jpeg |

| 23[.]94[.]206[.]107/75099/pixelreturn[.]jpg |

| 103[.]67[.]162[.]213/xampp/kbm/imagepixelgetback[.]jpg |

| 107[.]173[.]4[.]15/2010/imagine[.]jpeg |

| 107[.]173[.]4[.]15/4050/screenshort[.]jpg |

| 107[.]175[.]31[.]187/21113/imageforlovers[.]jpg |

| 107[.]175[.]31[.]187/30008/cinemaimagepixel[.]jpg |

| 107[.]175[.]31[.]187/30009/pixelimagesupdated[.]jpg |

| 107[.]175[.]31[.]187/78009/pixelimageslovepic[.]jpeg |

| 158[.]220[.]80[.]156/6050/imaginegreat[.]jpg |

| 172[.]232[.]8[.]161/7009/pixelcleannotgoodfor[.]jpg |

| 172[.]233[.]129[.]114/7500/image00012[.]jpg |

| 172[.]233[.]129[.]114/800900/imagineloverskiss[.]jpg |

| 172[.]245[.]163[.]139/9088/imaginepixel[.]jpeg |

| 172[.]245[.]163[.]139/windows/icreatedlovers[.]jpg |

| 172[.]245[.]185[.]30/7500/moh/ilinecreated[.]jpg |

| 188[.]127[.]231[.]198/1500/createdPixelimage[.]jpg |

| 188[.]127[.]231[.]198/8080/pixelimagespixel[.]jpeg |

| 193[.]56[.]255[.]218/XMP/anny/imagecleanpicture[.]jpg |

| 193[.]56[.]255[.]218/xlm/alaz/imagebeautiful[.]jpg |

| 198[.]46[.]176[.]175/4545/imaginethepixelgood[.]jpg |

| 198[.]74[.]57[.]54/12233/imaginehighpic[.]jpg |

| 198[.]74[.]57[.]54/13355/imagespixelnetwork[.]jpg |

| 207[.]32[.]219[.]82/3130/imaginepixelclear[.]jpg |

| 207[.]32[.]219[.]82/3500/lover[.]jpg |

| 207[.]32[.]219[.]82/4500/imagine00002[.]jpg |

| 207[.]32[.]219[.]82/7050/imaginepixelimages[.]jpg |

| 23[.]94[.]206[.]107/75090/imageRing[.]jpg |

| 23[.]94[.]206[.]107/9800/icreatedlove[.]jpg |

| 192[.]99[.]190[.]119/img/uwp4246971[.]png |

| 107[.]175[.]31[.]187/7508/iconimages[.]jpg |

| 107[.]175[.]31[.]187/8808/imaginepixcelwork[.]jpg |

| 107[.]175[.]31[.]187/78009/pixelimageslovepic[.]jpeg |

| 107[.]175[.]31[.]187/30008/cinemaimagepixel[.]jpg |

| 107[.]175[.]31[.]187/30009/pixelimagesupdated[.]jpg |

| 107[.]175[.]31[.]187/21113/imageforlovers[.]jpg |

| 192[.]3[.]108[.]47/2114/UBC[.]txt |

| 192[.]3[.]108[.]47/iso/bh[.]txt |

| 193[.]56[.]255[.]218/15005/mho/MHD[.]txt |

| 23[.]94[.]239[.]93/2355/MJX[.]txt |

| 107[.]175[.]113[.]216/xampp/krm/KRMC[.]txt |

| 188[.]127[.]249[.]32/250/NBC[.]txt |

| 83[.]137[.]157[.]51/4545/Mohs[.]txt |

| 83[.]137[.]157[.]51/xampp/ala/DFC[.]txt |

| 103[.]183[.]114[.]5/1800/HDXR[.]txt |

| 103[.]67[.]162[.]213/6090/FGF[.]txt |

| 107[.]175[.]31[.]187/7508/xwo[.]txt |

| 147[.]185[.]243[.]107/45700/MACC[.]txt |

| 147[.]185[.]243[.]107/45800/MAC[.]txt |

| 147[.]185[.]243[.]107/45900/MAH[.]txt |

| 147[.]185[.]243[.]107/xampp/kbo/WQS[.]txt |

| 147[.]185[.]243[.]107/xampp/klr/KISS[.]txt |

| 158[.]220[.]80[.]156/5454/FFB[.]txt |

| 172[.]232[.]170[.]236/24445/WSE[.]txt |

| 70[.]34[.]197[.]128/500/SVRR[.]txt |

| 103[.]67[.]162[.]213/xampp/kbm/RMB[.]txt |

| 107[.]173[.]4[.]15/25009/EWS[.]txt |

| 107[.]173[.]4[.]15/31009/BVG[.]txt |

| 107[.]173[.]4[.]15/35005/HZA[.]txt |

| 172[.]232[.]163[.]207/4888/SSW[.]txt |

| 172[.]233[.]129[.]114/5600/SVR[.]txt |

| 172[.]234[.]249[.]47/20080/SVV[.]txt |

| 172[.]234[.]249[.]47/20090/KML[.]txt |

| 172[.]245[.]208[.]3/99880/HGCJ[.]txt |

| 172[.]86[.]76[.]208/250/XMR[.]txt |

| 198[.]12[.]81[.]138/354/MNA[.]txt |

| 198[.]12[.]81[.]138/3590/REV[.]txt |

| 198[.]12[.]89[.]23/6700/GVT[.]txt |