Содержание

- Введение

- Начальный вектор

- MataDoor. Описание бэкдора

- 1. Запуск и закрепление

- 2. Общая архитектура

- 3. Плагины

- 4. Асинхронные операции

- 5. Механизм сериализации

- 6. Общая схема работы бэкдора

- 7. Отложенные команды

- 8. Описание плагинов

- 9. Архитектура сетевой подсистемы

- 9.1. Обзор компонентов транспортной подсистемы

- 9.2. Создание транспортных интерфейсов и соединений. Конфигурация соединений

- 9.3. Конкретные транспорты

- 9.4. Транспорты прикладного уровня

- Заключение

- Приложения

Введение

В октябре 2022 года в ходе расследования инцидента командой PT CSIRT на одном из российских промышленных предприятий были обнаружены образцы ранее не встречавшегося вредоносного программного обеспечения, функционирующего на скомпрометированных элементах инфраструктуры организации. Имена исполняемых файлов этого вредоноса были похожи на имена легального ПО, установленного на зараженных устройствах; ряд образцов имел действительную цифровую подпись. Также выявленные исполняемые файлы и библиотеки были обработаны протектором Themida для усложнения их анализа и обнаружения.

Последующий анализ указанных образцов показал, что выявленное ПО представляет собой достаточно сложный модульный бэкдор, названный нами MataDoor, ориентированный на долговременное скрытое функционирование в скомпрометированной системе.

Начальный вектор

Предполагаем, что начальным вектором внедрения бэкдора в скомпрометированную систему было фишинговое письмо с вложением — документом в формате DOCX, содержание которого относилось к сфере деятельности атакованного предприятия. Документ содержал в себе эксплойт для уязвимости CVE-2021-40444. Полную цепочку атаки восстановить не удалось, однако корреляция времени начала активности бэкдора и времени отправки письма позволяет сделать предположение, что источником внедрения бэкдора стал именно вредоносный документ.

Этот случай не является единичным. Похожие письма, содержащие документы с эксплойтами для уязвимости CVE-2021-40444, рассылались на российские предприятия оборонно-промышленного комплекса в августе-сентябре 2022 года. Часть из них по содержанию относилась к сфере деятельности атакованных предприятий, часть была составлена так, чтобы просто привлечь внимание адресата. При этом все письма побуждали пользователя активировать режим редактирования документа, что является необходимым условием для отработки эксплойта.

Ниже приведены примеры упомянутых документов, посвященных области деятельности предприятия:

Оформление, в котором выполнены приведенные документы, побуждает пользователя включить режим редактирования и сменить цвет шрифта на более контрастный. При включении режима редактирования происходит загрузка и выполнение вредоносной полезной нагрузки с контролируемого атакующими ресурса вследствие эксплуатации уязвимости CVE-2021-40444. Саму полезную нагрузку получить не удалось, так как на момент начала расcледования серверы с ней были недоступны.

Документы, нацеленные на привлечение внимания адресата, имели такой вид:

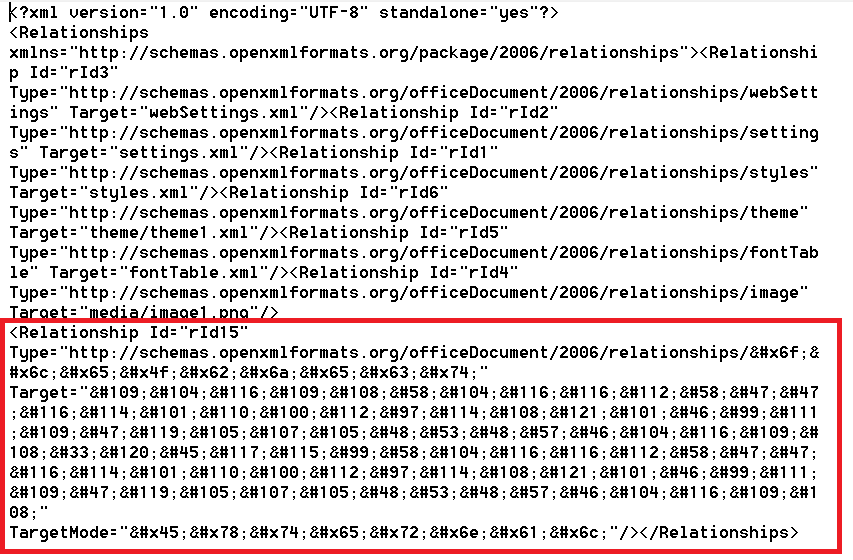

При анализе свойств вышеупомянутых документов выявлено, что URL, с которого загружается полезная нагрузка эксплойта, закодирован в формате HTML encoding:

Отметим, что в ходе анализа массива документов, эксплуатирующих уязвимость CVE-2021-40444, использование указанного способа кодирования URL полезной нагрузки встречалось только в приведенных документах, что позволяет предположить, что эти рассылки могут быть реализованы одним инициатором.

Имеются определенные сходства данной рассылки с фишинговыми письмами, зафиксированными в сентябре 2021 года, в адрес российских оборонных предприятий. Сведения о них опубликовала компания Malwarebytes (malwarebytes.com/blog/news/2021/09/mshtml-attack-targets-russian-state-rocket-centre-and-interior-ministry). В отчете компании упоминалась рассылка с приложением в виде документа в формате DOCX, якобы направленная отделом кадров предприятия с требованием заполнить приведенную в документе таблицу:

При активации режима редактирования документа происходила эксплуатация упомянутой уязвимости CVE-2021-40444 с последующим выполнением вредоносного содержимого.

В документах от сентября 2021 года также была использована кодировка HTML encoding для кодирования URL c полезной нагрузкой:

Один и тот же способ кодирования URL полезной нагрузки вредоносного документа позволяет сделать предположение, что описанные выше рассылки 2021 и 2022 года реализованы одним и тем же инициатором. В пользу этого также свидетельствуют следующие факты:

- полезная нагрузка в рассылках от сентября 2021 года и некоторые экземпляры бэкдора MataDoor, выявленные в 2022 году, были подписаны сертификатами Sectigo;

- доменные имена серверов с полезной нагрузкой всех упомянутых выше вредоносных документов зарегистрированы в регистраторе namecheap. Там же зарегистрированы доменные имена С2 MataDoor;

- объектами всех описанных атак стали российские предприятия оборонно-промышленного комплекса.

Элементы сетевой инфраструктуры, использованной при атаках на разные организации, не имеют пересечений между собой. Информация о реквизитах, на которые зарегистрированы домены, скрыта.

Некоторые сведения о характеристиках бэкдора MataDoor был опубликованы «Лабораторией Касперского» в разделе Southeast Asia and Korean Peninsula отчета APT trends report Q2 2023. В этом отчете данный бэкдор, названный MATAv5, связывался с активностью группировки Lazarus. Нам в ходе проведенного исследования использованной сетевой инфраструктуры не удалось однозначно атрибутировать автора этого инструмента; в связи с этим мы присвоили группировке, инициировавшей атаку, наименование Dark River — по имени River, указанному в поле Author некоторых упомянутых выше фишинговых документов.

MataDoor. Описание бэкдора

1. Запуск и закрепление

Бэкдор представляет собой DLL, которая, помимо стандартной функций DllMain, экспортирует функцию DllRegisterServer — она позволяет запускать полезную нагрузку при вызове через стандартную программу Windows Regsvr32, выполняющую регистрацию элементов управления OLE в системном реестре. Фактически обе функции — DllMain и DllRegisterServer — выполняют одни и те же действия, инициализируя бэкдор и запуская основную логику его выполнения в отдельном потоке.

Однако во всех известных случаях бэкдор выполняется с помощью дополнительного компонента loader service — службы Windows, которая выполняется автоматически при запуске системы, за счет чего обеспечивается в том числе и закрепление в системе. Loader service не выполняет никаких действий, кроме запуска DLL c бэкдором, путь к которой задается в его конфигурации. Конфигурация загрузчика, как и конфигурация самого бэкдора, зашифрована алгоритмом AES в режиме Cipher Feedback (CFB).

Во всех исследованных образцах в качестве ключа расшифровки конфигурации применяется последовательность 29 23 BE 84 E1 6C D6 AE 52 90 49 F1 F1 BB E9 EB, которая представляет собой последовательность из первых 16 байт, сгенерированных линейным конгруэнтным генератором X[n] = (0x343fd × X[n-1] + 0x269ec3) mod 0xffffffff, где в качестве seed (X[0]) использовано число 1. Данный генератор соответствует реализации функции rand() из библиотеки стандартных функций языка C, реализованной Microsoft (Microsoft C Runtime).

Стоит отметить что компоненты данного ВПО имеют характерные имена компиляции, загрузчики — loader_service_raw_win_intel_64_le_RELEASE.dll, бэкдоры — MATA_DLL_DLL_PACK_**********_win_intel_64_le_RELEASE.dll, где на месте ********** указывается некоторая дата. Исследованы варианты бэкдоров со следующими именами компиляции:

MATA_DLL_DLL_PACK_20221013_011_win_intel_64_le_RELEASE.dll,

MATA_DLL_DLL_PACK_20221006_011_win_intel_64_le_RELEASE.dll,

MATA_DLL_DLL_PACK_20221013_011_win_intel_64_le_RELEASE.dll.

Из-за наличия строки «MATA» в имени компиляции бэкдору было дано наименование MataDoor.

Как уже было отмечено ранее, имена исполняемых файлов загрузчика и бэкдора подбираются атакующим при установке данного вредоносного ПО отдельно для каждого скомпрометированного узла, чтобы мимикрировать под имена файлов легитимного программного обеспечения. Например, если в системе присутствует легитимный исполняемый файл с именем 1cv8.dll, имя файла бэкдора может иметь вид 1cv8u.dll. Схожесть имен загрузчика и бэкдора отмечается во многих случаях, например: dlpsvc.dll — имя файла загрузчика, dlpsvcHelper.dll — имя файла бэкдора.

Как было указано выше, часть экземпляров бэкдора и загрузчика были подписаны сертификатами Sectigo:

2. Общая архитектура

Исследуемый образец представляет собой модульный бэкдор, который состоит из ядра (оркестратора) и модулей (плагинов). Ядро включает в себя следующую функциональность:

- предоставление механизма сериализации данных, для чего используется свой, кастомный формат;

- работа с конфигурацией бэкдора;

- прием и обработка команд от управляющего сервера (С2);

- предоставление механизма выполнения асинхронных операций;

- работа с плагинами.

Рассмотрим каждую из этих компонент подробнее.

3. Плагины

Плагины (модули), используемые бэкдором, делятся на две категории:

- функциональные, реализующие команды с С2, которые может выполнять бэкдор;

- транспортные (сетевые), реализующие какой-либо сетевой протокол.

Плагины могут иметь вид отдельных PE-модулей или быть статически скомпонованными с бэкдором, «встроенными». В ходе исследования плагинов, имеющих вид отдельных модулей, не обнаружено; изучались только «встроенные». Каждый плагин имеет свой идентификатор, уникальный в рамках множества плагинов одной и той же категории. То есть идентификаторы транспортного и функционального плагина могут совпадать, однако, например, идентификаторы двух различных транспортных плагинов совпадать не должны. Идентификатор используется при регистрации плагина в ядре, а также при его выгрузке. Сведения о текущих зарегистрированных плагинах поддерживаются оркестратором в виде двух списков, один из которых используется для сетевых плагинов, другой для функциональных. Рассмотрим каждую из этих категорий отдельно.

Функциональные плагины

Каждый функциональный плагин независимо от своей формы должен регистрироваться в контексте оркестратора. Оркестратор поддерживает список всех подобных плагинов, каждый элемент которого представляет собой следующую структуру:

typedef struct { int unknown; // данное поле не использовалось в коде. int pluginId; // идентификатор плагина void* pluginModulePtr; // указатель на загруженный PE-модуль плагина. UNLOAD_PROC unloadProc; // указатель на процедуру выгрузки плагина PluginInfo *next; } PluginInfo;

Поле pluginModulePtr содержит указатель на загруженный PE-модуль плагина по аналогии с дескриптором модуля, возвращаемого вызовом LoadLibrary. Для «встроенных» плагинов данное поле равно 0. Помимо самого плагина, в оркестраторе должны регистрироваться также обработчики команд от С2, которые этот плагин реализуют. Каждая из команд, а также соответствующий обработчик имеет свой идентификатор, уникальный в рамках всего множества команд, реализуемых бэкдором. Плагин регистрирует реализуемые им обработчики команд самостоятельно, вызывая соответствующий API-метод, который предоставляет оркестратор. Эти действия осуществляются в процедуре инициализации плагина. Кроме того, процедура инициализации плагина сообщает оркестратору его идентификатор и адрес процедуры выгрузки. Пример такой процедуры инициализации представлен ниже:

int __fastcall Plugins::Bridge::Init(ORCHESTRATOR *ctx, int *moduleId, void *unloadProc) { if ( (ctx->id - 7) > 0x3E0 ) return ERR_PROC_NOT_FOUND; if ( moduleId ) { Plugins::Bridge::PluginId = *moduleId; *moduleId = 5; } if ( unloadProc ) *unloadProc = Plugins::Bridge::Unload; ctx->RegisterCommandHandler(ctx, 500, Plugins::Bridge::RunBridgedClients); ctx->RegisterCommandHandler(ctx, 502, Plugins::Bridge::RunAuthServer); ctx->RegisterCommandHandler(ctx, 505, Plugins::Bridge::RunRawServer); return 0; }

Здесь представлена процедура инициализации плагина с идентификатором 5, который предоставляет возможность экземпляру бэкдора работать в качестве промежуточного узла при передаче данных между другими экземплярами бэкдора. Эта функциональность реализуется с помощью команд с идентификаторами 500, 502, 505.

Обработчик команды получает на вход указатель на контекст оркестратора, параметры в сериализованном виде (подробнее о сериализации — в соответствующем разделе), а также указатель на переменную для записи статуса выполнения команды или кода ошибки:

SerializedData *__fastcall CommandHandler( ORCHESTRATOR *ctx, SerializedData *parameters, int *pStatus);

Результат выполнения команд обработчик возвращает в сериализованном виде. Состав сериализованных элементов специфичен для каждой команды.

Процедура выгрузки плагина освобождает ресурсы, использованные плагином, а также удаляет реализуемые им команды из списка актуальных, также путем вызова соответствующей функции API оркестратора. Пример такой функции для вышеупомянутого модуля представлен ниже:

int __fastcall Plugins::Bridge::Unload(ORCHESTRATOR *ctx) { ctx->UnregisterCommandHandler(ctx, 500); ctx->UnregisterCommandHandler(ctx, 502); ctx->UnregisterCommandHandler(ctx, 505); return 0; }

Транспортные (сетевые) плагины

Все сетевые протоколы, используемые бэкдором, реализованы в транспортных плагинах. Каждый из таких плагинов также имеет свой уникальный идентификатор, по которому он регистрируется в оркестраторе или выгружается. Сведения об используемых сетевых плагинах оркестратор хранит в отдельном списке, элементы которого имеют следующий вид:

typedef struct { int moduleId; // идентификатор плагина int unknown1; // всегда равен 0 int factoryId; // идентификатор фабрики сетевых соединений. int unknown2; // не используется void* moduleBase; // указатель на PE-модуль плагина void* unloadProc; // указатель на процедуру выгрузки плагина NetworkPluginInfo* next; } NetworkPluginInfo;

Помимо непосредственно идентификатора сетевого модуля (moduleId) для регистрации необходим также идентификатор существующей и зарегистрированной в оркестраторе фабрики сетевых соединений, в рамках которой данный плагин будет функционировать (параметр factoryId). Это дает возможность фабрике создавать новые соединения с использованием протокола, реализуемого данным транспортным плагином.

Если транспортный плагин является «встроенным», то поле moduleBase равно 0.

Транспортный плагин может реализовывать несколько вариантов сетевого протокола (например, HTTP и HTTPS). При этом каждый реализуемый вариант протокола (или транспорт в контексте данного отчета) должен иметь свой строковый идентификатор (например, tcp, tcp6), по которому он задается в строке конфигурации сетевого соединения (подробнее — в разделе «Обзор транспортной подсистемы»). Соответствие между строковым идентификатором и процедурой создания транспорта регистрируется в соответствующей фабрике процедурой инициализации транспортного плагина с помощью API, предоставленного бэкдором. Ниже представлен пример процедуры инициализации сетевого плагина, реализующего транспорты http/https:

int __fastcall HttpTransport::InitProc( NETWORK_TRANSPORT_FACTORY **factories, int factoryId, _DWORD *pStatus, _QWORD *unloadProc) { NETWORK_TRANSPORT_FACTORY *factory; // rbx factory = *factories; if ( !*factories ) return ERR_BAD_COMMAND; while ( factory->identifier != factoryId ) { factory = factory->next; if ( !factory ) return ERR_BAD_COMMAND; } if ( !HttpTransport::GetTransportDescriptorStatus ) CreatePipeNoBlockingMode(&HttpTransport::ControlPipeRead, &HttpTransport::ControlPipeTransportEndpoint, 0i64, 0); HttpTransport::GetTransportDescriptorStatus = factory->GetTransportDescriptorsStatus; factory->RegisterTransportCreationRoutines(factory, aHttp, HttpTransport::HttpTransport); factory->RegisterTransportCreationRoutines(factory, aHttps, HttpsTransport::HttpsTransport); HttpTransport::RegisterProxyTransportFactories(factory); if ( pStatus ) *pStatus = 1; if ( unloadProc ) *unloadProc = HttpTransport::Unload; return 0; }

Процедура выгрузки плагина удаляет из фабрики функции создания транспорта и освобождает использованные ресурсы. Пример такой процедуры для сетевого плагина http:

int __fastcall HttpTransport::UnregisterFactory(NETWORK_TRANSPORT_FACTORY **factoriesList, int factoryId) { NETWORK_TRANSPORT_FACTORY *factory; // rbx factory = *factoriesList; if ( !*factoriesList ) return ERR_BAD_COMMAND; while ( factory->identifier != factoryId ) { factory = factory->next; if ( !factory ) return ERR_BAD_COMMAND; } factory->DeleteTransportCreationInfo(factory, "http"); factory->DeleteTransportCreationInfo(factory, "https"); factory->DeleteTransportCreationInfo(factory, "proxy_http"); factory->DeleteTransportCreationInfo(factory, "proxy_https"); return HttpTransport::FinalizeProcessingConnections(); }

4. Асинхронные операции

Команды, выполнение которых занимает продолжительное время, реализуются асинхронно, в отдельном потоке. Данные обо всех текущих асинхронных операциях хранятся в бэкдоре в отдельном глобальном (в рамках экземпляра бэкдора) списке. Сведения об асинхронной операции добавляются в список перед ее запуском и удаляются по ее окончании. Сведения об операции имеют следующий вид:

typedef struct { int state; // состояние: 1 - выполняется, 2 - завершено int pluginID; // ID функционального плагина, выполняющего операцию int unknown1; int workerThreadId; // ID потока, выполняющего операцию HANDLE hWorkerThread; // handle потока, выполняющего операцию long startTime; // время начала операции в формате Unix timestamp int unknown2; int operationId; // идентификатор операции int unknown3; char* operationDescription; // при выполнении не используется, предположительно описание операции void* acyncOperationRun; // функция, непосредственно выполняющая операцию void* asyncOperationFinalize; // функция для освобождения ресурсов AsyncOperationBasicContext *next; } AsyncOperationBasicContext;

Каждая асинхронная операция имеет свой идентификатор — operationId, который никак не связан с идентификатором команды, выполняющей операцию. Одновременно может выполняться несколько операций с одним и тем же operationId. В контексте асинхронной операции обязательно указывается идентификатор плагина (pluginID), который ее выполняет, чтобы избежать выгрузки плагина в момент выполнения им асинхронной операции — в этом случае она завершится.

5. Механизм сериализации

В рассмотренном бэкдоре широко используется собственная система сериализации данных, которая применяется например для хранения конфигураций как самого бэкдора, так и сетевых соединений, а также для передачи команд и результатов их выполнения. Работа с ними осуществляется через API, предоставляемым ядром бэкдора.

Сериализованная единица данных имеет следующую структуру:

[размер данных: 4 байта, big endian] [ключ: 4 байта, big endian] [сериализованные данные]

Сериализованные единицы данных могут объединяться между собой в массивы, и в таком случае они рассматриваются с точки зрения бэкдора как единая сущность.

Ключ сериализации представляет собой двойное слово. Старшее слово содержит тип сериализованных данных, младшее — идентификатор единицы данных. В одном и том же массиве может содержаться несколько единиц с идентичными ключами. В этом случае доступ к ним осуществляется по дополнительному индексу.4

Всего используется 14 возможных типов данных, от 0x01 до 0x0E. На основании размера хранимых данных типы можно разделить на следующие группы:

- 0x01, 0x06 — BYTE;

- 0x02, 0x07 — WORD;

- 0x03,0x08, 0x0B — DWORD;

- 0x04, 0x09, 0x0A — QWORD;

- 0x05, 0xC, 0xD, 0xE — массив байтов.

Все значения с фиксированным размером (WORD, DWORD, QWORD) сериализованы в big endian.

Из контекста использования можно вывести назначение некоторых типов:

- 0x1 — не встречался в исследованном коде;

- 0x2 — номер порта сетевого соединения;

- 0x3 — единица хранения размером 4 байта, без специфических свойств;

- 0x4 — смещение относительно какой-либо величины, например относительно начала файла;

- 0x5 — криптографические данные (открытые ключи, nonce, значение хеша и т. п.);

- 0x6 — не встречался в исследованном коде;

- 0x7 — не встречался в исследованном коде;

- 0x8 — статус выполнения операции или команды;

- 0x9 — не встречался в исследованном коде;

- 0xA — временные атрибуты объектов операционной системы (процессы, файлы) в формате Unix timestamp;

- 0xB — битовая маска;

- 0xC — строка;

- 0xD — массив контейнеров;

- 0xE — контейнер; его область данных представляет собой массив других сериализованных единиц. Контейнеры позволяют выстраивать сериализованные данные в иерархическую структуру произвольной глубины.

API для работы с указанными форматом включает в себя следующие функции:

// присоединить одну единицу сериализованных данных к другой так, чтобы они находились в едином буфере и шли друг за другом подряд SerializedData *__fastcall ConcatItems(SerializedData *dstItem, SerializedData *srcItem); // добавить единицу хранения в контейнер SerializedData *__fastcall AddNewItemIntoContainer(SerializedData *container, u_long newItemId, char *newItemData, signed int newItemBufLen, DWORD *status); // скопировать единицу хранения SerializedData *__fastcall CopyItem(SerializedData *srcItem); // получить размер единицы хранения (включая заголовки) __int64 __fastcall GetItemSize(SerializedData *item); // получить количество находящихся в контейнере единиц хранения с заданным ключом __int64 __fastcall CountItemsInContainer(SerializedData *container, int itemsKey); // получить указатель на буфер с данными для единицы хранения с заданным ключом и индексом SerializedData *__fastcall GetItemDataWithDesiredId(SerializedData *items, int key, int itemIndex) // получить из контейнера копию хранимой единицы данных с заданным ключом и индексом int __fastcall GetItemDataCopyFromContainer(SerializedData *items, unsigned int itemKey, __int64 index, _BYTE *dst, unsigned int dstCapacity); // получить из контейнера указатель на буфер хранимой единицы данных с заданным ключом и индексом char *__fastcall FindItemPtrWithDesiredId(SerializedData *items, int key, int itemIndex); // создать новый контейнер с заданным ключом SerializedData *__fastcall MakeNewContainer(u_long key); // удалить заданную единицу хранения из контейнера __int64 __fastcall DeleteItem(SerializedData *items, int id, int itemsCount); // заменить заданную единицу хранения в контейнере SerializedData *__fastcall ReplaceItem(SerializedData *container, unsigned int key, int replacedItemIndex, char *replacementData, u_long size, DWORD *status);

6. Общая схема работы бэкдора

Общую схему работы бэкдора можно представить следующим образом.

6.1. Инициализация

В ходе этого этапа бэкдор инициализирует оркестратор, регистрирует встроенные сетевые и функциональные плагины, восстанавливает свои параметры из конфигурации. Конфигурация бэкдора представляет собой отдельный участок в секции инициализированных данных; она зашифрована алгоритмом AES в режиме CFB с ключом, упомянутым ранее в разделе «Запуск и закрепление». Указатель на расшифрованную конфигурацию хранится далее в контексте оркестратора.

После расшифровки конфигурационного файла бэкдор пытается загрузить сохраненную конфигурацию. Для этого он извлекает из своей текущей конфигурации сериализованное (ключ — 0xC0037) имя ключа реестра в разделе HKEY_LOCAL_MACHINE, в котором находится сохраненная конфигурация. При сохранении текущая конфигурация сжимается алгоритмом LZ4, после чего шифруется приведенным выше алгоритмом AES-CFB с тем же самым ключом. Если сохраненная конфигурация отсутствует, например при первом запуске, бэкдор использует конфигурацию, извлеченную из секции данных.

Далее из конфигурации извлекается команда (ключом 0xC002F), которая затем исполняется в интерпретаторе cmd.exe. Во всех рассмотренных экземплярах бэкдора значение данной команды в исходной конфигурации было пустым.

6.2. Установление соединения

Далее бэкдор создает соединение с управляющим сервером на основе сетевой конфигурации, которая хранится в сериализованном виде с ключом 0xD0033. Сетевая конфигурация может содержать в себе несколько различных вариантов подключения к С2. В таком случае используемый вариант выбирается случайно. В выбранной конфигурации соединения счетчик ее использования увеличивается на 1 каждый раз, когда данное соединение выбирается для использования (ключ сериализации — 0×30035). Далее из выбранной конфигурации извлекается строка, описывающая соединение до С2 (ключ сериализации — 0xC0034), на основе которой бэкдор устанавливает соединение с С2, после чего отправляет на него сериализованные списки идентификаторов всех используемых сетевых и функциональных плагинов. Ключ сериализации для списка функциональных плагинов — 0xD0006, для списка сетевых — 0xD0009. Далее осуществляется переход к приему и обработке команд. Соединение с С2 использует транспорт agent с проверкой подлинности подключаемых клиентов (см. описание транспортной подсистемы).

6.3. Цикл приема и обработки команд

Команда передается от С2 к бэкдору в сериализованном виде. При этом предварительно передается общий размер команды (4 байта, порядок байт — big endian), а затем и сама команда. Код команды имеет размер 4 байта и сериализован ключом 0×30005. Данные, полученные в ходе выполнения команды и подлежащие отправке на С2, также сериализуются в контейнере с ключом 0xE0002. В данный контейнер дополнительно добавляется код статуса выполнения операции (ключ 0×80003), после чего результат отправляется на С2 и цикл повторяется. При возникновении ошибок соединение с управляющим сервером сбрасывается и устанавливается заново.

Ниже представлен пример пустого обработчика команд из плагина Processes (см. соответствующий раздел).

SerializedData *__fastcall Processes::EmptyCommand( ORCHESTRATOR *ctx, SerializedData *parameters, int *pStatus) { int status; SerializedData *operationResultContainer; status = 0; operationResultContainer = ctx->MakeNewContainer(OPERATION_RESULT_CONTAINER); if ( !operationResultContainer ) status = ERR_OUT_OF_MEMORY; if ( pStatus ) *pStatus = status; return operationResultContainer; }

Минимально необходимый объем действий, которые должен выполнить обработчик команд:

- создать контейнер, в который будут сериализовываться результаты выполнения команд. В данном случае он не содержит каких-либо единиц хранения;

- записать в переменную pStatus статус выполнения операции или код ошибки;

- вернуть контейнер с результатами выполнения команды.

7. Отложенные команды

В бэкдоре дополнительно реализована возможность периодически выполнять набор дополнительных команд, вне основного цикла их приема и обработки. Подобные команды жестко задаются в конфигурации бэкдора, поменять их состав можно только вместе со сменой всей конфигурации.

Для выполнения отложенных команд отводится некоторый временной интервал, который задается оператором бэкдора (команды с ID = 109 и 110 плагина Management, см. описание ниже). Если этот интервал не задан (равен 0), отложенные команды не выполняются. Проверка наличия данного интервала и вызов обработчика отложенных команд происходит после выполнения очередной команды от С2 в основном цикле их приема и обработки.

Если временной интервал для отложенных команд ненулевой, осуществляется попытка их выполнения. В случае неудачи обработчик ожидает некоторое время (по умолчанию — 3 секунды), после чего заново предпринимает попытку их выполнения, до тех пор пока отведенный временной промежуток не будет исчерпан либо пока команды не будут выполнены успешно.

Кроме того, оператор может задать конкретное время начала выполнения отложенных команд (команда с ID = 110 плагина Management), которое можно назвать также «временем пробуждения». Если оно задано, обработчик отложенных команд ожидает, пока не наступит заданное время пробуждения, и только тогда переходит к выполнению. Соответственно, на время ожидания приостанавливается весь цикл приема и обработки команд от С2.

Упрощенный листинг обработчика отложенных команд представлен ниже:

__int64 __fastcall ExecuteScheduledTasks(ORCHESTRATOR *this, unsigned int scheduledCmdExecutionTimeInterval) { ... config = this->configuration; commandsExecutionTimeFrame = scheduledCmdExecutionTimeInterval; sleepIntervalInSeconds = 0; wakeUpTime = 0i64; timeWhenExecutionBegun = time64(0i64); if ( GetItemDataCopyFromContainer(config, SLEEP_TIME_IN_SECONDS, 0i64, &sleepIntervalInSeconds, 4u) < 0 || sleepIntervalInSeconds > 7200 ) { sleepIntervalInSeconds = 3; } if ( GetItemDataCopyFromContainer(config, WAKE_UP_TIME, 0i64, &wakeUpTime, 8u) > 0 && wakeUpTime ) { while ( time64(0i64) < wakeUpTime ) { Sleep(1000 * sleepIntervalInSeconds); } wakeUpTime = 0i64; ReplaceItem(config, WAKE_UP_TIME, 0, &wakeUpTime, 8u, 0i64); } while ( timeWhenExecutionBegun + commandsExecutionTimeFrame > time64(0i64) ) { ... if ( ExecuteScheduledCommands(this) >= 0 ) return 4i64; Sleep(1000 * sleepIntervalInSeconds); } return 1i64; }

Массив отложенных команды сериализован в конфигурации бэкдора ключом 0xD0024. Каждый элемент данного массива включает в себя следующие значения:

|

Ключ сериализации |

Описание единицы данных |

|

0x30025 |

идентификатор команды |

|

0xD0028 |

массив параметров команды |

|

0x30026 |

если данный параметр равен 0, данная команда не исполняется |

|

0x30027 |

если данный параметр равен 1, исполнение отложенных команд завершается |

Результаты выполнения отложенных команд сериализуется в массив с ключом 0xD002A. Каждый элемент указанного массива включает в себя следующие элементы:

|

Ключ сериализации |

Описание единицы данных |

|

0x30025 |

идентификатор выполненной команды |

|

0x4003B |

время завершения выполнения команды |

|

0xE0002 |

контейнер с результатом выполнения команды |

Результаты выполнения отложенных команд отправляются на С2 отдельной командой с ID = 105. После отправки контейнер с результатами освобождается. Если количество записей в данном контейнере превышает 1000, старые записи удаляются.

8. Описание плагинов

В данном разделе будет рассмотрена функциональность всех плагинов, использовавшихся в исследованных экземплярах бэкдора. Названия плагинов даны исходя из их функциональности и в самом коде не встречаются.

8.1. Management

Рассмотрим плагин Management, который имеет идентификатор pluginId = 1. Основная его функциональность — предоставление возможности управлять оркестратором бэкдора. Всего здесь имеется 18 команд с кодами 100–117. Особенность их состоит в том, что все обработчики данных команд «накрыты» виртуальной машиной Themida, чтобы затруднить анализ логики управления оркестратором.

- Команда с ID = 100. Команда загружает и регистрирует заданный плагин. Принимает следующие параметры:

|

Ключ сериализации параметра |

Значение параметра |

|

0x30007 |

идентификатор плагина |

|

0x50065 |

буфер с PE-модулем, реализующий функциональность плагина |

|

0xC0066 |

имя функции инициализации плагина (экспортируется PE-модулем плагина) |

Заданный PE-модуль рефлективно загружается в адресное пространство процесса бэкдора, после чего вызывается заданная функция инициализации плагина. Вновь загруженный плагин регистрируется в оркестраторе под своим идентификатором.

- Команда с ID = 101. Выгружает заданный плагин. В качестве параметра принимает идентификатор плагина (ключ сериализации — 0×30007). При выгрузке ожидает завершения всех асинхронных операций, производимых данным плагином.

- Команда с ID = 102. Загружает заданный транспортный плагин. Принимает следующие параметры:

|

Ключ сериализации параметра |

Значение параметра |

|

0x30007 |

идентификатор транспортного плагина |

|

0x30014 |

идентификатор фабрики сетевых соединений (см. раздел «Архитектура транспортной подсистемы») |

|

0x50065 |

буфер с PE-модулем, реализующий функциональность плагина |

|

0xC0066 |

имя функции инициализации плагина (экспортируется PE-модулем плагина) |

Как и при выполнении команды с ID=100, заданный PE-модуль рефлективно загружается в адресное пространство процесса бэкдора с последующим вызовом функции инициализации плагина. Далее плагин регистрируется в заданной фабрике сетевых соединений под своим идентификатором.

- Команда с ID = 103. Выгружает заданный сетевой плагин, удаляя его из заданной фабрики. В качестве параметров принимает идентификатор фабрики сетевых транспортов (0×30014), идентификатор плагина (0×30007).

- Команда с ID = 104. В качестве входных данных принимает идентификатор фабрики сетевых соединений (ключ сериализации — 0×30014). Создает новую (пустую) фабрику сетевых соединений с заданным идентификатором.

- Команда с ID = 105. Отправляет на С2 результаты выполнения команд по расписанию, а также подробную информацию о текущей машине. Контейнер с результатом выполнения команды содержит следующие записи:

|

Ключ сериализации |

Описание единицы данных |

|

0x4007B |

константа, различается в разных семплах (например, 0x846A9F5EA9D10C3C); возможно, часть идентификатора билда |

|

0x3007A |

константа, различается в разных семплах (например, 0x780C2714); возможно, часть идентификатора билда |

|

0x30079 |

константа, различается в разных семплах (например, 0x03); возможно, часть идентификатора билда |

|

0xC0081 |

имя компьютера |

|

0xC0082 |

имя пользователя |

|

0xC0083 |

IP-адрес локального сетевого адаптера (в виде строки) |

|

0x50085 |

MAC-адрес локального сетевого адаптера |

|

0x50088 |

сведения о версии ОС в виде структуры OSVERSIONINFOEXW |

|

0x30086 |

основной номер версии ОС |

|

0x30087 |

дополнительный номер версии ОС |

|

0x8003A |

разница в секундах между локальным временем и временем в UTC |

- Команда с ID = 106. Обработчик отправляет на С2 текущую используемую конфигурацию бэкдора.

- Команда с ID = 107. Обновляет конфигурацию бэкдора, которая задается в параметрах команды (ключ сериализации — 0xE001E). В ходе выполнения команда тестирует вновь задаваемые в новой конфигурации сетевые соединения к С2. Результаты тестирования для каждого варианта сетевого соединения отправляются на С2, сериализованные следующим образом:

|

Ключ сериализации |

Описание единицы данных |

|

0xC0034 |

строка конфигурации протестированного соединения |

|

0x80003 |

код результата попытки подключения по указанному транспорту |

- Команда с ID = 108. Пустой обработчик.

- Команда с ID = 109. Обработчик устанавливает величину временного промежутка, в течение которого выделенная функция будет предпринимать попытки выполнения отложенных команд или команд по расписанию (ключ параметра — 0×30064). В случае успеха функция прекращает указанные попытки. Временной интервал задается в минутах. Значение установленного параметра команда сериализует в контейнер с результатом выполнения команды (0×30064). Продолжительность указанного временного интервала не может составлять более 180 суток.

- Команда с ID = 110. Обработчик устанавливает величину временного промежутка для выполнения отложенных команд (аналогично функции с ID = 109, ключ параметра — 0×30064), а также устанавливает время пробуждения (в формате Unix timestamp, ключ параметра — 0×40022). Время пробуждения рассчитывается следующим образом: время начала выполнения указанной команды + заданная в параметрах величина временного промежутка для выполнения отложенных команд (в секундах). После завершения выполнения указанной команды цикл приема и обработки команд от С2 приостанавливается до времени пробуждения.

- Команда с ID = 111. Устанавливает в конфигурации бэкдора параметр с ключом 0×30021, назначение которого неизвестно.

- Команда с ID = 112. Устанавливает в конфигурации бэкдора параметр с ключом 0×30020, назначение которого неизвестно.

- Команда с ID = 113. Обработчик добавляет новые варианты конфигурации сетевых транспортов для связи с C2, которые задаются в параметрах команды (0xC0034). В процессе каждая из указанных конфигураций тестируется путем создания тестового транспорта (тип транспорта AUTH), который предпринимает попытку связи с С2. Результаты тестирования: строка с конфигурацией сетевого транспорта, а также (ключ — 0xC0034), а также код результата попытки подключения по указанному транспорту (ключ — 0×80003) отправляется на С2 с помощью текущего используемого соединения.

- Команда с ID = 114. Обработчик получает идентификаторы текущего и родительского процесса, которые сериализует в контейнер с результатом выполнения команды с ключами 0×3008C и 0×3008D соответственно.

- Команда с ID = 115. Прекращает прием и обработку команд от С2 до следующего запуска бэкдора. В контейнер с результатом выполнения команды сериализуется константа 0×1 c ключом 0×3006B.

- Команда с ID = 116. Обработчик собирает данные по всем текущим асинхронным операциям, сериализующиеся в следующем формате:

|

Ключ сериализации |

Описание единицы данных |

|

0x30090 |

идентификатор потока, выполняющего асинхронную операцию |

|

0x3003E |

идентификатор выполняющейся асинхронной операции |

|

0xC0091 |

описание выполняющейся асинхронной операции |

|

0x3003D |

состояние операции: стартовала, в процессе, завершена |

|

0x3003F |

идентификатор плагина, который осуществляет операцию |

Массив полученных данных по каждой асинхронной операции сериализуется в контейнере с результатом выполнения команды с ключом 0xD003C.

- Команда с ID = 117. Пустой обработчик команд.

8.2. Remote shell

Данный плагин имеет идентификатор pluginId = 5 и предоставляет всего две функции, которые реализуют механизм удаленной командной строки.

- Команда с ID = 200. Запускает процесс с заданной в параметрах командной строкой (ключ сериализации — 0xC00C8). Результатом выполнения команды является все, что запущенный процесс выдал в stdout и stderr, сериализованное ключом 0xC0004, а также статус выполнения операции или код ошибки, возникшей при запуске процесса (0×80003).

- Команда с ID = 201. Запускает удаленную командную строку посредством выполнения cmd /c start /b <заданная командная строка> и перенаправления stdin и stdout на удаленный узел либо перенаправляет stdin и stdout уже запущенного процесса на заданный удаленный узел. Параметры команды:

|

Ключ сериализации параметра |

Значение параметра |

|

0x300CE |

ID процесса, stdin или stdout которого необходимо перенаправить на удаленный узел |

|

0xС00СD |

командная строка запуска нового процесса, stdin или stdout которого будет перенаправлен на удаленный узел |

|

0xС00СС |

строка конфигурации соединения к удаленному узлу (подробнее в разделе «Архитектура транспортной подсистемы») |

|

0x300CA |

если данный параметр ненулевой, то требуется подтверждение подлинности клиента при установлении соединения с удаленным узлом (см. описание транспорта client и agent) |

Если ID процесса, заданный в параметрах, равен 0, то запускается новый процесс с заданной командной строкой. В противном случае командная строка игнорируется.

8.3. Processes

Данный плагин имеет идентификатор pluginId = 7 и предназначен для работы с процессами. Реализует следующие команды:

- Команда с ID = 400. Выполняет то же самое, что и команда с ID = 401 (см. далее), но посредством использования интерфейса IWbemServices. Также незначительно различается состав сведений, которые собираются о запущенных системных процессах. К сведениям, указанным в описании команды с ID = 401, также добавляется командная строка, с которой был запущен процесс (ключ сериализации — 0xC0064).

- Команда с ID = 401. Получает сведения о каждом запущенном процессе в системе. Собранный массив данных сериализуется в контейнер с ключом 0xD003C. Число процессов, сведения о которых содержатся в данном контейнере, не превышает 256. При достижении указанного порога промежуточный результат отправляется на С2, после чего сбор сведений продолжается. Если сбор сведений завершен и число процессов, сведения о которых записаны в контейнер, меньше 256, то контейнер отправляется на управляющий сервер в обычном порядке, вместе с результатом выполнения команды (см. раздел «Цикл приема и обработки команд»). Перечень сведений, собираемых о каждом процессе, вместе с ключами их сериализации приведен ниже:

|

Ключ сериализации |

Описание единицы данных |

|

0x30066 |

ID процесса |

|

0x3006A |

ID родительского процесса |

|

0xC006B |

Имя исполняемого файла процесса в кодировке UTF8 |

|

0x80065 |

ID сессии процесса |

|

0xA006C |

Время создания процесса в формате Unix timestamp |

|

0xC006D |

Домен пользователя, от имени которого создан процесс |

|

0xC006E |

Пользователь, от имени которого создан процесс |

|

0x3006F |

ID архитектуры процессора текущей системы |

|

0x30070 |

Разрядность процессора текущей системы |

В бэкдоре применяются следующие идентификаторы архитектуры процессора:

|

Наименование архитектуры |

ID процессора в бэкдоре |

|

X86_64 |

1 |

|

ARM, ALPHA |

2 |

|

PowerPC |

3 |

|

MIPS |

4 |

|

SHX |

6 |

|

IA32, IA64 |

7 |

|

Microsoft Intermediate Language |

8 |

|

Neutral |

9 |

- Команда с ID = 402. В качестве параметра принимает ID процесса, ключ сериализации — 0×30066. Завершает выполнение процесса с указанным ID.

- Команда с ID = 403. Создает процесс с заданной командной строкой от имени пользователя, создавшего заданную сессию (или процесс с заданным ID), установив в качестве родительского процесс с заданным ID. Команда принимает следующие параметры:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

командная строка процесса, который надо запустить |

|

0x80065 |

ID сессии, в которой надо запустить данный процесс |

|

0x30066 |

ID процесса. Вновь запускаемый процесс будет запускаться от имени пользователя, создавшего процесс с указанным ID, если ID сессии не указан (меньше 0) |

|

0x3006A |

ID процесса, который будет указан как родительский у вновь создаваемого процесса |

В качестве результата команда сериализует ID вновь созданного процесса (ключ сериализации — 0×30066).

Команда с ID = 404. Пустая команда, не выполняет содержательных действий.Функция с ID = 405. Выполняет асинхронную операцию, заданную во внешней библиотеке (DLL). Параметры команды:

|

Ключ сериализации параметра |

Значение параметра |

|

0x50069 |

буфер c DLL, реализующей асинхронную операцию |

|

0xC0067 |

имя функции, реализующей асинхронную операцию. Экспортируется заданной DLL |

|

0xC0064 |

строковый параметр, передаваемый функции, реализующей асинхронную операцию (предположительно описание операции) |

Обработчик команды рефлективно загружает заданную DLL в память текущего процесса бэкдора, вызывая точку входа (предположительно DllMain) c параметром fdwReason = DLL_PROCESS_ATTACH. После загрузки выполняет асинхронную операцию, вызывая в отдельном потоке функцию, экспортируемую DLL, имя которой задано в параметрах команды. Код выполнения указанной операции представлен ниже:

int __fastcall Processes::InvokeExternalAsyncOperation(EXTERNAL_MODULE_ASYNC_OP_CONTEXT *ctx) { __int64 opDescription; void (*externalAsyncOperation)(void); operationDescription = ctx->operationDescription; externalAsyncOperation = ctx->externalAsyncOperation; if ( opDescription ) (externalAsyncOperation)(0, 0, operationDescription, 0); else externalAsyncOperation(); return 0; }

По завершении асинхронной операции упомянутая DLL выгружается из памяти.

8.4. FIlesystem

Данный плагин имеет идентификатор pluginId = 9 и реализует функции для работы с файловой системой, предоставляя возможность выполнять следующие команды:

- Команда с ID = 300. Собирает сведения о заданном файле или каталоге. Принимает следующие параметры:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

путь к заданному файлу или каталогу |

|

0x30070 |

максимальное количество файлов или каталогов, сведения о которых будут включены в итоговый результат. По умолчанию оно равно 1024 |

|

0x3007B |

флаг, регулирующий формат выходных данных, далее — флаг формата |

|

0x3007E |

неизвестный параметр, при выполнении команды не используется |

Если путь не указан, возвращает перечень имен логических дисков с информацией об их типах, полученной посредством API-вызова GetDriveTypeA(). Если объект с заданным путем является файлом, команда собирает и сериализует следующие данные:

|

Ключ сериализации |

Описание единицы данных |

|

0x30067 или 0xB007C, если выставлен флаг формата |

атрибуты файла: является ли каталогом, имеются ли права на чтение, запись, выполнение (поле mode структуры _stat64 заголовка SYS\STAT.H) |

|

0xС006E |

имя учетной записи владельца файла |

|

0xC007D |

имя домена учетной записи владельца файла |

|

0x4006C |

размер файла |

|

0xA0069 |

время изменения файла, Unix timestamp |

|

0xA0068, включается в результат, если выставлен флаг формата |

время последнего доступа к файлу, Unix timestamp |

|

0xA006A, включается в результат, если выставлен флаг формата |

время создания файла, Unix timestamp |

|

0xС0066 |

имя файла |

Собранные сведения сериализуются в контейнер с ключом 0xD003C, если выставлен флаг формата, либо с ключом 0xD006D в противном случае. Если заданный объект файловой системы является каталогом, то указанные выше сведения функция получает для каждого находящегося в нем файла или подкаталога (нерекурсивно). Стоит отметить, что используемая процедура получения имени учетной записи и домена владельца файла требует наличия привилегии SeBackupPrivilege.

- Команда с ID = 301. Эта команда может применяться для отправки больших файлов с зараженного устройства на С2, а также для отслеживания изменений файлов, интересующих оператора бэкдора. Команда принимает следующие параметры:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

путь к файлу |

|

0x4006B |

смещение внутри заданного файла |

|

0x3007A |

неизвестный параметр, при выполнении команды не используется |

|

0x50071 |

MD5-хеш части содержимого файла от нулевого байта до заданного смещения |

Команда выполняется следующим образом:

- вычисляет MD5 от содержимого файла, начиная от нулевого байта до заданного смещения;

- если вычисленный хеш совпадает с заданным, то отправляет на С2 сведения о файле, а также его содержимое, начиная с заданного в параметрах смещения. Если вычисленный хеш отличается от заданного, на управляющий сервер вместе с метаданными отправляется все содержимое файла.

Сведения о файле включают в себя следующие сериализованные данные:

|

Ключ сериализации |

Описание единицы данных |

|

0x4006B |

текущее смещение внутри файла, начиная с которого данные были считаны |

|

0x4006С |

размер файла |

|

0xA006A |

время создания файла в формате Unix timestamp |

|

0xA0069 |

время изменения файла в формате Unix timestamp |

|

0xA0068 |

время последнего доступа к файлу в формате unix timestamp |

|

0x80003 |

статус текущей операции (код ошибки или 0, если успешно) |

- Команда с ID = 302. Эта команда может применяться для скачивания больших файлов с С2 на зараженное устройство либо для синхронизации изменений между версиями одного и того же файла на С2 и на зараженном устройстве. Команда принимает следующие параметры:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

путь к файлу |

|

0x30076 |

размер буфера, который будет использоваться для передачи содержимого файла |

|

0x30067 |

неизвестный параметр, при выполнении команды не используется |

Выполнение команды происходит следующим образом:

- на С2 отправляется размер файла (0×4006B) и MD5 его содержимого (0×50071), а также статус операции открытия файла (0×80003);

- с С2 получается смещение внутри заданного файла (0×4006B), начиная с которого содержимое файла будет перезаписано полученными с С2 данными, а также размер этих данных (0×40006C).

- Команда с ID = 303. Команда позволяет отправлять на С2 содержимое всех файлов, находящихся непосредственно в заданном каталоге (файлы в подкаталогах не обрабатываются), либо отправляет на С2 содержимое заданного файла. Команда может применяться в тех случаях, когда необходимо отслеживать изменения содержимого заданного каталога, отправляя на С2 только измененные либо вновь созданные файлы.

Принимает следующие параметры:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

путь к заданному объекту файловой системы (файлу или каталогу) |

|

0x50072 |

хеш-таблица со сведениями о состоянии файлов (подобнее о структуре см. ниже) |

|

0xC0077 |

маска файлов, игнорируемых при выполнении команды, в формате WinAPI-функции PathMatchSpec |

Cтруктура со сведениями о состоянии файла имеет следующий вид:

typedef struct { __int64 key; // ключ, вычисляется как djb2-хеш от пути файла __int64 offsetInFile; // смещение внутри файла __time64_t modificationTime; // время модификации файла int fileContentsMd5[4]; // MD5 от содержимого файла } FILE_STATE;

Хеш-таблица указанных структур описывает файлы, ранее передававшиеся на С2. Поля структуры отражают состояние файла на момент его предыдущей передачи.

Стоит отметить, что при вычислении ключа key с использованием алгоритма djb2 на основе пути файла специальные символы " * ? > < : заменяются на символ _, а символ \ — на /.

При выполнении команды для каждого файла из заданного каталога производятся следующие действия:

- Если путь к файлу удовлетворяет заданной в параметрах маске (ключ — 0xC0077), заданный файл игнорируется.

- На основании пути к файлу по указанному выше алгоритму вычисляется ключ.

- Во вычисленному ключу в хеш-таблице ищется запись, соответствующая заданному файлу. Если запись найти не удалось, файл в дальнейшем отправляется целиком.

- Если MD5-хеш содержимого файла и дата изменения совпадают с соответствующими полями в найденной записи хеш-таблицы, то содержимое файла отправляется начиная с заданного смещения. В противном случае файл в дальнейшем отправляется на С2 целиком.

- На С2 отправляются следующие сериализованные сведения о файле:

- На С2 отправляется содержимое содержимое файла полностью либо начиная с заданного смещения, с учетом условий шагов 4–5.

|

Ключ сериализации |

Описание единицы данных |

|

0xС0064 |

полный путь к файлу |

|

0x4006C |

размер файла |

|

0x4006B |

смещение, с которого будет начато чтение данных из текущего файла |

|

0xA0069 |

время изменения файла |

|

0x80003 |

код ошибки при работе с файлом или 0 в случае успеха |

Перед отправкой файлов на управляющий сервер также отправляются сериализованные метаданные о выполнении текущей операции:

|

Ключ сериализации |

Описание единицы данных |

|

0x4006C |

общий размер передаваемых файлов |

|

0x80003 |

статус операции (всегда равен 0) |

|

0x30074 |

количество файлов, содержимое которых будет передано |

|

0x4006B |

общий объем данных, которые планируется передать в рамках текущей команды (может не совпадать с общим размером файлов, так как некоторые файлы могут передаваться частично) |

Приведенная выше схема работы и состав пересылаемых данных сохраняются и в том случае, если в качестве параметра команды указан путь к файлу.

- Команда с ID = 304. В качестве входных данных принимает путь к файлу (0xС0064). Заполняет первые 0×10000000 байт заданного файла нулями, если размер файла больше 0×10000000 байт. В противном случае заполняет заданный файл нулями полностью.

- Команда с ID = 305. В качестве входных данных принимает путь исходного файла и путь модифицируемого файла (0xC0064). Копирует время создания, время последнего доступа и время последней записи исходного файла и устанавливает их в качестве соответствующих атрибутов модифицируемого файла.

- Команда с ID = 306. В качестве входных данных принимает путь к каталогу (0xC0064). Создает каталог с заданным путем.

- Команда с ID = 307. Удаление заданных файлов или каталога. Принимает следующие параметры:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

путь к файлу или каталогу или маска в формате WinAPI-функции PathMatchSpec |

|

0x30067 |

флаг: если 0, то предыдущий параметр интерпретируется как путь к каталогу, в противном случае — как маска имени файла |

Если объект по заданному пути является файлом, то он просто удаляется. Если по заданному пути находится каталог, происходит следующее:

- если маска не задана, функция удаляет заданный каталог вместе со всем содержимым;

- в противном случае в каталоге рекурсивно удаляются файлы, пути к которым удовлетворяют заданной маске. Если маске соответствует имя подкаталога, то он удаляется полностью со всем своим содержимым.

Результат выполнения команды включает в себя сериализованные ключом 0×30074 сведения о количестве файлов, подлежавших удалению, и количестве фактически удаленных файлов.

- Команда с ID = 308. Собирает сведения о заданном каталоге. В качестве параметра принимает имя каталога (0xC0064). Получает общий размер файлов, находящихся в каталоге, общее количество подкаталогов, а также общее количество файлов, находящихся в заданном каталоге. Результат выполнения команды имеет вид строки, сериализованной ключом 0xC0004:

... GetDirectoryInfo(dirName, &totalFilesSize, &dirsNum, &filesNum); sprintf_s(Buffer, 0x1000ui64, "%lld bytes, %d dirs, %d files\n", totalFilesSize, dirsNum, filesNum); operationResult = ctx->AddOrReplaceItem(operationResult, OPERATION_RESULT_STRING, 0i64, Buffer, -1, &err); ...

- Команда с ID = 309. Копирует заданный каталог. Параметры команды:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

путь к исходному каталогу или маска в формате WinAPI-функции PathMatchSpec |

|

0xC0064 |

путь к каталогу назначения |

|

0x30067 |

флаг: если 0, то первый параметр интерпретируется как путь к каталогу, в противном случае — как маска имени файла |

Если путь к исходному каталогу задается маской, то копируются файлы, удовлетворяющие заданной маске. Результат выполнения команды включает в себя общее количество подлежавших копированию файлов и общее количество скопированных файлов, сериализованных ключом 0xC0004.

- Команда с ID = 310. Перемещает заданный каталог. Параметры, возвращаемые результаты и схема работы аналогичны команде c ID = 309.

- Команда с ID = 311. Принимает в качестве входных данных путь к заданному файлу (0xC0064). Читает файл и отправляет его содержимое на С2. Если размер файла не превышает 4096 байт, сериализует содержимое файла в контейнере с результатом выполнения команды (ключ — 0xC0004). В противном случае отправляет содержимое файла частями, сериализуя их следующим образом:

|

Ключ сериализации |

Описание единицы данных |

|

0xC0004 |

очередная часть файла, размером не более 4096 байт |

|

0x3000B |

флаг конца данных. Если выставлен в 0, то текущая часть файла — последняя |

- Команда с ID = 312. Данная команды читает и отправляет на С2 текстовые файлы. Необходимость реализации группы команд, работающих с текстовыми файлами, вероятно, обусловлена потребностью передавать на управляющий сервер результаты работы других команд, сохраненные в таких файлах. Параметры команды:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

путь к текстовому файлу |

|

0x30081 |

количество строк, которое необходимо прочитать из файла |

|

0x30082 |

длина строки |

Если количество строк, которое необходимо прочитать из файла, ненулевое, то функция считывает из файла заданное количество строк и отправляет их на С2, разбивая на буферы, не превышающие 4096 байт, сериализуя по аналогии с обработчиком команды с ID = 311. В противном случае из заданного файла считывается строка длиной, заданной в параметрах команды, но не более 4096 байт, после чего сериализуется в контейнере с результатом выполнения команды (ключ — 0xC0004).

- Команда с ID = 313. Позволяет считывать данные из текстового файла с произвольной строки. Параметры команды:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

путь к текстовому файлу |

|

0x30081 |

число строк, которое необходимо пропустить |

|

0x30082 |

начальное смещение внутри файла |

|

0x30083 |

флаг направления отсчета (0 — c конца файла, в противном случае — с начала файла) |

Считывает и отправляет на С2 содержимое текстового файла начиная с заданного смещения в файле, пропустив заданное число строк.

Если заданный флаг направления отсчета ненулевой, начальное смещение отсчитывается с начала файла. Далее команда пропускает заданное количество строк (конец строки — CRLF) и отправляет оставшуюся часть файла на С2. Если заданный флаг направления отсчета нулевой, начальное смещение отсчитывается с конца файла. Далее команда пропускает заданное количество строк, считывая их в обратном направлении от текущей позиции к началу файла. После этого часть файла от итоговой позиции до конца файла отправляется на управляющий сервер. Содержимое файла сериализуется и отправляется на С2 по аналогии с обработчиками команд c ID = 311, 312.

- Команда с ID = 314. Реализует асинхронную операцию по получению листинга заданного каталога. Результат сохраняется в текстовый файл. Параметры команды:

|

Ключ сериализации параметра |

Значение параметра |

|

0xC0064 |

путь к каталогу |

|

0xC0064 |

имя текстового файла для сохранения результатов |

|

0x30074 |

максимальная глубина вложенности объектов |

|

0x30083 |

флаг направления отсчета (0 — c конца файла, в противном случае — с начала файла) |

Для заданного каталога команда функция рекурсивно собирает и сохраняет в заданный файл следующие сведения:

- дату последней записи (год, месяц, день, час, минута в строке формата YYYYMMDDhhmm);

- размер файла;

- имя файла;

- глубину вложенности объекта по отношению к исходному каталогу.

Стоит отметить, что функция сбора указанной информации содержит в себе возможность исключать имена файлов и каталогов из обработки, однако в данной команде эта опция не применяется.

- Команда с ID = 315. Архивирует заданные файлы. Выполняется асинхронно. Параметры команды:

|

Ключ сериализации параметра |

Значение параметра |

|

0xD006D |

массив путей к файлам, которые необходимо заархивировать |

|

0x30074 |

размер массива с путями к файлам в байтах |

Пути к файлам задаются в виде массива подряд идущих структур, описывающих строку. Формат структуры: <длина пути, 4 байта><путь к файлу>. Файлы из заданного массива помещаются в общий ZIP-архив, путь к которому задается последним элементом указанного массива. Ход выполнения операции записывается в файл журнала, имя которого имеет формат: <имя zip-архива>.<длина имени zip-архива в шестнадцатеричном формате>. В начале выполнения операции в файл журнала записывается строка begin <имя zip-файла>. При обработке очередного файла в лог-файл записывается его имя. Если очередной объект из заданного списка является каталогом, он помещается в архив рекурсивно. Если файл по каким-либо причинам не удается заархивировать, в лог-файл добавляется строка skipped <имя файла>. Результат выполнения команды представляет собой сериализованную ключом 0xC0004 строку: Zip <количество каталогов> Dir(s), <количество файлов> File(s) to <имя zip-архива>.

8.5. Netscan

Данный плагин имеет идентификатор pluginId = 4 и предоставляет возможность получить различные сведения о сетевом окружении. Всего в нем реализовано восемь команд, которые подробно рассмотрены ниже.

- Команда с ID = 2000. Проверяет доступность удаленного сетевого узла с заданными IP-адресом и портом путем попытки установления с ним соединения по протоколу TCP. Параметры:

|

Ключ сериализации параметра |

Значение параметра |

|

0xD006D |

IPv4-адрес удаленного узла |

|

0x30074 |

порт удаленного узла |

|

0x30067 |

локальный порт |

|

0x30069 |

тайм-аут ожидания соединения в секундах |

Результат выполнения команды представляет собой сериализованную ключом 0xC0004 строку SUCCESS или FAILED в зависимости от того, удалось ли осуществить подключение.

- Команда с ID = 2001. Асинхронная операция, которая для заданного перечня IPv4-адресов получает соответствующие MAC-адреса. Параметры команды:

|

Ключ сериализации параметра |

Значение параметра |

|

0x30074 |

размер структуры с параметрами команды |

|

0xD006D |

структура с параметрами команды |

Параметры команды задаются в виде отдельной структуры, представленной ниже:

typedef struct { int flags; unsigned int initialHostIpv4Addr; int hostsInfoSize; char outFilePath[1024]; int waitTimeout; int localPort; int remotePort; char hostsInfo[]; } NETSCAN_OPERATION_PARAMETERS_SHORT;

Для каждого IPv4-адреса из заданного в данной структуре массива обработчик команды получает соответствующий ему MAC-адрес. IP-адреса задаются в поле hostsInfo в виде строк, разделенных символом CR. В этом случае в поле flags выставляется флаг DESIRED_HOSTS_AS_STRING_LIST (0x20). Если данный флаг не выставлен, то IP-адреса задаются диапазоном с начальным значением initialHostIpv4Addr и количеством адресов, по которым надо получить сведения, — hostsInfoSize. Каждый следующий адрес получается прибавлением единицы к предыдущему. Результат представляет собой буфер со строками вида IP\tMAC\r\n\t\r\n. Если в поле flags выставлен флаг WRITE_RESULT_TO_FILE (0x10), буфер записывается в текстовый файл, путь к которому задан в поле outFilePath структуры NETSCAN_OPERATION_PARAMETERS. Если флаг не выставлен, буфер сериализуется в контейнер с результатом выполнения команды с ключом 0xC0004.

Кроме того, если в поле flags выставлен флаг GET_DESIRED_INFO_LOCALLY (0×40), операция выполняется посредством получения локальной таблицы соответствий «IP-адрес — MAC», имеющейся на узле (API-вызов GetIpNetTable), в противном случае нужные сведения получаются отправкой ARP-запросов.

- Команда с ID = 2002. Принимает такие же параметры, как и команда с ID = 2001. Реализует асинхронную операцию, которая проверяет доступность заданного сетевого порта (поле remotePort структуры NETSCAN_OPERATION_PARAMETERS) на множестве сетевых узлов, заданных перечнем IPv4-адресов. Перечень IPv4-адресов задается так же, как и в предыдущей команде. Результат представляет собой буфер из строк вида IP:PORT\tSTATUS\r\n:<порт>\t\r\n. Сохранение результата происходит аналогично команде c ID = 2001. В целом логика работы этих двух команд схожа. Единственное различие заключается в том, что для данной команды не актуален флаг GET_DESIRED_INFO_LOCALLY (0×40), так как производимая операция всегда подразумевает сетевое взаимодействие с заданными узами.

- - доменное имя узла (если удается получить);

- - delay — общее время прохождения пакета от локального устройства к заданному сетевому узлу и обратно (в миллисекундах);

- - ttl — время жизни пакета, направляемого от заданного сетевого узла к локальному устройству.

- Величины delay и ttl получаются путем направления ICMP echo request к заданному сетевому узлу. Delay вычисляется как разница между временем отправки ICMP echo request и временем получения ответа от заданного сетевого узла. Величина ttl берется из соответствующего заголовка IP-пакета ответа на ICMP echo request. Стоит отметить, что для отправки ICMP-запроса в этом случае используются сырые сокеты, пакет формируется вручную. При этом содержимое icmp echo request пакета нехарактерно для стандартной утилиты ping из дистрибутива ОС, так как данные ICMP-пакета, генерируемого данной командой, предваряются timestamp, что больше характерно для Linux-систем. Остальные данные пакета ICMP echo request, помимо наличия timestamp, представляют собой строку !"#$%&’()*+’-./0123456789:;<=>?. Данная полезная нагрузка также отличается от пакетов, генерируемых утилитой ping Windows.

Результат выполнения команды представляет собой буфер, где для каждого заданного IPv4-адреса имеется строка следующего формата: HOSTNAME\tIP\tTTL\tDELAY\r\n<имя хоста>\t\t\tms\r\n. Логика обработки флагов, заданных в структуре NETSCAN_OPERATION_PARAMETERS, совпадает с обработчиком команды с ID = 2002.

- Команда с ID = 2004. Команда выполняет асинхронную операцию по сбору сведений о всех активных TCP-соединениях на локальном устройстве. В качестве параметра принимает сериализованную структуру NETSCAN_OPERATION_PARAMETRS_SHORT (ключ сериализации — 0xD006D), а также размер указанной структуры (0×30074). Структура NETSCAN_OPERATION_PARAMETRS_SHORT определяется следующим образом:

typedef struct { int flags; char outFilePath[256]; } NETSCAN_OPERATION_PARAMETERS;

Собираемые сведения включают в себя:

- локальный узел и порт;

- удаленный узел и порт;

- состояние TCP-соединения; представляет собой строку из следующего перечня: CLOSED, LISTEN, SYN-SENT, "SYN-RECEIVED, ESTABLISHED, FIN-WAIT-1, FIN-WAIT-2, CLOSE-WAIT, CLOSING, LAST-ACK, TIME-WAIT, DELETE-TCB;

- PID и имя исполняемого файла процесса, который владеет TCP-соединением.

Результат представляет собой буфер, где для каждого найденного TCP-cоединения имеется строка следующего формата: TCP\t<локальный хост>:<локальный порт>\t<удаленный хост>:<удаленный порт>\t<состояние соединения>\t <имя процесса>. То, куда сохраняется результат — во внешний файл либо в контейнер с результатом работы команды, — определяется флагом WRITE_RESULT_TO_FILE (0×10) по аналогии с обработчиком команды с ID = 2001.

- Команда с ID = 2005. Команда с указанным ID отсутствует.

- Команда с ID = 2006. Реализует асинхронную операцию сбора сведений о заданных сетевых шарах. В качестве параметра получает структуру NETWORK_INFO_ENUM_SMB_SHARES_PARAM (0xD006D), а также размер этой структуры (0×30074). Структура NETWORK_INFO_ENUM_SMB_SHARES_PARAM определена следующим образом:

typedef struct { int flags; int initialHostIpv4Addr; int hostInfoTotalSize; char outFileName[1024]; char username[256]; char password[256]; char hostsInfo[]; } NETWORK_INFO_ENUM_SMB_SHARES_PARAM;

Сетевые шары заданы в виде перечня IPv4-адресов в таком же формате, в котором аналогичные перечни задаются для команд с ID 2001–2003. Для каждого IPv4-адреса из заданного перечня выполняются следующие действия:

- выполняется проверка, открыт ли на целевом узле порт 139 или 445. Если нет — обработка текущего адреса завершается;

- если один из указанных портов открыт, выполняется попытка подключения по протоколу SMB к указанному сетевому ресурсу, используя заданные имя пользователя и пароль (поля username и password структуры NETWORK_INFO_ENUM_SMB_SHARES_PARAM);

- при успешном подключении команда получает перечень всех ресурсов, доступ к которым предоставляется указанной шарой. Перечень формируется в виде списка строк. Для каждой шары формируется следующий текстовый буфер:

-------------------------------------------------------\r\n [+]\t<имя удаленного хоста>\t\t<порт подключения>\tAuth\t\r\n \\\\ "<пароль>" /u:"<имя пользователя | 'CURRENT_SESSION'>"\r\n <сведения о доступном сетевом ресурсе>\r\n ... <сведения о доступном сетевом ресурсе>\r\n

Строка со сведениями о доступном сетевом ресурсе имеет следующий формат:

<'-' если на ресурсе есть файлы, 'A' - в противном случае>\t<тип шары: 'Print'|'Device'|'Disk'|'IPC'>\t<сетевое имя ресурса>\t<описание ресурса>.

Указанные сведения собираются путем вызова WinAPI-функции NetShareEnum. Буфер с результатом выполнения команды сохраняется по аналогии с ранее рассмотренными командами, в зависимости от выставленного флага WRITE_RESULT_TO_FILE (0×10) в поле flags структуры NETWORK_INFO_ENUM_SMB_SHARES_PARAM.

- Команда с ID = 2007 (0×7D7). Получает на вход сериализованную структуру NETSCAN_SHARES_MANIPULATION_PARAMS (0xD006D), а также ее размер (0×30074). Структура определена следующим образом:

typedef struct { char localDeviceName[128]; char resourceShareName[128]; char domainName[64]; char userName[64]; char password[64]; int needToDeleteConnection; int needToEnumConnections; } NETSCAN_SHARES_MANIPULATION_PARAMS;

Эта команда выполняет следующие операции:

- если поле needToEnumConnections ненулевое — получает список всех действующих соединений к сетевым шарам на локальном устройстве, который затем в текстовом виде сериализует в контейнер с результатом выполнения команды (ключ — 0xC0004). Результат сбора сведений имеет следующий вид:

STATUS\tLOCAL\tREMOTE\r\n <строка с описанием соединения> ... <строка с описанием соединения>

Строка с описанием соединения имеет следующий формат:

<сведения о состоянии соединения: 'OK'|'Paused'|'Lost'|'Disconnected'|'NetErr'|'Connecting'|'Reconnecting'>\t<имя локального устройства(логический диск), перенаправляемое на общий ресурс>\t<имя разделяемого ресурса>;

- если поле needToDeleteConnection ненулевое — удаляет существующее соединение к сетевой шаре, заданное полем localDeviceName структуры NETSCAN_SHARES_MANIPULATION_PARAMS;

- если оба упомянутых параметра нулевые — создает соединение, используя resourceShareName как имя разделяемого ресурса, а поля userName и password — как реквизиты доступа.

- Команда с ID = 2008 (0×7D8). Выполняет то же самое, что и функция с ID = 2003.

8.6. Bridge

Данный плагин имеет идентификатор pluginId = 5, который совпадает с идентификатором плагина Remote shell, возможно вследствие некоторой рассогласованности в присвоении плагинам идентификаторов. Bridge реализует различные типы прокси-соединений, выступая в качестве промежуточного узла между узлами, которые, как правило, представляют из себя экземпляры бэкдора. Реализует три команды, описанные ниже.

Команда с ID = 501Данная функция создает в отдельном потоке клиент, который выполняет функции промежуточного узла, перенаправляя через себя сетевой трафик между двумя заданными узлами. Подобная активность может выполняться в двух разных режимах, которые можно обозначить условно как режим № 1 и режим № 2; они будут рассмотрены ниже. Команда принимает следующие аргументы:

- необходимость проверки аутентичности клиента (параметр NEED_TO_ENSURE_CLIENT_AUTHENCITY конфигурации создаваемых соединений), ключ сериализации — 0×301F4;

- размер промежуточного буфера для хранения передаваемых данных, ключ сериализации — 0×301F5;

- режим соединения — режим № 1, если значение параметра нулевое, и режим № 2 — в противном случае, ключ сериализации — 0×301FD;

- величина тайм-аута, по истечении которого соединение закрывается при отсутствии сетевых событий, ключ сериализации — 0×30200;

- строка конфигурации основного соединения, ключ сериализации — 0xC01F6.

Общая схема работы промежуточного узла (в данном контексте будем называть его «клиент») выглядит следующим образом:

- Клиент с помощью заданной в параметрах строки конфигурации подключается к основному узлу.

- Далее клиент ожидает команды на установление второго соединения с другим узлом, который мы назовем вторичным. Конфигурация соединения с вторичным узлом задается в параметрах самой команды.

- После установления соединения основной и вторичный узел обмениваются данными, клиент их ретранслирует.

Описанный процесс схематично можно изобразить так:

Данная функциональность при надлежащей реализации сервера позволяет, например, организовать передачу данных между бэкдором и оператором, подключаясь к auth server через промежуточный узел:

Кроме того, при надлежащей реализации функциональности основного сервера по такой схеме можно строить гибкие маршруты передачи данных между бэкдором и оператором, с учетом того, что функции промежуточного узла и auth server может выполнять любой инстанс бэкдора с рассматриваемым модулем (во всех исследованных экземплярах данный модуль был включен по умолчанию). Следует отметить, что экземпляра основного сервера в распоряжении исследователя не имеется, выше приведен лишь один из возможных сценариев использования описываемой функциональности.

В режиме № 1 команда connectCommand на установление соединения со вторичным узлом имеет размер 16 байт и должна удовлетворять следующим условиям:

- connectCommand[0] == 501

- connectCommand[1] ^ connectCommand[1] ^ connectCommand[2] == 0 Команда connectCommand рассматривается здесь как массив из четырех беззнаковых DWORD. После получения данной команды клиент создает новое, отдельное соединение с основным узлом, от которого получает строку с конфигурацией соединения для подключения к вторичному узлу. После подключения клиент посылает основному узлу код статуса выполнения этой операции размером 4 байта, 0 — если соединение создано успешно, либо код соответствующей ошибки. Далее основной и вторичный узлы переходят к обмену данными.

Режим № 2 отличается тем, что для передачи данных между основным и вторичным узлом не создается отдельного соединения: команды на подключение к новым и данные к уже подключенным вторичным узлам идут по одному и тому же основному соединению. Это влечет за собой необходимость добавлять дополнительные заголовки к передаваемым по основному соединению данным, которые нужны для того, чтобы различать адресата.

Различия между режимами № 1 и 2 представлены ниже.

Дополнительный заголовок буфера, передаваемого от основного сервера к клиенту, имеет следующий формат:

typedef struct { int dataSize; // размер передаваемых данных int connectionID; // идентификатор соединения int state; // состояние соединения char data[] // данные } BRIDGED_CONTROL_CONNECTION_DATA_HEADER;

Данные от клиента к вторичному узлу передаются, в свою очередь, уже без этого заголовка, as is. При передаче данных в рамках уже установленного соединения значение поля state заголовка выставляется в BRIDGED_PACKET_DATA_TRANSMISSION = 0×0. При возникновении ошибки передачи данных основному соединению передается пустой буфер с полем state заголовка, равным BRIDGE_CONNECTION_ERROR = 0×4 и connectionID c идентификатором соответствующего соединения.

Для установления нового соединения основной сервер отправляет клиенту буфер со строкой конфигурации нового вторичного соединения, полем state = BRIDGED_PACKET_ESTABLISH_NEW_CONNECTION=0×1 и идентификатором connectionID нового соединения. Генерация connectionID происходит на стороне управляющего сервера.

После успешного установления вторичного соединения клиент отправляет основному серверу пустой буфер с полем state = BRIDGED_PACKET_CONNECTION_ESTABLISHED (0×2) и соответствующим connectionID. При неудаче отправляется пустой буфер с полем state = BRIDGED_PACKET_ERROR.

Команда с ID = 502Данная функция запускает в отдельном потоке auth server (см. описание транспортов client, agent, auth, control). В качестве параметра команды принимается сериализованная строка c конфигурацией серверного соединения (ключ сериализации — 0xC01FA).

Команда с ID = 505Данная функция создает отдельный поток, в котором запускает прокси-сервер, реализующий свой кастомный протокол установления соединения с целевым узлом. Этот прокси-сервер можно назвать raw proxy, так как он может оперировать только на транспортном уровне, а именно — с транспортом TCP и транспортом UDP без установления соединения (raw). Следует отметить, что соединение от клиента к прокси может быть установлено с использованием любого доступного транспорта, поддерживаемого бэкдором. В свою очередь, соединение от прокси к целевому узлу может быть установлено только с использованием транспортов TCP и сырого UDP. Таким образом, raw proxy можно рассматривать в качестве своеобразного шлюза для обмена данными с иными, внешними сетевыми узлами.

В качестве параметра данная команда принимает сериализованный номер порта, на котором необходимо принимать входящее соединение (ключ сериализации — 0×201FE). Данный порт raw proxy «слушает» на всех доступных сетевых интерфейсах. Процедура установления соединения такова:

- Клиент устанавливает соединение с raw proxy.

- Клиент отправляет команду на подключение к целевому узлу. Команда имеет следующий формат:

typedef struct { int dataSize; // размер передаваемых данных int connectionID; // идентификатор соединения int state; // состояние соединения char data[] // данные } BRIDGED_CONTROL_CONNECTION_DATA_HEADER;

Если dstAddr не задан (нулевой), то имя целевого узла получается из строки конфигурации, длина которой не превышает 512 байт. Строка конфигурации имеет стандартный для бэкдора формат, однако значимым при ее разборе является лишь параметр !proto, задающий протокол транспортного уровня. Если в качестве протокола не указан UDP, то соединение устанавливается по протоколу TCP. Если строка конфигурации начинается с символа [, то используется IPv6-версия соответствующего протокола. При успешном соединении с целевым узлом сервер отправляет клиенту код 0×0000000000005A00 и стороны переходят к обмену данными. В случае ошибки отправляется код 0×0000000000005B00.

9. Архитектура сетевой подсистемы

9.1. Обзор компонентов транспортной подсистемы

Транспортная подсистема, которую реализует рассматриваемый бэкдор, очень развита. Код, реализующий те или иные компоненты указанной подсистемы, составляет порядка 70% от общего объема кода бэкдора.