Когда мы говорим о защищенности IT-инфраструктуры, мы подразумеваем безопасность информационных систем, из которых она состоит. Но когда речь идет о защищенности организации, мы в первую очередь имеем в виду защищенность бизнеса — говорим о его непрерывности, устойчивости к воздействию внешних факторов, о поддержке уровня репутации и востребованности. Сегодня работа любой организации может остановиться не только из-за экономических факторов. Кибератака — одна из потенциальных причин снижения темпов развития бизнеса и невозможности достижения стратегических целей. Для каждой компании могут быть сформулированы недопустимые события, наступление которых катастрофически скажется на ее дальнейшей судьбе. О таких событиях и о том, как их не допустить, пойдет речь в статье.

Бизнес-процессы компаний переплетены, одни и те же информационные системы могут быть задействованы во множестве процессов. Один сотрудник может быть пользователем нескольких IT-систем и выполнять не связанные между собой задачи. Стремление бизнеса функционировать непрерывно порождает необходимость в предоставлении сотрудникам доступа ко всем системам и сервисам откуда угодно. Это, в свою очередь, приводит к усложнению инфраструктуры, невозможности держать под контролем все ресурсы и доступы к ним. Злоумышленнику же для проведения успешной атаки не нужно досконально изучать сеть компании: ему бывает достаточно получить доступ к одной ключевой системе, а затем развить атаку на несколько целевых систем, где непосредственно реализуется недопустимое событие.

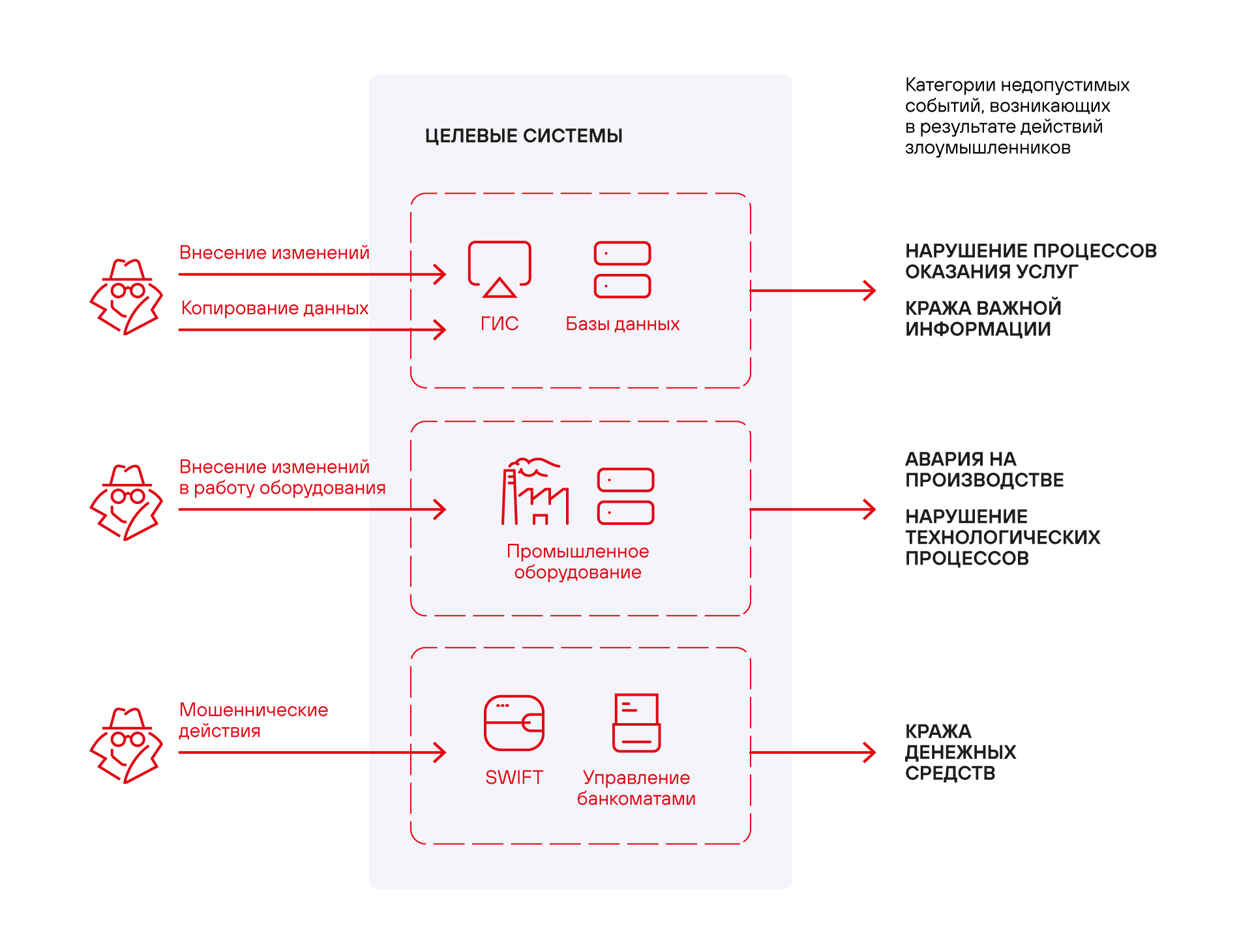

Недопустимое событие — событие, возникающее в результате действий злоумышленников и делающее невозможным достижение операционных и стратегических целей или приводящее к длительному нарушению основной деятельности.

Целевая система — информационная система, воздействие на которую может непосредственно привести к наступлению недопустимого для бизнеса события.

Ключевая система — информационная система, без воздействия на которую злоумышленник не сможет развить атаку на целевую систему, или такая система, взлом которой существенно упростит последующий сценарий атаки для компрометации целевых систем.

Так, максимальные привилегии в домене могут позволить преступнику получить доступ и к компьютеру главного бухгалтера (а значит к «1С», клиент-банку и важным бухгалтерским документам), и к ноутбуку гендиректора, и к компьютеру оператора АСУ ТП.

Злоумышленник может не знать вашу инфраструктуру, но у него есть план продвижения по ней еще до проникновения в вашу сеть

Мы покажем наиболее распространенные техники проникновения и развития атаки до целевой системы и расскажем об узких местах в инфраструктуре, которым стоит уделять особое внимание при построении системы защиты. Вы узнаете, какие меры помогут не допустить реализации событий, способных повлиять на ваш бизнес.

В основе нашего исследования лежат данные, полученные во время работ по анализу защищенности информационных систем со стороны внешнего и внутреннего злоумышленника во второй половине 2020 — первой половине 2021 года 1. В каждом третьем проекте клиент до начала проведения работ указал системы, для которых необходимо проверить определенные возможности атакующих. В ряде случаев наши специалисты моделировали сценарии APT-атак, применяли социотехнические техники и оценивали противодействие служб ИБ действиям пентестеров, чтобы понять, какие недопустимые события могут реализовать злоумышленники и как компания способна реагировать на возникающие инциденты.

Резюме

Чаще всего компании просят оценить возможность реализации следующих категорий недопустимых событий 2:

- - Нарушение технологических процессов

- - Нарушение процессов оказания услуг

- - Компрометация цифровой личности первых лиц компании

- - Кража денежных средств

- - Кража важной информации

- - Мошенничество в адрес пользователей

- 71% недопустимых событий могут быть реализованы атакующими в течение одного месяца 3

- Выполнить действия, нарушающие бизнес-процессы банка и влияющие на качество оказываемых услуг можно в каждом банке

- 87% недопустимых событий возможно реализовать в промышленных компаниях

- 93% — доля компаний, в которых внешний злоумышленник может преодолеть сетевой периметр и получить доступ к ресурсам локальной сети

- В 100% компаний внутренний злоумышленник может получить полный контроль над инфраструктурой

- В 100% компаний максимальные привилегии в домене позволяют получить доступ к другим ключевым системам

Как злоумышленник достигает цели

В проектах по верификации компании в среднем обозначали шесть недопустимых событий, которые необходимо было реализовать. По мнению наших клиентов, наибольшую опасность для них представляют события, связанные с нарушением технологических процессов, процессов оказания услуг, кражей денежных средств и важной информации. Всего удалось подтвердить возможность реализации 71% обозначенных событий 4. Примечательно, что на атаку, которая приведет к реализации недопустимого события, злоумышленнику потребуется не больше месяца. Развитие атак на некоторые системы и вовсе может произойти за считанные дни. Так, в одной компании спустя всего два дня после проникновения в корпоративную сеть эксперты Positive Technologies продемонстрировали возможность кражи персональных данных миллионов пользователей. Несмотря на то, что финансовые организации считаются одними из наиболее защищенных, в рамках верификации недопустимых событий в каждом банке удалось выполнить действия, нарушающие бизнес-процессы и влияющие на качество оказываемых услуг. Например, был получен доступ к системе управления банкоматами с возможностью кражи денежных средств.

Шаг 1. Преодоление сетевого периметра

Путь злоумышленника из внешних сетей до целевых систем начинается с преодоления сетевого периметра. В среднем на проникновение во внутреннюю сеть компании уходит два дня.

Во время работ по анализу защищенности со стороны внешнего злоумышленника, проведенных во второй половине 2020 — первой половине 2021 года, экспертам Positive Technologies удалось преодолеть сетевой периметр в 93% проектов даже без использования методов социальной инженерии. Этот показатель уже многие годы остается на высоком уровне и подтверждает, что практически для любой корпоративной инфраструктуры преступники смогут подобрать ключ и проникнуть внутрь. В ходе таких работ эксперты Positive Technologies используют социотехнические техники редко, только в случае моделирования целенаправленных атак. Однако согласно нашей статистике киберугроз, атаки с использованием методов социальной инженерии в реальной жизни занимают первое место среди методов проникновения в корпоративную сеть и составляют 57% всех атак на организации.

Если же говорить про атаки, в которых производится взлом систем на сетевом периметре, то основным способом проникновения в корпоративную инфраструктуру является подбор учетных данных. И в первую очередь это связано с тем, что сотрудники любят устанавливать простые пароли, в том числе для учетных записей, используемых для администрирования систем.

Использование устаревших версий ПО и небезопасных протоколов позволяет злоумышленникам воспользоваться известными уязвимостями для преодоления сетевого периметра. Мы уже делились результатами инструментального анализа защищенности, где отмечали, какие уязвимости встречаются в сервисах компаний, доступных из сети Интернет.

По итогам работ по анализу защищенности со стороны внешнего злоумышленника в 60% проектов именно эксплуатация известных уязвимостей в ПО, а в 43% — в коде веб-приложений позволила нашим специалистам проникнуть в корпоративную сеть. Среди использованных уязвимостей были:

- «Удаленное выполнение произвольного кода» (CVE-2020-0688) в доступном из интернета сервере Microsoft Exchange;

- «Чтение произвольных файлов» (CVE-2020-3452) и «Разглашение информации» (CVE-2020-3259) в веб-интерфейсе управления устройствами Cisco ASA 5;

- «Удаленное выполнение произвольного кода» (CVE-2020-1147) в программном обеспечении Microsoft SharePoint;

- «Удаленное выполнение команд ОС» (CVE-2019-19781) в программном обеспечении Citrix NetScaler 6;

- «Удаленное выполнение произвольного кода» (CVE-2015-8562) в CMS Joomla.

В рамках одного проекта могло применяться одновременно несколько способов проникновения в локальную сеть из интернета. Среднее количество векторов проникновения в локальную сеть на один проект — 3, максимальное — 19.

Шаг 2. Получение максимальных привилегий

В 100% компаний внутренний злоумышленник может получить полный контроль над инфраструктурой, причем в 81% компаний существует простой способ получить привилегии администратора домена, который под силу даже низкоквалифицированному злоумышленнику. Стоит отметить, что эта тенденция сохраняется из года в год: в 2019 году получить полный контроль над инфраструктурой также удалось во всех компаниях. Привилегии администратора домена не всегда необходимы для реализации недопустимого события, однако их наличие существенно упрощает развитие атаки. Наше исследование показало, что максимальные привилегии в домене позволяют получить доступ к другим ключевым системам в 100% случаев.

Злоумышленник, обладающий учетными данными с привилегиями администратора домена, может получить множество других учетных данных для горизонтального перемещения по корпоративной сети и доступа к компьютерам и серверам. В большинстве компаний отсутствует сегментация сети по бизнес-процессам, что позволяет развивать несколько векторов атак вплоть до реализации нескольких недопустимых событий одновременно. Если же в компании выстроены доверительные отношения между доменами либо используются одни и те же учетные данные администраторов, то злоумышленник может получить контроль и над другими корпоративными доменами и продолжить развитие атаки в них. Максимальное число подконтрольных доменов внутри одной компании, полученное в рамках проведения работ по анализу защищенности со стороны внутреннего злоумышленника, — 10.

Мы уже рассказывали о сценариях развития атак внутри корпоративной инфраструктуры и давали рекомендации по выявлению злоумышленника на разных стадиях продвижения по сети, поэтому не будем подробно останавливаться на этом.

В ходе большинства атак на внутреннюю сеть злоумышленники предпочитают использовать архитектурные особенности ОС и протоколов аутентификации и выполнять другие легитимные действия, не отличающиеся от обычной деятельности пользователей или администраторов, чтобы остаться незамеченными.

В 41% компаний экспертами были использованы уязвимости в ПО 7, большинство из которых позволяло повысить привилегии в системе, например:

- критически опасная уязвимость в протоколе Netlogon (CVE-2020-1472), позволяющая повысить привилегии до администратора домена, вошедшая в список самых эксплуатируемых уязвимостей 2020 года по версии Американского агентства кибербезопасности CISA;

- уязвимость PrintNightmare в диспетчере очереди печати Windows (CVE-2021-34527), позволяющая удаленно выполнить произвольный код, а также просматривать, изменять или удалять данные, создавать новые учетные записи с пользовательскими правами.

Шаг 3. Получение доступа к ключевым системам

Прежде чем добраться до целевой системы, злоумышленнику приходится сделать несколько последовательных шагов. В одних компаниях необходимый доступ обеспечат привилегии администратора домена (и в этом случае контроллер домена будет ключевой системой на пути к реализации недопустимого события), в других цепочка атаки будет длиннее и потребует компрометации ряда других ключевых систем.

Получить доступ в изолированные сегменты сети, к ключевым компьютерам и серверам нарушителю зачастую помогают средства администрирования, виртуализации, защиты или мониторинга. Эти системы важны злоумышленникам еще и потому, что позволяют действовать незаметно от имени легитимных пользователей, не создавая дополнительные подозрительные подключения, и выполнять команды с высоким уровнем привилегий. Основная проблема заключается в том, что такие системы:

- хранят информацию об инфраструктуре (устройствах, IP-адресах, активных сервисах, используемом ПО);

- позволяют удаленно контролировать устройства (есть возможность удаленно выполнить код на агентах);

- имеют распределенную архитектуру (веб-интерфейс, базы данных, сервер, агенты);

- имеют предустановленные учетные записи и используют определенные порты для подключения;

- при отсутствии своевременных обновлений могут содержать уязвимости.

Шаги 4 и 5. Развитие атаки на целевые системы и реализация недопустимых событий

После того как злоумышленник проник в технологическую сеть и, к примеру, получил доступ к компьютеру оператора АСУ ТП, ему остается один шаг до целевой системы, где может быть реализовано недопустимое событие, например нарушение технологического процесса или вывод из строя оборудования. Примерами целевых систем, в зависимости от сферы деятельности компании, могут быть АСУ ТП, ГИС, система управления банкоматами, система межбанковских переводов SWIFT, 1С, интерфейс администрирования сайта, среда разработки и контроля версий программного кода и другие. В сфере промышленности и топливной энергетики в рамках проектов по верификации было подтверждено 87% недопустимых событий. Возможность выполнить этот последний шаг и довести атаку до конца отчасти связана с тем, что сотрудники не соблюдают политики информационной безопасности. У 9 из 10 инженеров на компьютере в открытом виде хранится документ с перечнем используемых систем, кратким описанием, IP-адресами и учетными данными для входа.

В банковской сфере в число ключевых систем входят рабочие станции сотрудников, обеспечивающих администрирование платежных систем и банкоматов. В рамках работ по верификации недопустимых событий в таких организациях экспертам удалось продемонстрировать доступ к целевым системам банка с привилегиями, позволяющими проводить банковские операции в двух из трех компаний, при этом выполнить действия, нарушающие бизнес-процессы банка и влияющие на качество оказываемых услуг, можно было в каждом банке. Всего в рамках проведения верификации за ограниченный условиями договора период времени экспертам Positive Technologies удалось реализовать 62% недопустимых событий в банках.

Если говорить о произвольной коммерческой организации, то для того чтобы украсть денежные средства, злоумышленнику необходимо добраться до счетов компании. И тогда к ключевым системам можно отнести компьютеры сотрудников, отвечающих за финансы. Если же преступника интересуют базы данных и бизнес-приложения компании, тогда его действия будут направлены на получение доступа к серверам и развитие атак в их адрес.

Из-за переплетения бизнес-процессов в компании шаги злоумышленника, направленные на, казалось бы, разные целевые системы, на самом деле происходят параллельно. Получение доступа к одной ключевой системе автоматически влечет за собой доступ к нескольким целевым. Так, злоумышленник, получивший максимальные привилегии в доменной инфраструктуре, сможет получить доступ и к компьютерам бухгалтеров, и к ноутбукам топ-руководителей, и к любым другим корпоративным системам. В рамках работ по верификации в одной из компаний доступ к системе «1С:Предприятие» был получен с компьютеров разработчиков ПО.

Как вовремя обнаружить и остановить атаку

Для того чтобы выстроить эффективную систему защиты компании, необходимо понимать, какие недопустимые события существуют. Спускаясь по пути бизнес-процесса от недопустимых событий к целевым и ключевым системам, можно отследить взаимосвязи и определить последовательность применяемых мер по защите. Чтобы затруднить продвижение злоумышленника внутри корпоративной сети по направлению к целевым системам, мы предлагаем ряд взаимозаменяемых и взаимодополняемых мер. Выбор тех или иных решений должен основываться на возможностях компании и ее инфраструктуре.

1. Разделение бизнес-процессов

Построение бизнес-процессов в компании — задача сложная и ресурсоемкая, как и изменение уже внедренных процессов. Но, как показало наше исследование, когда одна и та же ключевая система задействована сразу во множестве бизнес-процессов, злоумышленнику становится намного проще достигать своих целей, ведь ему достаточно скомпрометировать одну систему, чтобы затем добраться до нескольких целевых. Мы рекомендуем обратить особое внимание на те компоненты инфраструктуры, которые вовлечены одновременно в несколько бизнес-процессов, и проверить, нет ли среди них тех, через которые могут быть реализованы недопустимые для компании события. Отделение наиболее критичных для компании процессов от других может стать эффективным инструментом для защиты от реализации недопустимых событий наравне с другими мерами по защите.

2. Контроль безопасности конфигурации

Чтобы исключить возможность реализации недопустимого события в результате кибератаки, необходимо максимально усложнить злоумышленнику продвижение к цели. Чем сложнее будет цепочка атаки до целевой системы, тем меньше вероятность успешной компрометации и выше вероятность ошибки преступника. Мы рекомендуем особое внимание уделять защите точек проникновения в инфраструктуру из внешних сетей, минимизировать их количество, а также обеспечивать высокий уровень защищенности ключевых и целевых систем.

Харденинг — процесс повышения защищенности путем уменьшения поверхности атаки и устранения потенциальных векторов атаки (включая устранение уязвимостей, небезопасной конфигурации и слабых паролей).

3. Усиленный мониторинг

Важным инструментом в защите является мониторинг событий ИБ не только для конечных точек, но и в сетевом трафике. Необходимо учитывать, что злоумышленник будет стремиться упростить свой вектор атаки, искать быстрые пути достижения цели, подстраиваться под бизнес-процессы для сокрытия своих действий, а значит он будет атаковать ключевые системы. Усиленный харденинг и расширенный мониторинг событий ИБ в точках проникновения, на ключевых и целевых системах — это эффективные способы защиты от реализации недопустимых событий. Расширенный мониторинг позволит повысить вероятность обнаружения преступника даже на тех системах, на которых по каким-либо причинам не были обеспечены усиленные меры защиты или не были установлены обновления. Особенно важно включать расширенный мониторинг событий ИБ на ключевых системах, задействованных одновременно в нескольких критически важных бизнес-процессах.

4. Удлинение цепочки атаки

Успеет ли служба ИБ принять меры по реагированию в случае выявления атаки зависит от того, насколько длинный путь необходимо проделать злоумышленнику для реализации недопустимых событий. Чем короче цепочка, тем меньше возможностей у защищающейся стороны. Чтобы остановить атаку вовремя, до того, как будет реализовано недопустимое событие, необходимо устранить все самые короткие пути злоумышленника от точек проникновения до целевой системы. Удлинение цепочки атаки происходит за счет корректной сегментации сетей, добавления ключевых систем на пути злоумышленника, отдаления точек проникновения от целевой системы на расстояние как минимум нескольких шагов атаки.

Инфраструктура каждой организации уникальна. Где-то в результате одной атаки злоумышленник может реализовать одновременно несколько недопустимых событий, а в каких-то компаниях для достижения цели атакующему придется постараться. Выбирая подходящий баланс предложенных мер, каждая организация может с разумными затратами своевременно обнаружить и остановить злоумышленника и тем самым исключить реализацию недопустимых для бизнеса событий.

- В исследование вошли 45 проектов, для которых клиенты дали согласие на анализ результатов и публикацию в обезличенном виде.

- Недопустимые события формулировались индивидуально для каждой организации с указанием значений недопустимого ущерба. В рамках исследования мы объединили такие события в перечисленные категории.

- Оценка дана на основании проектов по верификации недопустимых событий.

- Верификация недопустимых событий происходит согласно заранее обозначенным критериям. Работы производятся в реальной инфраструктуре компании и прекращаются за один шаг до наступления недопустимого события без нанесения вреда бизнес-процессам.

- Уязвимости обнаружены экспертами Positive Technologies.

- Уязвимость обнаружена экспертами Positive Technologies.

- Так как работы по тестированию на проникновение и имитации целенаправленных кибератак проводятся методом «черного ящика», уязвимости ПО могут не использоваться в атаках при существовании более простого или более скрытного варианта компрометации, но при этом присутствовать во всех исследованных системах.