Содержание

Ежедневно бизнес противостоит множеству киберугроз. Злоумышленники постоянно развивают вредоносное ПО, чтобы его не обнаруживали классические средства защиты: антивирусы, межсетевые экраны, IPS, почтовые и веб-шлюзы. Выявлять такое вредоносное ПО может отдельный класс решений — песочницы. Песочница запускает файл в изолированной виртуальной среде, анализирует действия, которые он совершает в системе, и выдает вердикт о том, безопасен этот файл или нет. Этот текст — о том, какие угрозы мы ищем (и находим!) с помощью песочницы, одного из важнейших инструментов для защиты компании.

Методика исследования

Мы изучили результаты 18 пилотных проектов PT Sandbox, которые проводились во второй половине 2021 года и первой половине 2022 года. В выборку вошли только те пилотные проекты, целью которых была демонстрация выявления реальных угроз. Большая часть проектов проводилась на промышленных предприятиях, также в исследование включены «пилоты» в финансовых организациях, СМИ, государственных и медицинских учреждениях. В среднем каждый пилотный проект проводился на протяжении месяца.

Одна из основных задач PT Sandbox — обнаружить вредоносное ПО, которое может быть умышленно доставлено в инфраструктуру злоумышленниками, загружено сотрудниками по невнимательности или из-за недостаточной осведомленности о правилах информационной безопасности. Мы проанализировали данные о вредоносном ПО, найденном в инфраструктуре организаций. Файлы могли быть отправлены на проверку в песочницу автоматически из сетевого трафика, почты или были вручную загружены на проверку через веб-интерфейс. Всего было обнаружено более 1800 вредоносных файлов.

Почти половина образцов была найдена в почтовом трафике: злоумышленники чаще всего выбирают для распространения ВПО электронную почту. Треть всех вредоносных файлов была извлечена из сетевого трафика, и каждый пятый был обнаружен в общих папках и хранилищах или был загружен для проверки вручную через веб-интерфейс.

Вредоносные файлы — какие они?

Исполняемые файлы с расширением .exe оказались наиболее популярными: они составили 52% вредоносного ПО, найденного в электронных письмах, и 46% вредоносных файлов, извлеченных из сетевого трафика. Такое ВПО могло маскироваться под обычные рабочие документы, имитируя файлы с информацией о заказах или их оплате. При этом в 27% случаев в названии файла был указан другой формат (.pdf, .xls). Например, файлы «swift copy.pdf.exe» и «TNT Shiping Document.pdf.exe» представляли собой трояны Agent Tesla и Formbook. Если в ОС установлен параметр «скрывать расширение файлов», то пользователь может быть введен в заблуждение относительно настоящего формата файла.

Файлы с расширениями .html, .htm составили 17% от всего обнаруженного ВПО и чаще встречались в электронных письмах (28%): это могли быть поддельные формы ввода персональных или учетных данных. Например, неоднократно встречались файлы Если в письме была указана ссылка на файл, то песочница загружала его для проверки. с названиями «E-Contact Form.html», в которых содержались ссылки на мошеннические веб-ресурсы. После заполнения формы персональные или учетные данные пользователя становятся известны злоумышленнику и могут быть использованы при развитии атаки.

Файлы с расширениями .doc (а также .docx, .docm) и .xls (.xlsx, .xlsm) также встречались довольно часто (15%), ведь это расширения типичных офисных таблиц и документов. Такие файлы были обнаружены как в почтовом и сетевом трафике, так и в общих папках.

Больше половины файлов, найденных в общей папке или загруженных через веб-интерфейс, имели расширения .ps1 или .com. Часть таких файлов загружалась вручную, потому что их расширение могло вызвать подозрение администраторов. Другая часть, обнаруженная в общих папках, могла использоваться для распространения ВПО по сети и перемещения внутри периметра компаний.

Проанализированные файлы могли иметь размер от 15 байт до 8 МБ, однако чаще встречались менее объемные. Размеры четверти всех обнаруженных файлов составляют не более 10 КБ, а каждый десятый файл занимает от 3 до 4 КБ. Большинство файлов с размерами не более 10 КБ имели расширения .html (здесь содержались поддельные формы аутентификации) или .doc (в этих файлах чаще всего скрывались загрузчики ВПО).

Распространенные классы и семейства ВПО

Обнаруженные образцы ВПО представляли разные классы вредоносов:

- Трояны. Это программы, которые могут совершать вредоносные действия на устройстве пользователя, при этом они не способны к самовоспроизведению и потому часто проникают в систему под видом легитимного ПО. В зависимости от функций среди троянов выделяется шпионское ПО, средства кражи учетных данных, загрузчики и установщики ВПО, эксплойты, бэкдоры, банковские трояны, DDoS-боты, трояны-вымогатели; кроме того, встречались трояны, не имеющие определенной специфики.

- Вирусы и сетевые черви. Эти вредоносы могут самостоятельно создавать свои копии и распространяться по сети; могут иметь функции троянов.

- Вредоносные инструменты. Вспомогательное ПО для проведения определенных видов атак. К этому классу относятся, например, пентест-инструменты.

- Потенциально нежелательное ПО. Легитимные программы, которыми злоумышленники могут пользоваться, чтобы нанести вред системе жертвы.

Трояны составили подавляющую часть найденных вредоносов — 91%.

Большинство вредоносов оказались шпионским ПО (32%): это программы, которые могут следить за активностью пользователя и передавать информацию о ней злоумышленнику. Они могут перехватывать нажатия клавиш, делать снимки экрана, сохранять учетные данные из приложений, собирать личную информацию — адреса электронной почты, данные банковских карт.

Средства кражи учетных данных составили 21%; эти программы похожи на трояны-шпионы, но их основными функциями являются перехват и компрометация учетных данных пользователя. Среди образцов ВПО было также проанализировано множество поддельных форм ввода, составивших 16% файлов. Они содержат скрипты, которые отправляют введенную информацию злоумышленникам и обычно используются для кражи учетных данных. Семь процентов образцов являлись пентест-инструментами; обычно злоумышленники используют их для закрепления в системе жертвы и продолжения атаки внутри инфраструктуры. Стоит отметить, что само по себе специальное ПО для тестирования на проникновение не является вредоносным: это легитимные программы, распространяющееся открыто; однако они могут использоваться в преступных целях. ВПО для удаленного управления (бэкдоры) составили 4% — это программы, которые дают злоумышленнику удаленный доступ к компьютеру пользователя, позволяя контролировать зараженную систему. Установщики и загрузчики (по 3%) используются для распространения других вредоносных программ, например шифровальщиков. Эксплойты — вредоносные программы, использующие уязвимости программного или аппаратного обеспечения, — были обнаружены в 2% случаев.

Категорию «Другое» составили банковские трояны, компьютерные черви, вирусы, руткиты, DDoS-боты, потенциально нежелательное ПО, а также трояны без определенной специфики.

Вердикт песочницы для одного семейства ВПО может быть разным, поскольку он зависит от функциональности модулей, выполняющихся в момент проверки, а также от уровня опасности обнаруженных функций. Например, разные семплы ВПО семейства Agent Tesla при проведении «пилотов» могли детектироваться как средство кражи учетных данных, шпионское ВПО, троян, троян-загрузчик или троян-установщик. Для целей исследования во всех таких случаях мы выделили основные функции семейства ВПО и отнесли его к одному из классов.

Всего было обнаружено 122 различных семейства ВПО. Семейство — это группа ВПО со схожим исходным кодом и функциями. Образцы одного семейства могут меняться от версии к версии, но основная часть остается общей, и разные образцы вредоносов из одного семейства могут иметь одинаковые сигнатуры.

В 31% случаев обнаруженное ВПО относилось к семейству Agent Tesla, а 11% принадлежало Formbook. Пять процентов составил пентест-инструмент Empire, фреймворк для постэксплуатации (управления компьютером жертвы после заражения). Еще 5% составило ВПО семейства SnakeKeylogger — модульный кейлоггер. Среди семейств, встречавшихся чаще всего, также оказались LokiBot (3%), Mirai (2%) и BuerLoader (2%). LokiBot является инфостилером, но некоторые его версии для Android дополнительно включают функции программ-вымогателей. Mirai — бэкдор, используемый одним из первых ботнетов, нацеленных на открытые сетевые устройства под управлением Linux. BuerLoader — загрузчик, используемый для доставки программы-вымогателя Ryuk и пентест-инструмента Cobalt Strike beacon.

В некоторых компаниях были обнаружены банковские трояны семейств RTM и Dridex, а в одной был найден майнер CoinMiner. Еще один образец относился к семейству троянов-вымогателей GandCrab. После установки в системе GandCrab действует подобно большинству существующих вымогательских программ — шифрует хранящиеся на компьютере файлы с помощью алгоритма RSA, добавляет к ним расширение GDCB и требует заплатить за инструмент для их восстановления.

Некоторые из образцов ВПО были обнаружены сразу в нескольких компаниях: например, в промышленных компаниях это установщик Netwalker и конкретный образец шпионского ПО Agent Tesla. Это может говорить о целевой кампании, направленной на промышленность.

Рассмотрим подробнее классы вредоносов, которые встречались чаще всего: шпионское ПО, средства кражи учетных данных, пентест-инструменты (используемые в нелегитимных целях), бэкдоры, загрузчики и установщики.

Шпионы в инфраструктуре

Шпионское ПО предназначено для отслеживания активности пользователя и обладает широким набором функций. Такие программы могут перехватывать нажатия клавиш, делать снимки экрана и записи с микрофона или веб-камеры, сохранять информацию о действиях в интернете и отслеживать работу в приложениях. Многие из них также перехватывают учетные данные пользователя из браузеров и других приложений; это основная функция средств кражи учетных данных. Среди обнаруженных образцов к шпионскому ПО и средствам кражи учетных данных относились такие семейства, как Agent Tesla, Formbook, SnakeKeylogger, LokiBot, PhoenixKeylogger, AZORult.

Самым распространенным трояном-шпионом стал Agent Tesla. Он собирает пользовательскую информацию, в основном учетные данные, сохраненные в браузерах и других приложениях, и перехватывает нажатия клавиш. Различные образцы ВПО этого семейства были обнаружены в 8 из 18 организаций. Впервые этот инструмент был замечен исследователями в 2014 году, и кампании по его распространению продолжаются по всему миру до сих пор. Например, в середине августа 2022 года это ВПО активно распространялось в Европе и Южной Америке по электронной почте: операторы вредоноса атаковали самые разные организации, в том числе школы, магазины товаров для дома и даже компанию по продаже яхт.

Последствия заражения такими программами могут быть разрушительными для компаний: это утечки конфиденциальной информации, в частности персональных данных и коммерческой тайны. Однако последующие штрафы и упущенная выгода — это еще не всё. Украденные данные злоумышленники могут не просто выставить на продажу или опубликовать в открытом доступе, но и сразу же взять в оборот. Например, в апреле 2022 года злоумышленники атаковали почтовый маркетинговый сервис MailChimp, скомпрометировав учетные данные одного из сотрудников с помощью фишинга, и получили доступ к внутренней службе поддержки клиентов и инструментам управления учетными записями. Преступникам стала доступна информация о пользователях одного из клиентов сервиса — компании Trezor. После злоумышленники использовали скомпрометированный список пользователей для отправки поддельных уведомлений владельцам кошельков Trezor, призывая скачать обновления, которые на самом деле содержали ВПО. В результате данные кошельков были скомпрометированы, а криптовалютные активы пользователей украдены.

Пентест-инструменты в руках у злоумышленников

Инструменты для тестирования на проникновение хотя и не являются сами по себе вредоносным ПО, могут применяться в преступных целях, и потому их наличие может свидетельствовать о присутствии злоумышленников в системе. Пентест-инструменты могут использоваться для эксплуатации уязвимостей, добавления новых пользователей и присвоения им дополнительных прав доступа, для извлечения и компрометации существующих учетных записей или, например, для удаления записей в системных журналах, свидетельствующих о присутствии злоумышленника в инфраструктуре. В частности, при проведении «пилотов» PT Sandbox были выявлены такие инструменты, как Empire, PowerSploit, Mimikatz.

Empire — это фреймворк для управления компьютером жертвы после заражения. Несмотря на прекращение поддержки проекта в 2018 году, он до сих пор активно используется злоумышленниками, а на основе оригинального фреймворка развиваются другие проекты семейства Empire. PowerSploit — фреймворк для выполнения кода и закрепления в системе жертвы, написанный на языке PowerShell. Представляет собой коллекцию скриптов для, например, повышения привилегий и извлечения учетных записей пользователей. Mimikatz является утилитой для извлечения пользовательских паролей, хеш-сумм паролей и билетов Active Directory из памяти и позволяет проводить атаки типа pass the hash Pass the hash — атака, при которой злоумышленник использует недостатки протоколов NTLM или LTM и крадет хеш пароля пользователя с одного компьютера для получения доступа к другому. , pass the ticket Pass the ticket — атака, при которой злоумышленник похищает билет Kerberos с одного компьютера и использует его для доступа к другому. для перемещения по сети.

Пентест-инструменты часто используются для перемещения внутри сетевого периметра. Например, операторы вымогателя Ryuk в своих атаках используют сразу несколько инструментов: Mimikatz, PowerSploit, LaZagne, AdFind, Bloodhound. Цепочка атаки включает исследование домена и группы его администраторов, поиск доступных узлов, сбор и восстановление паролей из хеш-сумм. На последнем этапе атаки злоумышленники развертывали шифровальщик Ryuk с помощью PsExec от лица скомпрометированных пользователей. Утилита PsExec также выявлялась песочницей при проведении пилотных проектов.

Загрузчики и установщики ВПО

С помощью загрузчиков на зараженные устройства попадает другое опасное ВПО — шпионские программы, банковские трояны, бэкдоры, шифровальщики и вайперы. Роль загрузчиков заключается в том, чтобы собрать информацию о скомпрометированном узле и затем подгрузить из сети дополнительные вредоносные файлы. При проведении пилотных проектов были обнаружены популярные загрузчики BuerLoader и TrickLoader.

TrickLoader загружает и устанавливает TrickBot — модульный банковский троян, имеющий функции шпионского ПО. В начале 2022 года злоумышленники распространяли TrickBot среди клиентов более чем 60 крупных организаций, в том числе Amazon, Microsoft, PayPal; кампания была направлена на сбор учетных данных пользователей.

BuerLoader используется для доставки программы-вымогателя Ryuk и пентест-инструмента Cobalt Strike beacon. В 2021 году этот загрузчик распространялся с помощью электронных писем, отправленных якобы от лица службы поддержки DHL, были затронуты более 200 организаций. Сообщения содержали вредоносные вложения, маскирующиеся под обычные офисные документы. Новая версия загрузчика доставляла Cobalt Strike beacon, однако в некоторых случаях злоумышленники могли с помощью загрузчика закрепиться в системе, чтобы позже продать доступ на теневом рынке.

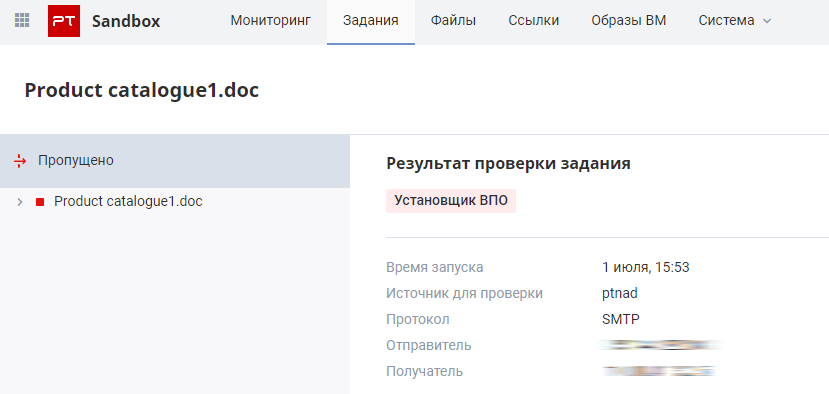

Трояны-установщики предназначены для скрытой установки и запуска в ОС другого ВПО. Например, в ходе пилотных проектах были найдены установщики ВПО для удаленного управления Remcos и NanoCore, шпионского ПО Agent Tesla.

Бэкдоры: скрытый доступ к инфраструктуре

Бэкдор представляет собой ВПО для удаленного управления компьютером. Они предоставляют злоумышленнику контроль над зараженным устройством. Это дает возможность преступнику вмешиваться в работу системы: устанавливать и запускать программы, в том числе другие виды вредоносов, выполнять произвольные команды, собирать информацию о пользователе. Среди инструментов удаленного доступа были обнаружены, например, Mirai и NanoCore.

Mirai — это бэкдор, используемый одним из первых ботнетов. В настоящее время существует множество вариантов этого семейства, нацеленных на широкий спектр сетевых встроенных устройств, таких как IP-камеры, домашние и другие IoT-устройства. Это ВПО массово распространяется по всему миру, и его операторы часто используют для этого трендовые уязвимости. Например, в апреле 2022 года Mirai распространялся, эксплуатируя Spring4Shell, а до этого широко использовались эксплойты для уязвимости Log4Shell.

NanoCore предоставляет удаленный доступ к зараженной системе. Часто используется для кражи информации о жертвах, включая пароли и электронные письма. NanoCore также позволяет злоумышленникам активировать веб-камеры компьютеров, чтобы шпионить за жертвами. Разработчики этого вредоноса продолжают добавлять дополнительные возможности в виде подключаемых модулей, доступных для покупки. В 2021 году Агентство по кибербезопасности и защите инфраструктуры США (CISA) и Австралийский центр кибербезопасности (ACSC) включили NanoCore в список самого распространенного ВПО. Часто инструмент доставляется по электронной почте в виде ISO-образа или ZIP-файла.

С пометкой «Срочно»

В почтовом трафике больше всего ВПО было замечено в электронных письмах, которые приходили в утренние часы (с 4:00 до 7:00) и в обеденное время (с 13:00 до 15:00). За эти периоды были присланы и отправлены на проверку 23% и 17% вредоносных писем соответственно. Вероятно, в это время шансы, что письмо откроют, наиболее высоки: перед началом рабочего дня и после обеденного перерыва сотрудники чаще проверяют почту.

Чаще всего злоумышленники маскируют свои письма под запросы о ценах, под сообщения на тему доставки документов и товаров. В меньшем количестве встречались письма-уведомления о наличии проблем с учетной записью, необходимости ее подтверждения, а также сообщения, содержащие запросы на уточнение персональных данных или проверку документов (доверенностей, паспортных данных). В 15% писем на тему подробностей оплаты отправитель требовал незамедлительно ответить или предпринять действия, указанные в письме, что является одной из особенностей вредоносных сообщений. Почти во всех случаях с пометкой «Срочно» приходили сообщения с просьбой подтверждения платежа, уточнения платежных реквизитов или цен на товары и услуги для проведения оплаты.

Все письма, оказавшиеся вредоносными по итогам проверки, были отправлены с внешней почты, при этом большинство доменов отправителей казались на первый взгляд легитимными. Злоумышленники могут прибегать к спуфингу почтового адреса — атаке, при которой подменяется адрес отправителя, чтобы письмо вызывало доверие у получателя. Например, 4% сообщений были отправлены якобы с домена dhl.com. Это настоящий домен известной компании, и злоумышленники использовали его для спуфинга, чтобы выдать свое письмо за безвредное уведомление. Около 8% доменов были очень похожи на легитимные, но в их названиях содержались ошибки, которые получатель мог не заметить, к примеру «alingaero.com» вместо alignaero.com, «asp-airparts.com» вместо aps-airparts.com. Часть писем (2%) была отправлена с бесплатных почтовых сервисов с доменов gmail.com, yandex.ru, mail.ru.

Более четверти вредоносных писем (27%) содержали поддельные формы аутентификации.

Технологии обнаружения: как распознать ВПО В этом разделе мы опирались на оригинальные вердикты песочницы, которые зависят от функциональности конкретного образца ВПО, проходящего проверку. Вспомним пример: разные образцы ВПО семейства Agent Tesla могли детектироваться как средство кражи учетных данных, шпионское ВПО, троян, троян-загрузчик или троян-установщик.

Песочница состоит из нескольких компонентов, каждый из которых вносит свой вклад в детектирование вредоносного ПО, это и отличает ее от привычных нам антивирусных программ. Любой файл, попавший в песочницу, проверяется с помощью разных технологий, и при вынесении вердикта может оказаться, что о вредоносном воздействии файла сигнализируют сразу несколько компонентов.

С помощью антивирусных модулей удавалось распознать ВПО в 78% случаев; этот компонент подразумевает многопоточный анализ файлов набором антивирусных программ сторонних разработчиков. В основе поведенческого и статического анализа лежат правила из базы знаний экспертного центра Positive Technologies. Поведенческий и статический анализаторы сигнализировали в 40% и в 15% случаев соответственно. В ходе поведенческого анализа PT Sandbox запускает файл на специально подготовленной виртуальной машине и записывает его поведение, включая запуск процессов, выполнение интернет-запросов, изменение оперативной памяти или системного реестра. Статический анализ представляет собой проверку файлов по собственной технологии экспертного центра безопасности Positive Technologies (PT Expert Security Center).

В редких случаях можно было судить о наличии ВПО только исходя из анализа различных артефактов, созданных файлом. Например, дополнительно анализироваться мог дамп памяти процесса или специфические файлы, остающиеся после работы программы.

Для выявления вредоносов важны все компоненты песочницы: один из компонентов может сигнализировать о вредоносном воздействии, когда для других файл не кажется опасным. Практически в каждом классе ВПО нашлись вредоносы, которые были выявлены только с помощью какой-то одной технологии, а две и больше одновременно срабатывали только в 31% случаев. Часто можно было видеть срабатывание антивирусных компонентов — ведь особенности многих популярных образцов уже изучены и включены в базы данных антивирусов.

Однако для определенных классов ВПО бóльшую эффективность в обнаружении показал поведенческий анализатор, который незаменим при выявлении новых угроз. При обнаружении средств кражи учетных данных и банковских троянов чаще срабатывал именно компонент поведенческого анализа (в 88% и 100% случаев соответственно). Такие образцы ВПО могли быть хорошо упакованы или обфусцированы, или же это могли быть новые версии вредоносов, сигнатуры которых еще не занесены в базы данных антивирусов.

При обнаружении установщиков ВПО и пентест-инструментов большую роль сыграл статический анализатор: 12% установщиков ВПО были обнаружены только благодаря этому компоненту.

Заключение

В ходе пилотных проектов вредоносные программы обнаруживались в каждой из компаний. Наиболее распространенным оказалось шпионское ВПО и средства кражи учетных данных, но кроме них были выявлены и другие опасные вредоносы. Их действия могут привести к недопустимым последствиям. Например, шпионское ПО может вызвать утечку конфиденциальной информации; скомпрометированные учетные данные сотрудника могут быть использованы для развития атаки внутри инфраструктуры или проданы на теневых площадках другим злоумышленникам; загрузчики ВПО могут заразить устройства шифровальщиками, банковскими троянами, вредоносными программами для удаленного управления. А результатом могут стать нарушение важных рабочих процессов, нарушение работоспособности инфраструктуры и клиентских сервисов, мошеннические операции, атаки на клиентов и другие негативные события. Поэтому важно выявить угрозу на ранней стадии, как только вредонос попытается проникнуть на устройство. Чтобы своевременно обнаружить ВПО и предотвратить серьезные последствия, необходимо использовать разные технологии. Привычные антивирусы могут распознать вредоносную программу не всегда, особенно в случае новых угроз, однако применение дополнительных методов анализа, в том числе поведенческого, значительно повышает шансы обнаружения ВПО.