Содержание

- Резюме

- Сводная статистика

- Вредоносное ПО: новые приемы

- Затишье перед бурей?

- Ботнеты: имя им — легион

- Атаки на цепочки поставок: где тонко, там и рвется

- Обман везде и всюду

- Актуальные уязвимости IV квартала

- Шифровальщики переключаются на медицину

- Государственные учреждения: взломы и шпионы

- Промышленность: утечки и остановки производства

- Об исследовании

Резюме

Итоги IV квартала 2021 года:

- В IV квартале количество атак выросло на 7,2% по сравнению с предыдущим кварталом, что было вызвано увеличением числа атак шифровальщиков после спада в III квартале.

- Объем целенаправленных атак на организации сократился на 6 процентных пунктов по сравнению с предыдущим кварталом (75% и 69% в III и IV кварталах соответственно).

- Доля атак, в которых целями были частные лица, выросла незначительно и составила 16% против 14% в предыдущем квартале. Преступники продолжают охоту за конфиденциальной информацией частных лиц — в 73% случаев атаки злоумышленников приводили к утечке подобной информации, что на 11 п. п. больше, чем в III квартале.

- Операторы шифровальщиков, испытывая давление со стороны правоохранителей и сталкиваясь с блокировкой тем на специальных форумах, вынуждены объединяться и обмениваться опытом, чтобы вернуть свои позиции в сфере киберпреступности. Все это привело к значительному уменьшению доли атак на государственные учреждения (10% против 21% в III квартале), которые в IV квартале больше были подвержены атакам APT-группировок и утечкам конфиденциальной информации.

- Продолжает расти доля использования ВПО для удаленного управления в атаках на организации — с 36% в III квартале до 39% в IV квартале. При этом значительно выросло количество атак с участием ботнетов и регистрируются рекордные мощности DDoS-атак.

- Злоумышленники пробуют новые методы обмана средств фильтрации электронной почты (наиболее популярного канала доставки ВПО), а также используют популярную социальную платформу Discord для распространения ВПО и создания C2-серверов.

- Тенденция к росту числа атак на цепочку поставок сохраняется с конца 2020 года, и в IV квартале оно снова увеличилось.

- Чаще всего в IV квартале атаковали здравоохранение. Более половины атак привело к нарушениям деятельности медучреждений. Причина была в шифровальщиках, которые использовались в 83% атак с применением ВПО.

- В промышленном секторе мы отмечаем возвращение позиций шифровальщиков после затишья: доля шифровальщиков в атаках с использованием ВПО увеличилась с 32% в III квартале до 56% в IV квартале.

- Атаки злоумышленников привели к нарушению основной деятельности промышленных организаций в 50% случаев, что на 31 п. п. больше, чем в III квартале. В 42% атак организациям пришлось столкнуться с утечкой конфиденциальной информации.

Для защиты от кибератак мы прежде всего советуем придерживаться общих рекомендаций по обеспечению личной и корпоративной кибербезопасности. Настоятельно рекомендуем своевременно устанавливать обновления безопасности, вести мониторинг сетевого трафика, проводить расследование инцидентов информационной безопасности для выявления точек компрометации и проэксплуатированных уязвимостей инфраструктуры и оперативно реагировать на подобные инциденты, устраняя их причины и последствия. Укрепить безопасность на периметре компании можно с помощью современных средств защиты, к примеру web application firewalls для защиты веб-ресурсов. Чтобы предотвратить заражение вредоносным ПО, советуем использовать песочницы, которые анализируют поведение файлов в виртуальной среде и выявляют вредоносную активность.

Сводная статистика

Четвертый квартал 2021 года показал рост количества кибератак на 7,2% по сравнению с прошлым кварталом. Мы связываем этот подъем с восстановлением позиций шифровальщиков на арене киберпреступности (об этом сигнализирует выросшая на 7 п. п. доля атак на компьютеры, серверы и сетевое оборудование) и с тем, что злоумышленники активно эксплуатируют уязвимости сетевой инфраструктуры (38% против 33% в Q3 2021). Чаще всего атаковали медицинские организации, госучреждения и промышленность.

Кроме того, мы отмечаем увеличение количества массовых фишинговых кампаний и атак на мобильные устройства частных лиц — злоумышленники использовали методы социальной инженерии в 90% случаев, а мобильные устройства были целью злоумышленников на 9 п. п. чаще, чем в прошлом квартале. В IV квартале организации сталкивались с утечками конфиденциальной информации на 6 п. п. чаще, чем в предыдущем, а частные лица — на 11 п. п. В основном злоумышленники были нацелены на получение персональных и учетных данных. Эти данные могут быть использованы для получения доступа к учетным записям жертв и в атаках на корпоративные системы.

69% атак имели целенаправленный характер

16% атак были направлены на частных лиц

Вредоносное ПО: новые приемы

Доля использования вредоносного ПО практически не отличается от той, что была в предыдущем квартале, и составляет 53%. Лидерство в атаках с использованием ВПО на организации все так же удерживают шифровальщики. ВПО для удаленного управления стало использоваться чаще, что, возможно, связано с расширением ботнетов.

Злоумышленники активно применяют шпионское ПО в атаках на частных лиц. Это продолжается на протяжении всего года — доля использования этих вредоносных программ увеличилась c I квартала на 17 п. п.

Мы так похожи

Самым популярным каналом распространения ВПО среди организаций является электронная почта: с ее помощью доставлялось более половины всех вредоносов. Многие APT-группировки продолжают использовать этот канал в своих атаках. В IV квартале PT Expert Security Center (PT ESC) выявил вредоносные рассылки, принадлежащие APT37, Cloud Atlas и TA428. Также злоумышленники пробуют новые способы обмана антиспам-систем. Примечательный случай был обнаружен аналитиками INKY в фишинговой рассылке уведомлений о голосовой почте Verizon: в письмах логотип телеком-гиганта был заменен математическим символом квадратного корня, что позволило обойти средства антиспам-фильтрации и отправить жертв на фишинговый сайт, где пользователя просили ввести учетные данные.

Простор для атак

В IV квартале злоумышленники часто использовали для распространения вредоносов приложение Discord — социальную платформу с функциями VoIP, обмена сообщениями и сетью доставки контента с аудиторией 140 млн человек по всему миру. Эксперты компаний RiskIQ и Check Point обнаружили, что злоумышленники злоупотребляют возможностями Discord и используют приложение для доставки различного ВПО.

RiskIQ исследовали ссылки сети доставки контента Discord, которые оканчивались на определенные расширения файлов (например, исполняемые файлы, DLL-файлы, сжатые файлы и документы), и пришли к выводу, что более 100 URL-адресов Discord были задействованы для доставки 27 уникальных семейств ВПО четырех типов: бэкдоры, стилеры учетных данных, шпионское ПО, трояны удаленного доступа. Одной из групп злоумышленников, которая использовала сеть доставки контента для распространения вредоносного ПО на серверах NFT- и DeFi-сообществ в Discord, является BabaDeda.

Check Point пришли к выводу, что злоумышленники, интегрируя вредоносный код в Discord Bot API — инструмент управления ботами, превращают последних в троян удаленного доступа для получения полного доступа над устройством, а сервер Discord — в C2-сервер. Бот благодаря использованию модуля Python — Discord — предоставляет токен для обработки входящих сообщений на предварительно определенном сервере Discord, а после этого выполняет на устройстве жертвы команды злоумышленника, которые поступают на этот сервер.

Discord является кроссплатформенным приложением, его трафик шифруется и классифицируется как легитимный, а вредоносное ПО на основе Discord не требует, чтобы само приложение было установлено или запущено, — все это делает ВПО для удаленного управления на основе Discord гибким и сложным для обнаружения средствами защиты.

Шпионская улыбка

Разработчикам шпионского программного обеспечения Joker для устройств на основе Android удалось заразить своим творением почти полмиллиона устройств по всему миру, сообщают исследователи Pradeo. Маскируясь под, казалось бы, безобидные приложения в магазине приложений Play Store, шпион может просматривать книгу контактов, красть сообщения с кодами подтверждения и информацию об устройстве, подписывать пользователя на дорогостоящие сервисы и отправлять похищенную информацию на удаленный сервер.

Затишье перед бурей?

Санкции Министерства финансов США, недавнее заключение под стражу и разоблачение инфраструктуры группы REvil не останавливают злоумышленников, и после недолгого затишья в III квартале операторы и разработчики шифровальщиков вновь начали атаковать организации по всему миру. Показатели количества атак схожи с показателями I квартала 2021 года, после которого последовал взрывной рост количества атак вымогателей.

Многие компании перестают платить выкуп злоумышленникам. В США из-за череды крупных атак шифровальщиков, которые вызвали серьезные последствия для экономики и безопасности страны, Министерство юстиции начало рассматривать атаки вымогателей с таким же приоритетом, как террористические атаки ([1], [2]). Треть респондентов опроса компании Venafi среди лиц, принимающих решения в области IT-безопасности, заявила, что они заплатили бы выкуп, но 57% из них отказались бы от своего решения, если бы им пришлось публично сообщить о платеже — такую инициативу о раскрытии информации о программах-вымогателях выдвинул Сенат США, который будет требовать от компаний сообщать о платежах вымогателям в течение 48 часов. Компании также воздерживаются от выплат вымогателям из-за отрицательной оценки их потребителей: компания Cohesity в своем исследовании сообщила, что 47% опрошенных заявили о потере доверия к компании, если она не сообщит об атаке, а 22% потребителей потеряют доверие, если компания заплатит выкуп.

Все вышесказанное может привести к тому, что в ближайшем будущем количество атак, в которых будет выплачиваться выкуп, будет снижаться, что не играет на руку операторам и разработчикам вымогательского ПО, так как они тратят много ресурсов на разработку ВПО и его распространение.

Проведенная спецслужбами работа по разрушению группировки REvil ясно дала понять злоумышленникам, что атаки на критическую инфраструктуру и государственные учреждения не останутся незамеченными и будут тщательно расследоваться. Это повлияло на распределение атакуемых вымогателями сфер: например, из-за привлечения излишнего внимания правоохранительных органов доля атак на госучреждения сократилась вполовину по сравнению с предыдущим кварталом. Примером того, что операторы шифровальщиков начали опасаться взламывать системы госучреждений, стали атаки AvosLocker и BlackByte на полицейский участок и отделение налоговой инспекции, во время которых злоумышленники поняли, с кем имеют дело, и оперативно предложили пострадавшим дешифратор абсолютно бесплатно.

Заметные атаки IV квартала

Наибольшей активностью в IV квартале выделились группировки вымогателей:

- LockBit 2.0

- Conti

- Hive

- Pysa

- PayOrGrief

Об этом узнают все

В IV квартале список жертв шифровальщика PayOrGrief пополнила Национальная стрелковая ассоциация (NRA) США. Злоумышленники зашифровали сеть ассоциации и пригрозили крупной утечкой конфиденциальной информации в случае неуплаты выкупа. После неудавшихся переговоров вымогатели выложили в свой блог похищенную в ходе атаки информацию: документы c одобрением деятельности NRA со стороны политиков, сведения о национальных грантах, предоставленных организации, и информацию о корпоративном страховании сотрудников. После публикации украденных данных злоумышленники использовали ботов в Twitter для получения максимальной огласки взлома ассоциации.

В пух и перья

В октябре группировка Evil Corp запустила новую программу-вымогатель под названием Macaw Locker — очередной ребрендинг семейства шифровальщиков Evil Corp, как это было с шифровальщиком DoppelPaymer, ставшим PayOrGrief. Удар нового шифровальщика приняли на себя вторая по величине телевещательная компания США Sinclair Broadcast Group и технологический гигант Olympus — первая сообщила о сбоях в работе телекоммуникационного оборудования и сложностях выхода в эфир, а второй о последствиях атак решил не распространяться, сказав, что тщательно проводит расследование. Это не первая атака на Olympus за 2021 год. В сентябре компания уже подвергалась атаке шифровальщика BlackMatter.

Не мытьем, так катаньем

Несмотря на то что разработчики и операторы шифровальщиков подвергаются огромному давлению со стороны правоохранительных органов и повсеместной блокировке тем о шифровальщиках на подпольных форумах, они все равно находят новые решения для продолжения своей деятельности. Важную роль играет коммуникация между группами злоумышленников. Специализированный форум RAMP стал убежищем для создателей шифровальщиков. Обмен мнениями и опытом на подобных площадках позволяет использовать новые приемы атак: например, группа вымогателей AvosLocker внедрила в свое ВПО функции загрузки целевых компьютеров в безопасном режиме для обхода средств безопасности, как это раньше делали BlackMatter, а один из пользователей форума поделился эксплойтом Log4Shell, который был впоследствии использован группировкой LockBit 2.0. Также RAMP помогзапустить новый проект и найти партнеров ALPHV (BlackCat) — «следующего поколения программ-вымогателей», как значится в описании шифровальщика на форуме. Вымогатель написан с нуля на языке Rust и выгодно отличается от конкурентов высокой производительностью, безопасностью доступа к памяти, децентрализацией веб-ресурсов и наличием собственного дата-центра для утечек, а также, как заверяет разработчик, обладает кроссплатформенностью.

Ботнеты: имя им — легион

В IV квартале количество атак с участием ботнетов выросло в два раза по сравнению с I кварталом, а DDoS-атаки объединенных в ботнет устройств показали новые рекордные значения. Для включения устройств в состав своей сети операторы ботнетов атакуют уязвимые устройства и размещают вредоносное ПО для удаленного управления с C2-серверов. Например, исследователи компании Fortinet в своем отчете заявляют, что операторы ботнета MANGA использовали недавно обнаруженную RCE-уязвимость CVE-2021-41653 устройств TP-Link, которая позволяла злоумышленникам выполнять произвольный код на уязвимых устройствах и загружать вредоносное ПО на устройство для проведения последующих атак.

Ботнет — это сеть устройств, зараженных вредоносным ПО, которое позволяет злоумышленникам удаленно подключаться к устройствам и управлять ими.

Ботнеты могут включать в себя огромное количество скомпрометированных устройств, которые используются злоумышленниками в корыстных целях. Meris — один из самых крупных ботнетов на сегодняшний день: он насчитывает примерно 250 000 устройств, готовых по нажатию клавиши оператора броситься на цель и нанести существенный урон своим жертвам. Этот ботнет располагает внушительными ресурсами, но он вряд ли сравнился бы со своим поднебесным собратом Pink — ботнетом, который был обнаружен в ноябре 2019 года аналитиками подразделения Netlab компании Qihoo 360, состоял из 1,6 млн устройств и до сих пор остается опасным, имея в своем составе около 100 тысяч устройств.

Вас много, а я один

Устройства, зараженные вредоносным ПО операторов ботнетов, могут использоваться для совершения DDoS-атак. DDoS-атаки направлены на создание помех либо полную остановку работы сервиса или ресурса вследствие перегрузки большим количеством запросов с огромного числа устройств за единицу времени, чем и располагают операторы ботнетов (например, недавняя атака ботнета на основе Mirai имела мощность около 2 Тбит/с).

DDoS-атаки — один из распространенных способов вымогательства; они могут быть использованы как в связке с другими вредоносами, так и самостоятельно. Компании терпят из-за DDoS-атак колоссальные убытки: их ресурсы или сервисы оказываются попросту недоступны клиентам из-за количества запросов, с которыми сервер не в силах справиться.

А в ответ тишина

Многие организации и частные лица используют преимущества VoIP-телефонии. Поэтому внезапное нарушение доступа к коммуникации с помощью VoIP может принести существенные неудобства пользователям и убытки организациям, что и случилось с оператором Voipfone в октябре, а в ноябре — с Telnyx. Операторы столкнулись с массированными DDoS-атаками, что повлекло за собой многочисленные сбои в работе служб телефонии и недовольство пользователей, которые рассчитывали на бесперебойную работу своих линий связи. Для решения проблем Telnyx потребовалось два дня, в течение которых они внедряли защиту от DDoS-атак, а атака на Voipfone вынудила компанию трое суток бороться за доступ.

В октябре целый ряд компаний столкнулся с DDoS-атаками, мощность которых достигала 256 Гбит/с, на их сервисы электронной почты, что стало причиной сбоев в работе почты. Злоумышленники отправили письма с угрозами и требованием выкупа (примерно 4000 $) за прекращение атак.

Второй шанс

Ботнет Emotet вернулся спустя почти десять месяцев после того, как был удален из Сети правоохранительными органами, и снова начинает набирать свою «армию» зараженных устройств. Для этого операторы Emotet объединились со своими давними партнерами — Trickbot и Conti. Последние, в свою очередь, решили дать шанс старым знакомым, ведь раньше именно Emotet распространял банковский троян и шифровальщик. Emotet, используя вредоносные вложения в спам-рассылках, пополняет свою армию ботов, а с недавних пор использует Cobalt Strike для получения немедленного доступа к сетям жертв. Такой доступ ускорит проведение атак и может привести к очередной вспышке атак шифровальщиков.

Атаки на цепочки поставок: где тонко, там и рвется

На протяжении всего 2021 года мы наблюдали продолжающийся тренд атак на цепочку поставок ПО, который начался с IV квартала 2020 года, когда стало известно о, наверное, самом заметном инциденте с цепочкой поставок ПО — атаке APT29 на SolarWinds. Тогда злоумышленникам удалось получить удаленный доступ к тысячам организаций по всему миру, в том числе государственным учреждениям США, с помощью уязвимости нулевого дня и компрометации программного обеспечения с помощью вредоносных обновлений.

Эксперты компании Aqua Security в своем отчете сообщают о том, что атаки на цепочку поставок выросли втрое по сравнению с 2020 годом, и выделяют несколько векторов развития таких атак, один из которых — уязвимости в приложениях с открытым исходным кодом.

Реализация подобной атаки произошла в октябре, когда злоумышленникам удалось внедрить вредоносный код в популярную библиотеку UA-Parser-JS. Анализ встроенного вредоносного кода выявил, что были добавлены вредоносные скрипты, которые загружали и запускали бинарные файлы с удаленного сервера, причем файлы были предназначены как для Linux-систем, так и для Windows. Запуск бинарных файлов приводил к загрузке майнера Monero — XMRig — и стилера учетных данных, который похищал пароли из браузера, учетные данные ОС, почты и мессенджеров. По словам разработчика, взлом библиотеки произошел после компрометации его учетной записи NPM, что подтвердилось после исследования данных с зараженного компьютера разработчика.

Кроме того, угрозу представляет компрометация инструментов непрерывной интеграции и поставки (CI/CD). Это может привести к раскрытию исходного кода, действиям злоумышленников над кодом в процессе сборки и внесению уязвимостей, как в случае с GoCD. GoCD — это решение с открытым исходным кодом, позволяющее автоматизировать непрерывную поставку и интеграцию ПО. Его используют и крупные компании из списка Fortune 500. Исследователи компании SonarSource нашли уязвимость в обновлении, которое удалило поддержку платформы OAuth, сделало возможным злоумышленникам выдавать себя за агента сборки и получать доступ к функциям без аутентификации. Разработчики инструмента GoCD исправили критически опасную уязвимость, что позволило избежать последствий в случае ее эксплуатации, например, извлечения токенов для конфиденциальных сервисов, кражи исходного кода или получения доступа к исходной среде разработки, что может привести к атаке на цепочку поставок. О важности выявления уязвимостей и управлении ими мы рассказывали в исследовании.

Обман везде и всюду

В IV квартале в 73% случаев атаки на частных лиц были направлены на похищение конфиденциальной информации, что на 11 п. п. больше, чем в прошлом квартале. Для достижения своих целей преступники чаще всего полагались на методы социальной инженерии, а вредоносное ПО применялось в 60% атак.

Шпион в вашем кармане

Мы заметили значительное увеличение доли атак на мобильные устройства — с 18% в I квартале до 29% в IV квартале, что было вызвано активным распространением банковских троянов злоумышленниками.

В конце октября исследователи компании Cleafy обнаружили новый банковский троян для Android и назвали его SharkBot. После установки ВПО запрашивает у пользователя доступ к функциям для людей с ограниченными возможностями, которые могут дать практически полный контроль над устройством. Эти разрешения позволяют трояну имитировать нажатия на экран, логировать нажатия клавиш для доступа к банковским приложениям, а также перехватывать и скрывать SMS и сообщения аутентификации. Но особенным этот троян становится из-за наличия модуля, который может автоматически заполнять поля в банковских приложениях и инициировать перевод средств практически без участия пользователя и в обход многофакторной аутентификации.

На момент обнаружения троян не был замечен в Play Market. Он был замаскирован под различные приложения, что говорит о его распространении через сторонние магазины приложений и сайты путем обмана пользователей.

Ловись, рыбка, большая и маленькая

Злоумышленники все так же эффективно используют старые фишинговые приемы и адаптируют их к нынешним реалиям. В частности, они пользуются ажиотажным спросом на цифровые деньги, из-за которого на криптовалютных платформах появилось очень много неопытных пользователей.

Исследователи Cofence в своем отчете сообщают о новой фишинговой кампании мошенников против пользователей CoinSpot, которые копируют стиль официальных электронных писем и просят подтвердить или отменить операцию вывода средств, переводя пользователей на фишинговый сайт. Для повышения достоверности злоумышленники добавляют сведения о сумме транзакции, адрес кошелька и используют домены электронной почты, максимально схожие с CoinSpot. На фишинговом сайте пользователи вводят свои учетные данные, затем им предлагают ввести код двухфакторной аутентификации, после чего злоумышленники получают полный контроль над аккаунтом жертвы.

В IV квартале продолжаются двухэтапные атаки с участием поддельных колл-центров. О подобных атаках мы уже рассказывали в аналитике за III квартал. В октябре жертвой такой атаки стал пользователь Сoinbase, который сначала получил уведомление о том, что его аккаунт на криптоплощадке заблокирован, и предложение связаться со службой поддержки, после чего он сам позвонил по указанному в письме номеру. В ходе недолгого разговора жертва предоставила удаленный доступ к аккаунту, а уже через десять минут мошенник изменил лимиты переводов и серией переводов на разные счета украл криптовалюту на сумму более 11 млн долларов.

Ловля на кальмара

Различные инфоповоды, которые связаны с увлечением множества людей, могут быть использованы злоумышленниками в преступных целях. Так, аналитики Proofpoint сообщают, что группировка преступников TA575 активно использует популярный сериал «Игра в кальмара» как приманку и распространяет вредонос Dridex. Было выявлено большое количество электронных писем, в которых злоумышленники предлагали скачать файл для получения доступа к новому сезону или обещали участие в кастинге после регистрации. Прикрепленный документ содержал вредоносный макрос, который после активации приводил к скачиванию и установке Dridex на устройство жертвы. Троян, в свою очередь, крадет учетные данные пользователя и может загружать другие типы ВПО.

Актуальные уязвимости IV квартала

Идеальный шторм

В декабре весь мир узнал, насколько сильное влияние одна маленькая деталь может оказать на всю систему. Log4j — это широко используемая библиотека Java для регистрации событий об ошибках в приложениях. Она широко применяется в корпоративных и пользовательских приложениях, таких как продукты Apache, Elasticsearch и даже Minecraft. Уязвимость Log4Shell с идентификатором CVE-2021-44228 была обнаружена экспертами из Alibaba Cloud Security еще в ноябре, а 9 декабря получила огласку, максимальную оценку критичности по десятибалльной шкале и PoC-эксплойт.

Повсеместное использование библиотеки Log4j, обнародование PoC-эксплойтов и простота эксплуатации уязвимости не заставили долго ждать ошеломительное количество атак и большую скорость их распространения: исследователи из Check Point сравнивают эксплуатацию злоумышленниками уязвимости Log4Shell с пандемией, так как 10 декабря, на следующий день после обнародования сведений об уязвимости, было зафиксировано 10 тысяч попыток атак, которые увеличились до 40 тысяч 11 декабря, а спустя двое суток количество попыток атак превысило отметку в 800 тысяч (прирост в 7900% всего за три дня!).

Уязвимость Log4Shell была сразу замечена злоумышленниками: майнеры и операторы ботнета Kinsing активно эксплуатировали уязвимость и доставляли вредоносные shell-скрипты для загрузки бэкдоров и вредоносного ПО для майнинга; разработчики шифровальщика Conti добавили функции эксплуатации Log4Shell в свои программы; компания Microsoft сообщила в своем отчете, что злоумышленники доставляют маяки Cobalt Strike с помощью Log4Shell. Не посчитали лишним использовать уязвимость в своих целях APT-группировки различных стран: например, Aquatic Panda — для атак на Linux-серверы, APT35 — в попытке атаки на информационные системы Израиля.

Виртуозы игры на уязвимостях

Для того чтобы кибератаки проходили максимально эффективно, незаметно и быстро, злоумышленники используют уязвимости нулевого дня — такие атаки сложно быстро обнаружить и отреагировать на них. Эти уязвимости доступны далеко не всем злоумышленникам, но APT-группировки имеют необходимую квалификацию и достаточно ресурсов для их эксплуатации.

В IV квартале 14% атак были совершены APT-группировками.

В IV квартале несколько APT-группировок активно эксплуатировали уязвимости нулевого дня ПО компании Zoho, а именно CVE-2021-44077 и CVE-2021-40539 в продуктах ManageEngine ServiceDesk Plus и ManageEngine ADSelfService Plus соответственно. Уязвимости предоставляют возможность удаленного исполнения кода, а их успешная эксплуатация может использоваться для загрузки вредоносного ПО.

Эксперты Palo Alto Networks в своем отчете предупредили, что APT-группировка TG-3390 могла эксплуатировать вышеупомянутые уязвимости для компрометации сетей по меньшей мере 13 организаций в сфере технологий, энергетики, здравоохранения и финансов, использовав при этом веб-шелл Godzilla и бэкдор NGLite для получения постоянного доступа к сетям и стилер KdcSponge для кражи учетных данных.

Шифровальщики переключаются на медицину

Медицинские учреждения заняли лидирующее место по количеству атак среди организаций в IV квартале — на их долю пришлось 14% от общего количества атак на организации, что на 2 п. п. больше, чем в предыдущем квартале. Поликлиники и больницы, как и прежде, остаются мишенью злоумышленников, цель которых — получение конфиденциальной информации: именно с утечками конфиденциальной информации приходилось сталкиваться после 62% кибератак, а чаще всего похищали персональные данные и медицинскую информацию (39% и 36% от общей доли похищенных данных соответственно).

В большинстве атак с использованием вредоносного ПО злоумышленники прибегали к применению вирусов-шифровальщиков. Одна из таких атак серьезно повлияла на оказание медицинских услуг в канадском округе Ньюфаундленд и Лабрадор. Атака вымогателя Conti привела к сбоям в работе информационных систем, из-за чего региональные медцентры были вынуждены отменить записи на химиотерапию, рентген, операции и другие услуги. Атака также затронула средства связи: люди сообщали о невозможности связаться со службами экстренной помощи.

Государственные учреждения: взломы и шпионы

Долгое время государственные учреждения больше других страдали от атак, но в IV квартале медицинские организации подвергались атакам на 4% чаще. Это в некоторой мере обусловлено тем, что группировки вымогателей переключили свое внимание на организации из других отраслей из-за более пристального внимания правоохранительных органов к кибератакам на государственные учреждения. Но снижение количества атак на госучреждения не говорит об уменьшении серьезности их последствий.

Я знаю о тебе все

Так, в октябре неизвестный хакер совершил один из самых громких взломов 2021 года — он получил доступ к правительственной базе данных Национального реестра лиц Аргентины (RENAPER), украл оттуда персональные данные всего населения Аргентины (без малого 45,3 млн человек) и выставил их на продажу на одной из торговых площадок в даркнете. Украденные данные включали в себя фотографии удостоверений личности со всей информацией на них.

Праздничная наживка

Чаще всего в атаках на госучреждения в IV квартале применялись вредоносное ПО и социальная инженерия (в 65% и 51% атак соответственно). Комбинацию этих методов используют APT-группировки, целью которых являются шпионаж и кража важных данных из государственных учреждений.

Одну из фишинговых кампаний группировки APT37 выявили специалисты PT ESC. Злоумышленники разослали сотрудникам госучреждения фишинговые письма, которые содержали поздравление с Новым годом и архив с вредоносным вложением в виде заставки рабочего стола Windows. Целью вредоносного вложения была загрузка установочного архива, его распаковка и запуск файла с последовательностью команд для установки службы Screensaver Management Service и ВПО для удаленного управления KonniRAT. Троянец, в свою очередь, отправлял первичную информацию о скомпрометированном устройстве и выполнял команды на устройстве жертвы, обращаясь к C2-серверу злоумышленников.

Троянская повестка дня

Эксперты PT ESC обнаружили продолжающиеся атаки APT-группировки TA428 в Монголии. В одной из атак на монгольские госучреждения группа использовала фишинговый документ, посвященный теме трехсторонней дипломатической встречи России, Армении и Азербайджана. Документ был создан с помощью инструмента Royal Road, который генерирует вредоносные RTF-файлы, использующие уязвимость CVE-2018-0802, и оснащен полезной нагрузкой в виде трояна удаленного доступа nccTrojan.

Промышленность: утечки и остановки производства

В IV квартале доля атак на промышленные компании составила 9% среди организаций, что ставит эту отрасль на третье место по количеству атак. В 90% атак использовались вредоносные программы, основную часть которых (56%) составляли шифровальщики.

Предприятия промышленного комплекса наиболее часто сталкивались с нарушениями основной деятельности, которые происходили в результате кибератак. Например, атака программы-вымогателя на производителя автомобильных запчастей Eberspächer Group затронула практически все информационные системы компании, парализовав ее деятельность, и вынудила производителя отправить своих сотрудников в оплачиваемый отпуск на период восстановления.

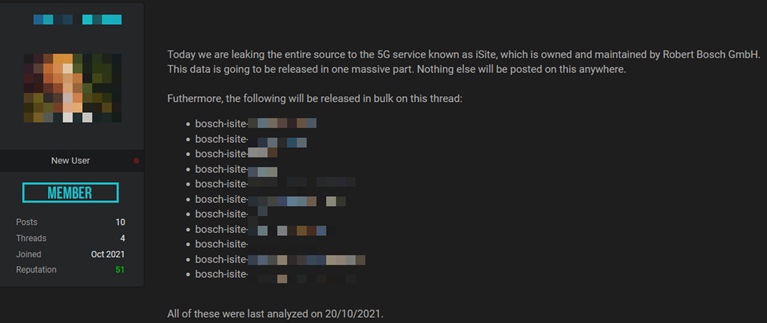

В IV квартале 42% кибератак привели к утечкам конфиденциальной информации компаний. Наиболее заметными были атаки на производителя электроники Panasonic и группу компаний Bosch. Преступники украли исходный код Bosch iSite — 5G-платформы для коммуникации IoT-устройств — с помощью нескольких уязвимостей нулевого дня в платформе SonarQube, а после выложили его на форуме в даркнет. А в случае с Panasonic злоумышленники получили несанкционированный доступ к информации о технологических и деловых партнерах компании, а также к персональным данным сотрудников.

Об исследовании

Данный отчет содержит информацию об общемировых актуальных угрозах информационной безопасности, основанную на собственной экспертизе компании Positive Technologies, результатах расследований, а также на данных авторитетных источников.

По нашей оценке, большинство кибератак не предается огласке из-за репутационных рисков. В связи с этим подсчитать точное число угроз не представляется возможным даже для организаций, занимающихся расследованием инцидентов и анализом действий хакерских групп. Наше исследование проводится с целью обратить внимание компаний и обычных граждан, интересующихся современным состоянием информационной безопасности, на наиболее актуальные методы и мотивы кибератак, а также с целью выявить основные тенденции в изменении ландшафта киберугроз.

В рамках отчета каждая массовая атака (в ходе которой злоумышленники проводят, например, фишинговую рассылку на множество адресов) рассматривается как одна отдельная, а не как несколько. Термины, которые мы используем в исследовании, приведены в глоссарии на сайте Positive Technologies.