Содержание

- Резюме

- Сводная статистика

- Такое разное вредоносное ПО

- "Перестройка" шифровальщиков

- Ахиллесова пята: актуальные уязвимости III квартала 2021 года

- Товарищ, будь бдителен

- Государственные учреждения на прицеле шпионов и вымогателей

- Медучреждения — кладезь данных

- Ситуация в промышленном секторе

- Об исследовании

Резюме

Итоги III квартала 2021 года:

- Количество атак по сравнению со II кварталом 2021 года уменьшилось на 4,8%, что главным образом связано с сокращением количества атак шифровальщиков и уходом некоторых крупных игроков со сцены.

- Объем целенаправленных атак на организации изменился незначительно по сравнению с предыдущим кварталом: 77% во II квартале и 75% в III квартале.

- Доля атак, в которых целями были частные лица, также не претерпела больших изменений: этот показатель вырос с 12% в прошедшем квартале до 14% в текущем. В 62% случаев атаки злоумышленников приводили к утечке конфиденциальной информации. В некоторых случаях частные лица становились жертвами APT-группировок.

- Увеличилась доля использования ВПО для удаленного управления. В атаках на организации она выросла до 36% среди атак с использованием ВПО (вместо 17% в прошлом квартале), а при атаках на частных лиц эти вредоносы составили уже более половины от всего использованного ВПО. Также отмечается широкое распространение загрузчиков, которые, в частности, применяются для расширения ботнетов.

- Злоумышленники находят новые способы компрометации систем на базе Linux: примечателен выпуск Linux-версии трояна Cobalt Strike Beacon.

- Как мы и предполагали, шифровальщики пересматривают свое отношение к подходу ransomware as a service (RaaS, «вымогатель как услуга»). Из-за недостаточной прозрачности схемы RaaS, развития рынка сбыта эксплойтов и доступов к компаниям группы шифровальщиков уже начали трансформироваться в более организованные структуры, которые, по всей видимости, придерживаются концепции all-in-one.

- Среди организаций чаще всего атакам подвергались государственные учреждения. Главным образом действия злоумышленников приводили к утечкам конфиденциальной информации и нарушению деятельности госучреждений. Основным орудием злоумышленников являются программы-вымогатели, которые применялись в 46% атак с использованием ВПО.

- Медучреждения остаются одной из основных целей злоумышленников. В 58% случаев следствием атак становилась утечка конфиденциальных данных, причем около половины из всех украденных данных (45%) составила медицинская информация.

- В промышленном секторе мы отмечаем резкое снижение доли атак шифровальщиков среди атак с использованием ВПО — с 80% до 32%. В то же время возросла активность APT-группировок в целях шпионажа; например, выявлены атаки группировок APT31 и ChamelGang.

Для защиты от кибератак мы прежде всего советуем придерживаться общих рекомендаций по обеспечению личной и корпоративной кибербезопасности. С учетом специфики атак в этом квартале настоятельно рекомендуем своевременно устанавливать обновления безопасности. Кроме того, мы советуем проводить тщательные расследования всех крупных инцидентов, чтобы выявить точки компрометации и уязвимости, которыми воспользовались злоумышленники, а также своевременно убедиться в том, что преступники не оставили себе запасных входов. Укрепить безопасность на периметре компании можно с помощью современных средств защиты, к примеру web application firewalls для защиты веб-ресурсов. Чтобы предотвратить заражение вредоносным ПО, советуем использовать «песочницы», которые анализируют поведение файлов в виртуальной среде и выявляют вредоносную активность.

Сводная статистика

В III квартале 2021 года мы заметили уменьшение количества атак на 4,8% по сравнению со II кварталом, что в первую очередь связано со снижением активности шифровальщиков. По этой же причине снизилась и доля атак, направленных на компрометацию корпоративных компьютеров, серверов и сетевого оборудования, с 87% до 75%. Наиболее часто атакам злоумышленников подвергались государственные учреждения, медицинские организации и предприятия промышленного сектора.

Была замечена активность APT-групп по отношению к частным лицам (5% от числа атак в отношении частных лиц). Это обусловлено запуском многочисленных фишинговых и разведывательных кампаний в отношении сотрудников различных государственных учреждений, промышленных предприятий, представителей прессы. В 62% случаев атаки злоумышленников на частных лиц приводили к утечке конфиденциальной информации; в основном похищались учетные данные (41% от общего объема украденных данных) и персональные (21%).

75% атак носили целенаправленный характер

14% атак направлены против частных лиц

Такое разное вредоносное ПО

По сравнению со II кварталом 2021 года доля атак с использованием ВПО, направленных на организации, снизилась на 22 процентных пункта и составила 51%. Наибольшую популярность среди них имеют шифровальщики, несмотря на то что по сравнению со II кварталом доля атак с использованием программ-вымогателей сократилась на 14 п. п. Стоит отметить, что стремление злоумышленников к получению данных привело к росту использования ВПО для удаленного управления — с 17% до 36% в атаках на организации. Также отмечается продолжающаяся тенденция роста доли использования загрузчиков: во II квартале доля атак с использованием загрузчиков выросла более чем в два раза по сравнению с I кварталом, а в III квартале продолжила расти (во II квартале 15% и 21%, а в III — 18% и 36% в атаках на организации и частных лиц соответственно).

В III квартале в атаках на организации вредоносное ПО распространялось преимущественно через электронную почту (52%). Одним из примеров является распространение трояна Casbaneiro с помощью вредоносной спам-рассылки, которую пропускали фильтры корпоративной почты из-за используемого злоумышленниками метода HTML-smuggling.

Атаки на Linux

Такой маяк не укажет путь

Считается, что Linux-системы менее уязвимы для атак. Это мнение неудивительно, ведь в его поддержку есть весомые аргументы: 100% из 500 суперкомпьютеров работают именно на Linux; он используется в работе почти 80% веб-серверов из списка одного миллиона наиболее используемых доменов в мире; применяется для разработки от ОС для смарт-часов до крупных космических программ. Но чем более распространенной становится система, тем больше внимания она получает со стороны злоумышленников, что мы отмечали на протяжении года.

В августе исследователи компании Intezer обнаружили Linux-версию трояна Cobalt Strike Beacon, которая была создана с нуля, не обнаруживалась антивирусами и активно использовалась в атаках злоумышленников. Данный образец был назван Vermilion Strike. Злоумышленники используют маяки Cobalt Strike Beacon для получения удаленного доступа к скомпрометированным системам, сбора данных или загрузки дополнительного ВПО. Единственным минусом для злоумышленников является то, что маяк Cobalt Strike поддерживает только Windows. Vermilion Strike ликвидировал этот недостаток. Маяк для Linux использует такой же формат конфигурации, как и маяк Windows, взаимодействует с C2-серверами Cobalt Strike, обладает теми же функциями, но при этом не использует исходный код Cobalt Strike

Данные телеметрии показывают, что Vermilion Strike был использован в атаках на государственные учреждения, промышленный сектор, телекоммуникационные и IT-компании по всему миру с августа 2021 года.

Под маской пингвина

В 2016 году разработчики Microsoft анонсировали Windows Subsystem for Linux (WSL), которая позволяла запускать образ Linux в среде Windows и использовать, например, командную строку без запуска виртуальной машины. Это нововведение было одобрительно встречено разработчиками, но с другой стороны, оно открывало новые возможности для атак злоумышленников, чем они воспользовались в III квартале 2021 года. Злоумышленники, пробуя новые методы скрытной компрометации компьютеров под управлением Windows, использовали WSL для доставки полезной нагрузки в системы жертв. Были обнаружены два варианта вредоноса. Один вариант упаковывался как исполняемый файл ELF для Debian с помощью PyInstaller и опирался на библиотеки Python для выполнения своих задач, а второй вариант использовал PowerShell и упаковывался как ELF для Windows.

Когда все не ладится с самого начала

Недавно мы опубликовали исследование о руткитах — программах (или наборах программ), позволяющих скрыть присутствие вредоносного ПО в системе. Однако существует тип ВПО, который даже более опасен, чем руткит, и имя ему буткит. Опасность заключается в том, что буткиты загружаются перед операционной системой, позволяют управлять этапами загрузки ОС и дают атакующему максимальные привилегии.

В III квартале текущего года исследователи обнаружили обновление шпионского трояна FinFisher, за которым стоит Gamma Group. В актуальной версии вредонос использует UEFI-буткит, который заменяет Windows Boot Manager вредоносной копией. Исследователи отмечают, что применение такого подхода позволяет злоумышленникам установить буткит без обхода контроля безопасности прошивки, однако такой вариант заражения встречается очень редко из-за сложности реализации.

Эксперты компании Eclipsium выявили уязвимость Windows Platform Binary Table (WPBT), которая затрагивает все устройства Windows с момента выхода Windows 8 и могла использоваться для установки буткита. Основная задача WPBT — обеспечение запуска критически важных функций. WPBT, как известно, позволяет производителям запускать свои драйверы и программы при каждой загрузке операционной системы. Уязвимость, в свою очередь, позволяет запустить программу с просроченным или отозванным сертификатом.

Атаки на частных лиц

С начала 2021 года мы отмечали рост использования ВПО для удаленного управления и загрузчиков в атаках на частных лиц. По сравнению с I кварталом в III квартале 2021 года доля использования ВПО для удаленного управления выросла в 2,5 раза, а загрузчиков — в 2,2.

Троянский, но не конь

Разработчики ВПО с каждым разом ищут новые способы обойти средства защиты и пробуют новые приемы для заражения устройств своих жертв. Интересным экземпляром нового вредоносного ПО для дистанционного управления является троянец FatalRAT, обнаруженный AT&T Alien Labs. Данный троян распространяется через мессенджер Telegram с помощью вредоносных ссылок, которые размещаются на безобидных с виду ресурсах или поддельных копиях новостных каналов. FatalRAT обладает поистине обширной функциональностью, которая включает в себя:

- регистрацию нажатых клавиш;

- перехват сообщений;

- управление внешними соединениями и обратную связь с командным сервером;

- внесение изменений в систему без ведома владельца;

- загрузку и запуск файлов;

- отключение средств защиты.

Примечательным данный троян становится из-за его «осторожного» поведения — FatalRAT не начнет свою деятельность, пока не убедится в том, что не находится в виртуальной среде исполнения. Все вышесказанное делает FatalRAT универсальным инструментом злоумышленников для кражи пользовательских данных

Во что складывается мозаика

Среди всех прочих загрузчиков, которые были обнаружены в III квартале 2021 года, выделяется MosaicLoader. Рассматриваемый загрузчик для своего распространения использует рекламу в поисковых системах, направленную на «пиратскую» аудиторию, которая ищет взломанные версии программного обеспечения. Исследователи из Bitdefender отмечают методы сокрытия, которые использует загрузчик:

- имитация файловой информации, аналогичной оригинальному программному обеспечению;

- шифрование исходного кода;

- фрагментарное исполнение кода вредоноса в случайном порядке.

После развертывания в системе жертвы MosaicLoader загружает дополнительные вредоносные программы: майнеры криптовалюты, похитители файлов cookie, трояны для удаленного доступа (RAT) и бэкдоры. Одним из видов доставляемого MosaicLoader ВПО является троян Glupteba. Последний, в свою очередь, участвовал в формировании ботнета Meris, который стоит за масштабной сентябрьской DDoS-атакой на Яндекс.

"Перестройка" шифровальщиков

В III квартале текущего года мы наблюдали стремительное уменьшение количества случаев атак с использованием шифровальщиков по сравнению со II кварталом. Пиком атак шифровальщиков был апрель, в котором было зарегистрировано 120 атак. В сентябре было зарегистрировано 45 атак, что на 63% меньше, чем это было во время апрельского пика. Это обусловлено прекращением деятельности некоторых крупных групп вымогателей и повышенным вниманием к проблеме атак шифровальщиков (из-за прошедших громких атак) со стороны правоохранительных органов. Министерство финансов США заявило о применении санкций к криптовалютным биржам, которые способствуют деятельности вымогателей. В сентябре санкции были введены сразу против нескольких криптобирж, участвовавших в транзакциях злоумышленников

Чаще всего шифровальщики атакуют государственные, медицинские, научные и образовательные учреждения, а также промышленные предприятия.

Заметные атаки III квартала

Наибольшей популярностью в III квартале 2021 года пользовались шифровальщики:

- REvil, Внезапно отключили свои серверы после атаки на Kaseya, а на момент публикации исследования инфраструктура злоумышленников находится под контролем спецслужб.

- LockBit 2.0,

- Conti,

- Hive,

- AvosLocker.

Самой громкой атакой III квартала 2021 года стала атака REvil на клиентов компании Kaseya, которая произошла 2 июля и затронула более 1500 организаций, которые использовали продукт Kaseya VSA для администрирования своей IT-инфраструктуры. REvil обнаружили уязвимость нулевого дня в Kaseya VSA, смогли обойти аутентификацию в веб-интерфейсе VSA и развернуть свой шифровальщик на всех активных серверах. Как только злоумышленники получали контроль над VSA, они закрывали доступ системным администраторам и начинали распространять вредоносное обновление VSA Agent Hot-fix всем подключенным агентам. Обновление позволяло обходить Windows Defender и шифровать системы жертв. Затем REvil запросили 70 млн долларов за универсальный дешифратор, который может расшифровать затронутые данные. Вскоре сумма выкупа была снижена до 50 млн долларов, однако 13 июля серверы REvil внезапно отключились, оставив жертв без дешифратора, но 22 июля Kaseya получила универсальный дешифратор для всех пострадавших от атаки REvil от «доверенной третьей стороны».

Сразу две крупные организации попали под атаку шифровальщика LockBit 2.0 в III квартале. Первая — Accenture. Злоумышленники получили доступ к корпоративным системам консалтингового гиганта, развернули свой шифровальщик, похитили 6 ТБ конфиденциальных данных и запросили выкуп в 50 млн долларов, но, как выяснилось позже, не получили его и выложили всю похищенную информацию на своем onion-блоге. LockBit 2.0 в ходе своей кампании по расширению партнерской программы активно нанимали инсайдеров, которые могли бы предоставить им доступ к корпоративным системам жертв. По словам злоумышленников, именно завербованный ими инсайдер помог в получении доступа к системам Accenture. Вторая компания, в отношении которой LockBit 2.0 совершили атаку, — Bangkok Airlines. В результате атаки было похищено около 200 Гб конфиденциальной информации, которая включала в себя паспортные данные, историю полетов и данные банковских карт пассажиров. Авиакомпания не стала выходить на переговоры, и ее данные были обнародованы так же, как и данные Accenture.

Некоторые киберпреступники, например LockBit 2.0, заявляют, что не шифруют медицинские и образовательные учреждения. Но для некоторых деньги важнее, чем принцип гуманности и собственная репутация; именно так проявила себя группировка Hive, которая в августе атаковала несколько больниц и получила от них выкуп. К счастью, обошлось без жертв, но мы знаем, что атаки злоумышленников могут повлиять на состояние здоровья пациентов.

Знакомые все лица: ребрендинг и возвращения шифровальщиков

Третий квартал запомнился возвращениями старых игроков в строй и ребрендингами некоторых действующих групп вымогателей. Основными мотивами продолжающихся ребрендингов можно назвать рекомендацию, которую выпустило Управление по контролю за иностранными активами (OFAC) Минфина США (OFAC предложило накладывать санкции на тех, кто будет выплачивать выкуп шифровальщикам), вкупе с плотной работой спецслужб и CISA по предотвращению работ вымогателей.

Горе (Grief) — оно и в Африке горе

Как сообщает в своем исследовании Zscaler, под ребрендинг попала группа DoppelPaymer, которая практически полностью остановила свою деятельность с 7 мая 2021 года, как раз после громкой атаки REvil на Colonial Pipeline. До ребрендинга группа DoppelPaymer атрибутировалась многими исследователями как один из членов синдиката Evil Corp, но в свете последних событий к синдикату было привлечено слишком много внимания, и было решено переименовать шифровальщик в PayOrGrief. Исследователи обнаружили, что исполнительный файл шифровальщика PayOrGrief скомпилирован с использованием кода DoppelPaymer, использует идентичные алгоритмы шифрования и отправляет жертв на платежный портал DoppelPaymer, что явно намекает на прямую связь двух групп.

Черный всегда в моде

В июле исследователи Recorded Future обнаружили новую группу шифровальщиков, которые называют себя BlackMatter На момент выпуска статьи BlackMatter заявила о своем закрытии из-за давления со стороны правоохранительных органов. и сочетают в себе наиболее удачные решения ушедших в офлайн DarkSide и REvil. Злоумышленники занимались скупкой доступов к различным корпоративным системам на форуме Excile. Фабиан Восар в своем аккаунте Twitter подтвердил, что BlackMatter использует те же уникальные методы шифрования, которые в своих атаках применяла группа DarkSide.

Два лучше, чем один

В III квартале 2021 года вернулся шифровальщик LockBit версии 2.0 с некоторыми доработками; он не был активен почти год, а сейчас пользуется большой популярностью (первый всплеск активности был замечен с 1 по 15 июля исследователями из TrendMicro). Также злоумышленники ведут активный набор в свою партнерскую программу, привлекая инсайдеров и квалифицированных специалистов по тестированию на проникновение, размещая соответствующие предложения в записках, которые они оставляют после шифрования жертв.

Ничего личного, просто бизнес

В глаза и за глаза

В процессе анализа шифровальщика REvil исследователи Advanced Intelligence обнаружили, что разработчики оставили себе бэкдор, который позволял втайне от партнеров вести переговоры с жертвой и забирать весь выкуп себе.

REvil работает по схеме RaaS: это значит, что разработчики занимаются только созданием, модификацией вредоноса и платежными сайтами, а их партнеры — взломом сетей жертв и доставкой вредоноса в скомпрометированную сеть. В итоге после получения выкупа чаще всего деньги распределяются следующим образом: 70–80% — партнерам, а оставшаяся часть — разработчикам.

Но разработчики решили играть грязно. В процессе переговоров они создавали новый чат с партнерами, где выдавали себя за жертву, которая отказывалась платить выкуп, но на самом деле продолжали переговоры с жертвой и забирали весь выкуп себе. Слухи об этом достаточно долго полнили страницы хакерских форумов и нашли подтверждение после реверс-инжиниринга шифровальщика и выпуска универсального дешифратора данных после атак REvil. По сути, главный закрытый ключ разработчиков был и «страховкой» от партнеров-мошенников, и ключом, который мог расшифровать любую жертву.

Эти действия разработчиков подрывают их репутацию, и их внезапное исчезновение очень похоже на exit scam — мошеннический прием, при котором преступники прекращают свою деятельность, при этом получая деньги от заказчиков или партнеров. Случай с REvil ставит под сомнение принцип прозрачного взаимодействия между разработчиками и партнерами — основополагающего элемента схемы RaaS.

Обещали золотые горы

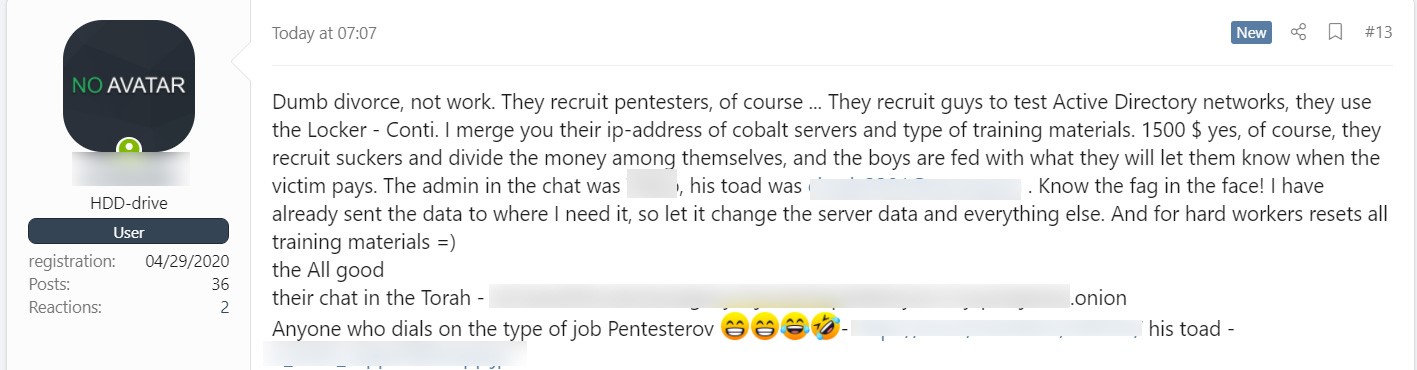

Стало известно о случае нечестного партнерства по RaaS и со стороны операторов шифровальщика Conti. Они предлагают тот же подход, что и у REvil: 70–80% от суммы выкупа достается партнерам, взламывающим сети и шифрующим устройства, а остальные 20–30% — разработчикам. Однако в реальности одному из партнеров заплатили лишь 1500 $ за его работу, что является крайне малой суммой, учитывая, какие выкупы платят жертвы вымогателя Conti.

В ответ на действия разработчиков партнер выложил на хакерском форуме архив с полной методической документацией по эксплуатации различного вредоносного и легального ПО, которое используется вымогателями Conti. Кроме этого, бывший партнер выложил скриншоты IP-адресов C2-серверов Cobalt Strike, которые используются в атаках.

Эта утечка иллюстрирует риски схемы RaaS с позиции разработчика, ведь недовольный или недобросовестный партнер может одним движением раскрыть тщательно собранную, структурированную и конфиденциальную информацию, которая используется в атаках.

В прошлом квартале мы отмечали, что одним из возможных сценариев дальнейшей трансформации шифровальщиков будет отказ от концепции RaaS в текущем виде. Операторам шифровальщиков гораздо безопаснее брать людей, которые будут заниматься доставкой вредоносов и поиском уязвимостей, в «штат». Так будет безопаснее обеим сторонам, то есть возможен вариант формирования более организованных и эффективных форм, которые будут придерживаться концепции all-in-one. Дополнительным драйвером к такому подходу является развитие рынка сбыта различных эксплойтов и доступов к компаниям, о которых мы писали в своем исследовании. В сторону такой концепции в настоящий момент идет группа LockBit 2.0, которая ведет закрытую партнерскую программу с тщательным отбором кандидатов и работает с постоянными партнерами, покупая доступы к различным компаниям.

Ахиллесова пята: актуальные уязвимости III квартала 2021 года

Количество атак на серверы Microsoft Exchange, в которых используются уязвимости ProxyLogon, не становится меньше, хотя Microsoft уже выпустила необходимые патчи для ликвидации данных уязвимостей. К примеру, за эксплуатацией уязвимости ProxyLogon была замечена APT-группа EmissaryPanda, которая атаковала компанию, занимающуюся тестированием на проникновение.

Актуальной уязвимостью III квартала текущего года можно назвать и PrintNightmare, которая была эксплуатирована шифровальщиком Vice Society для распространения по сети жертвы. Уязвимость затрагивает диспетчер очереди печати spoolsv.exe — службу Windows, которая служит интерфейсом между операционной системой и приложениями, локальными или сетевыми принтерами. Это не первый случай эксплуатации уязвимостей диспетчера службы печати. Например, она использовалась червем Stuxnet в 2010 году.

Еще одной актуальной группой уязвимостей III квартала стала ProxyShell, которая состоит из трех уязвимостей: CVE-2021-34473, CVE-2021-34523 и CVE-2021-31207. Они позволяют без аутентификации выполнить произвольный код на серверах Microsoft Exchange.

Исследовательская группа DEVCORE подробно рассказывала об этих уязвимостях на конференции BlackHat, на которой также был представлен PoC-эксплойт ProxyShell. После публикации PoC-эксплойта исследователи ISC SANS обнаружили, что более 30 тысяч серверов Exchange были уязвимы для атак злоумышленников, а уже на следующей неделе некоторые исследователи заявили, что уязвимость ProxyShell была эксплуатирована для доставки вымогателя Lockfile и развертывания бэкдоров. Об эксплуатации уязвимости также сообщает PT ESC в своем исследовании APT-группы ChamelGang, которая использовала уязвимость ProxyShell для проникновения в инфраструктуру российской компании авиационно-промышленного сектора.

Один клик — и ты погиб

Еще одной опасной уязвимостью, которую эксплуатировали злоумышленники в III квартале, была уязвимость MSHTML — движка Internet Explorer — CVE-2021-40444, которая позволяет удаленно исполнять вредоносный код на компьютере жертвы. Данная уязвимость также связана с MS Word и MS PowerPoint, которые при своей работе обращаются к MS IE при работе с веб-контентом.

Для эксплуатации уязвимости злоумышленники создают специальный документ Microsoft Office и различными способами доставляют его жертве (чаще всего используется электронная почта). В документ встроен вредоносный элемент ActiveX, который обработается движком IE, если файл будет открыт. При открытии документа Microsoft Office скачает вредоносный скрипт по встроенной ссылке и запустит его с помощью MSHTML. После этого скрипт может использовать элементы управления ActiveX для выполнения вредоносных действий над компьютером жертвы.

Специалисты PT Expert Security Center выявили, что APT-группировки начали эксплуатировать эту уязвимость в атаках на российские госучреждения, а также компании из авиакосмической отрасли и IT-сферы. К примеру, так доставлялся бэкдор Bisonal APT-группировки Winnti Group. Исследователи из RiskIQ полагают, что преступный синдикат Wizard Spider эксплуатировал уязвимость для доставки и развертывания своего загрузчика BazaLoader и маяков Cobalt Strike, а также группы вымогателей Conti (Ryuk).

Товарищ, будь бдителен

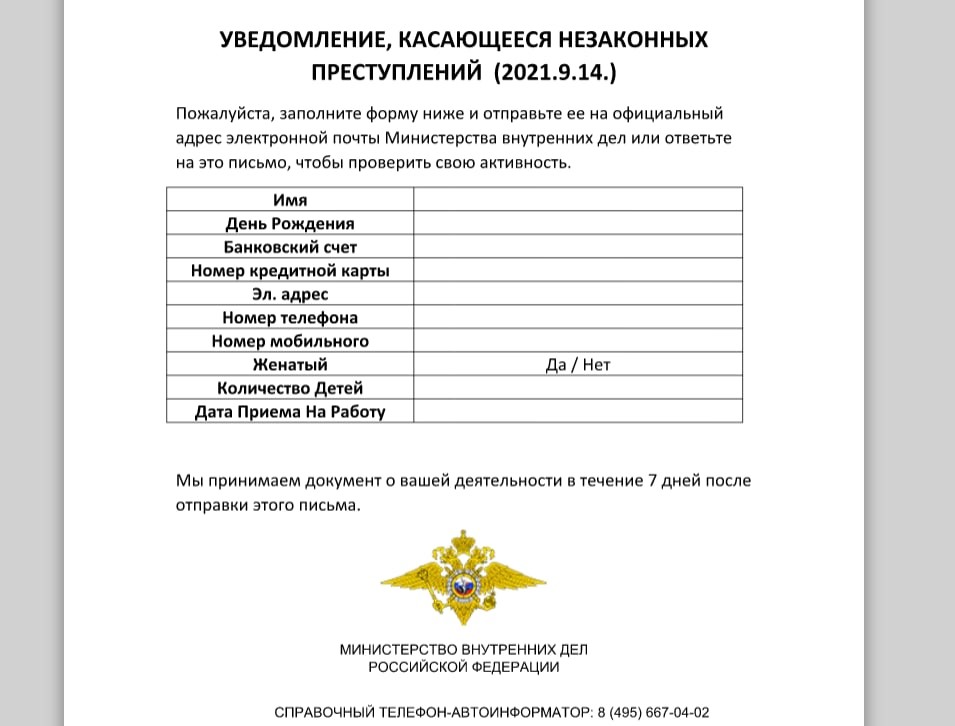

Количество атак на частных лиц с использованием методов социальной инженерии заметно увеличилось: если в III квартале 2020 года доля таких атак составляла 67%, то в текущем квартале она выросла до 83%. Злоумышленники не стоят на месте и постоянно совершенствуют методы обмана жертв.

Сам позвонил — сам виноват

В июле 2021 года группа Microsoft 365 Defender Threat Intelligence выявила новую кампанию по распространению вредоносного программного обеспечения BazaLoader, шифровальщиков Conti (Ryuk) и даже маяков Cobalt Strike и назвала ее BazaCall. В этой атаке жертвы получают фишинговые сообщения по электронной почте, уведомляющие их о том, что с них скоро начнет взиматься плата за некую подписку, пробный период которой истекает. Для отмены подписки нужно позвонить по определенному номеру телефона.

В этой кампании помимо фишинговой рассылки используется необычный прием — фальшивые кол-центры. Если жертва попадалась на уловку и звонила по указанному номеру, то она связывалась с подставным оператором кол-центра, который давал необходимые инструкции по загрузке файла Excel, якобы для отмены подписки. После открытия файла и активации макроса на устройство загружался BazaLoader.

Отличием данного метода является то, что фишинговые письма не имеют в себе вредоносного вложения или ссылок, которые пользователи могли бы посмотреть или открыть. Отсутствие типичных вредоносных атрибутов усложняет обнаружение таких писем средствами защиты, а пользователи не всегда знают о нетиповых приемах социальной инженерии.

Государственные учреждения на прицеле шпионов и вымогателей

Государственные учреждения занимают лидирующую позицию по количеству атак среди организаций, хотя по сравнению со II кварталом доля атак на них снизилась с 20% до 18%.

В основном злоумышленники полагались на использование вредоносного ПО (45%) и социальной инженерии (42%). Роль первой скрипки при атаках с использованием вредоносного ПО играют шифровальщики — они были использованы в 46% случаев. Наиболее серьезные атаки на государственные учреждения в III квартале совершили такие злоумышленники, как PayOrGrief, которые атаковали системы греческого города Салоники, парализовав работу электронного правительства, систем налогообложения и транспорта, и группа Lockbit 2.0, которая атаковала итальянский регион Лацио, прервав работу почти всей IT-инфраструктуры региона и нарушив работу портала здравоохранения. На втором месте по популярности идет использование ВПО для удаленного управления (в 44% процентов случаев атак с использованием ВПО), которым, к примеру, воспользовались APT-группировки ChamelGang и MustangPanda в атаках с целью шпионажа.

Чаще всего атаки приводили к утечкам конфиденциальной информации и нарушению деятельности госучреждений — каждое из этих последствий отмечалось в 39% случаев. Это, в свою очередь, также является косвенным подтверждением того, что госучреждения чаще всего становились жертвами шифровальщиков и APT-группировок: целью первых является нарушение доступности информации и инфраструктуры для требования выкупа, а цель вторых — шпионаж и получение конфиденциальной информации.

Медучреждения — кладезь данных

Медицинские учреждения заняли второе место по количеству атак на организации в III квартале 2021 года. На долю здравоохранения пришлось 11% от общего количества атак, что немногим больше, чем в предыдущем квартале (10%). Поликлиники и больницы привлекают злоумышленников: из-за пандемии COVID-19 в их системах накапливаются достаточно большие объемы конфиденциальных данных.

Так, наиболее частым последствием атак на медицинские учреждения стала утечка конфиденциальной информации (58% случаев). Например, злоумышленники с помощью фишинга захватывали корпоративные аккаунты сотрудников медицинских учреждений и похищали данные, как в случае атаки на UC San Diego Health.

Нарушения основной деятельности были чаще всего обусловлены атаками шифровальщиков и были отмечены в 44% случаев. Наиболее крупной атакой шифровальщиков на медицинские учреждения можно назвать атаку группы Hive на Memorial Health System. Злоумышленники вызвали коллапс IT-инфраструктуры трех больниц, сорвали несколько плановых операций и нарушили процесс приема пациентов, похитили 1,5 ТБ персональных данных, включая медицинские сведения о пациентах, а впоследствии получили выкуп в размере 1,8 млн долларов за дешифратор и непубликацию похищенной информации.

Ситуация в промышленном секторе

На третьем месте по количеству атак на организации в III квартале 2021 года находится промышленность — доля атак на нее составила 8%. В III квартале мы снова наблюдали увеличение доли хакинга (45%) и использования ВПО (79%).

В 51% случаев атак на организации промышленного сектора использовалось ВПО для удаленного управления. Целью таких атак, как правило, является получение доступа к системам и хищение конфиденциальной информации, причем в некоторых случаях предполагается прочное закрепление в системе и шпионаж в течение длительного времени. В июле 2021 года APT-группировка Aggah использовала WarzoneRAT в атаках на производственные компании, которые находятся в странах Азии. Также специалисты PT ESC выявили активность APT-группы APT31, которая использовала троян DropboxAES в кибершпионаже за промышленными организациями в России, США, Канаде и других странах. По сравнению с прошлым кварталом текущего года значительно выросла доля атак (на 37 п. п.), в которых злоумышленники использовали загрузчики для доставки различного ВПО в скомпрометированные системы.

Мы заметили серьезное уменьшение доли использования шифровальщиков в атаках на промышленный сектор: так, в предыдущем квартале этот показатель составлял 80%, а в текущем — 32%. Мы считаем, что это связано с чрезмерным количеством внимания, которые привлекли к себе операторы шифровальщиков в прошлом квартале со стороны правоохранительных структур и исследователей безопасности. Это отражается и в статистике последствий атак на промышленный сектор.

Чаще всего атаки на промышленные компании приводили к утечкам конфиденциальной информации (66%), что объясняется большим количеством шпионских кампаний, проводимых APT-группировками по отношению к организациям промышленного сектора.

Промышленные компании атакуют не только через корпоративные сети, но и через сотрудников и их личные аккаунты в социальных сетях. Компания Proofpoint опубликовала отчет, в котором эксперты рассказали о длительной операции в социальной сети Facebook. APT-группировка TortoiseShell создала аккаунт, который правдоподобно имитировал реального человека — инструктора по фитнесу, — чтобы устанавливать контакты и налаживать доверительные отношения с представителями компаний авиационно-промышленного и оборонного секторов. И TortoiseShell это удалось!

Злоумышленники, используя фейковый аккаунт, еще в 2019 году наладили контакт с сотрудником дочерней компании подрядчика по аэрокосмической обороне, и только в 2021 году отправили ссылку на OneDrive, откуда скачивался архив с документом (опрос о диете в условиях пандемии), содержащим вредоносный макрос. После включения содержимого на компьютере жертвы устанавливался стилер Lempo, который собирал информацию об устройстве, пользователях, установленных средствах защиты.

Об исследовании

Данный отчет содержит информацию об общемировых актуальных угрозах информационной безопасности, основанную на собственной экспертизе компании Positive Technologies, результатах расследований, а также на данных авторитетных источников.

По нашей оценке, большинство кибератак не предается огласке из-за репутационных рисков. В связи с этим подсчитать точное число угроз не представляется возможным даже для организаций, занимающихся расследованием инцидентов и анализом действий хакерских групп. Наше исследование проводится с целью обратить внимание компаний и обычных граждан, интересующихся современным состоянием информационной безопасности, на наиболее актуальные методы и мотивы кибератак, а также с целью выявить основные тенденции в изменении ландшафта киберугроз.

В рамках отчета каждая массовая атака (в ходе которой злоумышленники проводят, например, фишинговую рассылку на множество адресов) рассматривается как одна отдельная, а не как несколько. Термины, которые мы используем в исследовании, приведены в глоссарии на сайте Positive Technologies.