Содержание

Обозначения

Тренды и прогнозы

Компания Positive Technologies продолжает рассказывать об актуальных угрозах информационной безопасности, основываясь на собственной экспертизе, результатах многочисленных расследований, а также данных авторитетных источников.

Подводя итоги IV квартала 2018 года, мы отмечаем следующие тенденции:

- Количество уникальных киберинцидентов на 11% превысило показатели аналогичного периода в 2017 году и на 7% — показатели III квартала 2018 года.

- Как и в предыдущие периоды, почти в каждой третьей утечке фигурируют персональные данные пользователей. Вполне вероятно, что этот показатель будет расти в 2019 году. По мнению наших экспертов, это может быть связано с General Data Protection Regulation (GDPR) 1 — законом, устанавливающим правила защиты персональных данных граждан ЕС. Компании, которые ранее умалчивали об инцидентах, после известий о первых штрафах и предупреждениях (например, в размере 20 млн евро 2) станут, вероятно, охотнее уведомлять клиентов о кибератаках.

- Злоумышленники активно встраивают вредоносные скрипты в код уязвимых веб-ресурсов для кражи данных банковских карт со страниц оплаты. Наибольшую угрозу такие атаки несут государственным сайтам, принимающим оплату за муниципальные услуги, поскольку они наименее защищены.

- Слабость защиты сетевого периметра компаний была продемонстрирована в ходе довольно простой атаки на подбор учетных данных для подключения к удаленному компьютеру по протоколу RDP. Интересно, что жертвами хакера стали стразу десятки организаций из разных отраслей экономики. Это позволяет сделать вывод, что сегодня существует общая проблема недостаточно серьезного внимания компаний к администрированию и контролю защищенности сетевого периметра.

- Публикация статей исследователей ИБ, раскрывающих подробности уязвимостей нулевого дня, является проблемой современного киберпространства. Несмотря на то, что данные становятся публичными только после выпуска обновлений, закрывающих описанные уязвимости, пользователи не успевают их установить, а злоумышленники уже атакуют, используя опубликованные данные и даже готовые эксплойты.

Сводная статистика

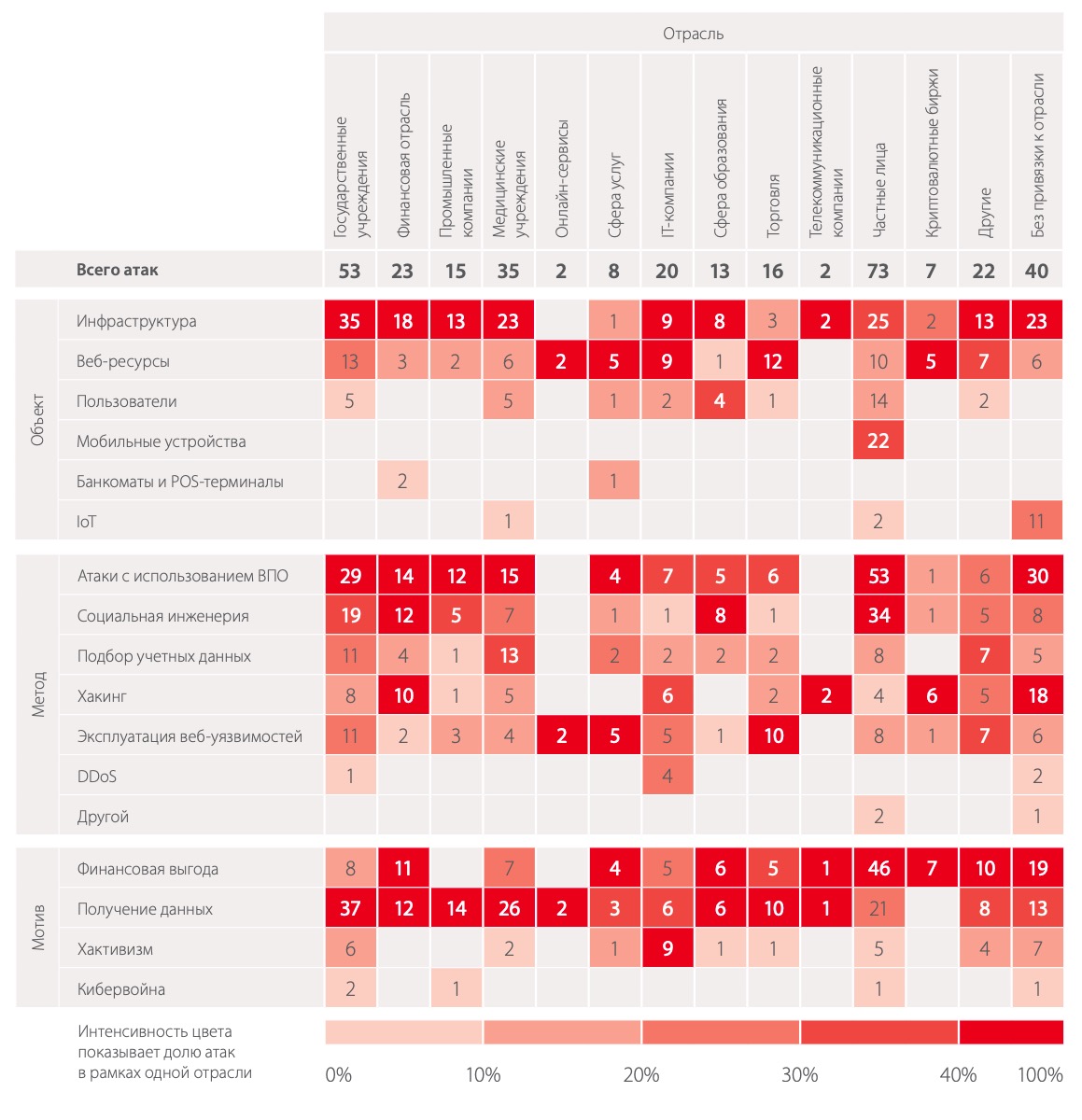

В IV квартале 2018 года 48% атак были направлены на получение данных. Интересно, что в ходе половины из них злоумышленники использовали вредоносное ПО. Доля инцидентов, принесших преступникам финансовую выгоду, выросла на 6% по сравнению с прошлым кварталом. Если сравнивать с показателями 2017 года, то мы видим, что кража информации стала встречаться чаще, чем непосредственное получение денежных средств. К сожалению, многие люди больше заботятся о сохранности финансов, забывая о том, что персональные и учетные данные, данные банковских карт, медицинская информация, оказавшиеся в руках злоумышленников, могут в дальнейшем привести и к финансовым потерям.

В IV квартале 2018 года злоумышленников в первую очередь (28% атак) интересовали учетные данные (логины, пароли) для доступа к различным сервисам и системам, в том числе к электронной почте сотрудников компаний. Примечательно, что для получения учетных данных злоумышленникам в большинстве случаев не приходится применять специализированное ПО, поскольку люди продолжают использовать даты своего рождения, клички собак и т. п. в качестве парольной информации. В 27% случаев были украдены персональные данные, а в 16% — данные платежных карт. Под конец года злоумышленники стали все чаще внедрять на сайты вредоносные скрипты для кражи вводимой пользователями информации.

В IV квартале 2018 года доля целенаправленных атак продолжила расти и составила 62%. Мы видим, что злоумышленники все чаще используют индивидуальный подход для атак на организации, а частные лица страдают от масштабных заражений вредоносным ПО. Далее мы остановимся подробней на атаках, направленных на частных лиц, государственные и медицинские учреждения, финансовую отрасль и IT-компании, — поскольку именно в них чаще всего заинтересованы киберпреступники.

Масштабные кибератаки, преимущественно вредоносные эпидемии, которые не ограничиваются воздействием на какую-то одну отрасль, мы относим к категории «Без привязки к отрасли».

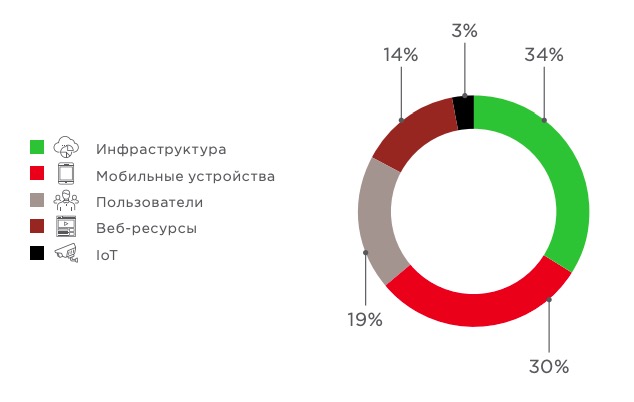

Доля атак, нацеленных на инфраструктуру, в IV квартале 2018 года выросла по сравнению с аналогичным периодом прошлого года и составила 53% против 46% в 2017, доля атак на веб-ресурсы также немного подросла и составила 25%, а вот доли атак на пользователей и мобильные устройства снизились до 10% и 7% соответственно.

Рейтинг наиболее часто применяемых методов атак в течение года остается неизменным. В IV квартале 2018 года немного снизилась доля атак, в которых злоумышленники использовали вредоносное ПО (55% вместо 56% в III квартале). На 6% по сравнению с предыдущим периодом снизилась доля атак с использованием методов социальной инженерии. На 3% выросла доля атак, в ходе которых злоумышленники использовали уязвимости в веб-приложениях (и составила 20%), и на 4% — в которых были подобраны учетные данные (17%). Далее мы подробнее остановимся на каждом методе и укажем, какие объекты и отрасли больше всего пострадали от этих категорий атак.

Динамика атак

Количество уникальных киберинцидентов в IV квартале 2018 года на 11% превысило показатели аналогичного периода в 2017 году и на 7% — показатели предыдущего, III квартала.

Методы атак

Далее мы подробнее остановимся на каждом методе и укажем, какие объекты и отрасли больше всего от них пострадали.

Использование вредоносного ПО

Для сбора информации с компьютеров и смартфонов жертв злоумышленники продолжают использовать шпионское ПО (29% случаев) и ВПО для удаленного управления (25%). Резкое увеличение количества заражений шифровальщиками, которое мы наблюдали в III квартале, в IV квартале вернулось к прежним значениям и составило 9% всех заражений.

В 39% случаев заражение происходило путем предварительной компрометации серверов и рабочих станций. Так, шифровальщик JungleSec 3 поражал компьютеры через незащищенные интерфейсы IPMI (Intelligent Platform Management Interface), например использующие учетные данные по умолчанию. В 29% атак с использованием ВПО вредоносное вложение отправлялось жертве по электронной почте, а в 16% случаев загрузка ВПО происходила при посещении зараженного сайта.

Специалисты по безопасности регулярно сообщают о ВПО, найденном в официальных магазинах мобильных приложений. К примеру, в ноябре стало известно о поддельных криптокошельках в магазине Google Play 4. Есть и другие примеры, когда вредоносное ПО распространяется через доверенные ресурсы. В октябре было обнаружено 12 поддельных библиотек в репозитории PyPI — Python Package Index 5 , имитирующих различные популярные пакеты и имеющих схожие имена (например, diango, djago, dajngo вместо Django). В 2017 году специалисты из Национальной службы безопасности Словакии уже находили вредоносные библиотеки в репозитории Python, однако, как мы видим, ситуация не изменилась, и проверок безопасности, которые бы не позволили загрузить вредоносные пакеты в каталог, не появилось.

Социальная инженерия

Социальная инженерия в IV квартале использовалась практически в каждой третьей атаке. Фишинг в адрес сотрудников компании-жертвы стал уже отработанной схемой злоумышленников в рамках целенаправленных атак.

В ноябре специалисты PT ESC обнаружили вредоносное вложение электронной почты формата Publisher с названием «Приглашение 29–30 ноября 2018.pub» 6, которое позволяло злоумышленнику захватывать изображение с веб-камер, записывать звук по команде или при обнаружении окна Skype, запускать PowerShell-скрипты, делать скриншоты экрана, копировать файлы с медиаустройств. Для этого жертве необходимо было включить скрипт Microsoft Publisher при открытии документа. Злоумышленники ловко привлекли внимание читателей размытым изображением, на котором проглядывал герб — так, что документ должен был вызывать доверие и желание с ним ознакомиться, включив необходимый скрипт. В файл был встроен код JavaScript, который раскодировал PDF и EXE из Base64 и исполнял их, а жертва тем временем видела на экране документ-заглушку. Таким образом на компьютере незаметно для пользователя устанавливалось ВПО для удаленного управления Treasure Hunter, которое собирало информацию о системе, отправляло ее на удаленный командный сервер и принимало команды с него.

Электронные письма часто рассылаются в маркетинговых целях и содержат кнопки-приглашения для перехода на сайт. Мы напоминаем, что перед нажатием на такую кнопку в письме необходимо обратить внимание на имя адресанта, а также на ссылку, куда будет осуществлен переход после нажатия. Так, например, клиенты Spotify в ноябре стали жертвами фишинговой кампании 7. Злоумышленники заманивали пользователей на поддельный сайт и просили ввести учетные данные.

Хакинг

Хакинг — это метод атак с использованием уязвимостей в ПО, службах, ошибок в механизмах защиты и других недостатков атакуемых систем без применения социальной инженерии и вредоносного ПО — и без учета веб-атак, которые мы выделили в отдельную категорию. В последние пару лет злоумышленники стали активно проверять на прочность блокчейн-платформы. В первом полугодии мы уже отмечали атаки типа «51%» на криптовалюты, в ходе которых преступники завладевают «контрольным пакетом» генерирующих мощностей сети (хешрейта) и получают возможность проводить двойное списание средств (double spending). В ходе такой атаки на криптовалюту Vertcoin 8 в ноябре злоумышленникам удалось совершить не менее 15 двойных списаний монет на общую сумму более 100 тыс. долл. США.

Уязвимость во фреймворке ThinkPHP, позволяющая удаленно выполнить произвольный код на сервере, поставила под угрозу более 45 000 китайских сайтов 9. Спустя всего сутки после публикации информации о выявленной уязвимости и PoCэксплойта сразу несколько хакерских групп начали поиск уязвимых ресурсов и попытки использовать этот недостаток.

Эксплуатация веб-уязвимостей

Четвертый квартал 2018 года выделился большим количеством кибератак, в ходе которых злоумышленники внедряли в код уязвимых сайтов вредоносные скрипты. Например, группировка MageCart (под этим названием фигурируют семь различных группировок со схожим почерком 10) ищет уязвимые интернет-магазины и через недостатки в CMS или ее плагинах внедряет вредоносный JavaScript-код на страницы оплаты. Таким образом были похищены вводимые пользователями данные (номера банковских карт, имена, адреса и т. п.) в интернет-магазинах OppoSuits 11, Infowars 12, Umbro Brasil 13. Как правило, преступники, добывающие данные банковских карт, не занимаются получением денег с них, а продают информацию на теневом рынке 14.

Специалисты ESET в ноябре рассказали о группировке OceanLotus, скомпрометировавшей 21 сайт для проведения атак watering hole 15. Суть подобных атак состоит в том, что злоумышленники заражают вредоносным ПО сайты, часто посещаемые их потенциальными жертвами. Это могут быть сайты компаний-партнеров или подрядчиков, общественных организаций и даже правительственных учреждений. Стоит кому-то зайти на такой сайт, как злоумышленники получают доступ к данным на компьютере жертвы, сообщениям электронной почты, любой важной информации, такой как учетные записи и пароли. Среди скомпрометированных OceanLotus оказались сайт министерства иностранных дел Камбоджи, министерства обороны Камбоджи, а также ряд новостных веб-ресурсов Вьетнама.

Подбор учетных данных

Практика показывает, что подбор паролей часто является исходным вектором компрометации инфраструктуры компаний. Так, в одном из инцидентов, расследованных специалистами PT ESC в конце 2018 года, злоумышленник скомпрометировал сервер жертвы методом перебора паролей по протоколу RDP и затем начал исследование внутренней сети. Преступник вывел из строя серверы путем шифрования системных файлов, а затем потребовал выкуп за расшифровку информации. Таким образом использование словарных паролей, отсутствие двухфакторной аутентификации и недостаточный уровень защищенности ресурсов позволили злоумышленнику получить доступ к внутренней сети жертвы. В рамках данного инцидента преступника интересовала финансовая выгода, но он обладал достаточными возможностями для шпионажа, атак на контрагентов компании и других более сложных атак. Впоследствии было выявлено, что хакер провел аналогичные атаки на периметр сети порядка 30 компаний из различных отраслей экономики. Около половины атак оказались успешны благодаря тому, что для учетной записи администратора ОС использовались крайне слабые пароли (123456, Pass123123, Qwerty12345, 123qweASD и т. п.), а RDP-порты на компьютерах и серверах оказались открыты для подключения из интернета. Подобную атаку может осуществить любой нарушитель, даже имеющий низкую квалификацию, поэтому крайне важно следить за безопасностью периметра компании и проводить инвентаризацию доступных для подключения ресурсов.

Ботнеты не всегда используются для DDoS-атак. В декабре исследователи компании Defiant рассказали о необычном ботнете, состоящем из 20 000 сайтов16. Злоумышленники использовали веб-ресурсы под управлением WordPress для проведения брутфорс-атак на панели администраторов целевых сайтов, чтобы затем с их помощью проводить новые атаки. За месяц было зафиксировано более 5 миллионов таких попыток перебора учетных данных.

DDoS

Доля DDoS-атак из квартала в квартал меняется незначительно. В октябре был обнаружен новый ботнет для DDoS-атак 17. DemonBot состоит из уязвимых серверов Hadoop с неверно настроенным модулем YARN (Yet Another Resource Negotiator). Уязвимость позволяет добавить в кластер новое приложение, и таким образом злоумышленники устанавливают на серверы ВПО для организации DDoS-атак (UDP- и TCP-флуда). Стоит отметить, что эта уязвимость известна с 2016 года 18, однако IT-специалисты нередко недооценивают важность обеспечения безопасности и не выполняют необходимую настройку при развертывании инфраструктуры.

Также в октябре была отмечена группировка хактивистов Anonymous, которая в этот раз нацелилась на государственные веб-ресурсы Габона, нарушив работу более 70 сайтов 19.

Категории жертв

Далее мы подробнее остановимся на анализе атак на отдельные отрасли, которые нам показались наиболее интересными в IV квартале 2018 года.

Государственные организации

Государства становятся цифровыми, государственные услуги переходят в сеть, оплату за них принимают по интернету. Многие задачи гражданам становится решать проще, но вместе с тем появляются новые риски и угрозы, связанные с киберпреступностью. С апреля 2017 года по декабрь 2018 года продолжались атаки на интернет-портал Click2Gov 20, принимающий платежи за парковку, коммунальные и другие муниципальные услуги в США. Всего было зафиксировано 20 подобных инцидентов, приведших к утечке не менее чем 111 860 платежных карт. Предполагается, что злоумышленники загружали на веб-серверы JSP-оболочку SJavaWebManage и в режиме отладки получали доступ к данным банковских карт в незашифрованном виде. Примечательно, что данные об уязвимостях в этом платежном сервисе и рекомендации по их устранению появились еще в 2017 году, но судя по тому, что кибератаки продолжались в течение полутора лет, организации, пользующиеся этой системой, не следили за новостями в сфере ИБ и не приняли необходимых мер защиты.

Специалисты PT ESC в IV квартале 2018 года отметили активность двух группировок, Danti APT и SongXY, направленную против государственных организаций России и стран СНГ. В ноябре был обнаружен вредоносный документ группы Danti APT, активность которой последний раз наблюдалась в 2016 году. Интересно, что функции используемого ВПО за два года не изменились: троян собирал и отправлял на контрольный сервер данные об используемой инфраструктуре (информацию о процессоре, памяти, версии операционной системы, имя пользователя, данные о сети). Но в этот раз злоумышленники вместо CVE-2015-2545 21 эксплуатировали другую уязвимость Microsoft Office — CVE-2017-11882 22.

Также в ноябре эксперты PT ESC обнаружили вредоносный документ группировки SongXY. Во время своей последней активности, в 2017-м — начале 2018 годах, группа использовала документы Microsoft Office с макросами, а в этот раз она сменила загрузчик и использовала тот же эксплойт, что и у Danti APT, эксплуатирующий CVE-2017-11882. ВПО собирало информацию с зараженного компьютера и передавало ее злоумышленникам.

Медицинские учреждения

Тренд внедрения вредоносных скриптов в код уязвимых сайтов не обошел стороной и медицинские учреждения. Так, портал, принимающий оплату за медицинские услуги, подвергся атаке 23 и данные 5850 человек, которые вводили номера своих банковских карт для оплаты на сайте в период между 25 октября и 8 ноября, предположительно оказались в руках киберпреступников. Скорее всего, эта информация уже продается в дарквебе.

В остальном атаки на медицинские учреждения в IV квартале не отличались оригинальностью. Киберпреступники продолжили компрометировать компьютеры сотрудников компаний (подбирая пароли к их учетным записям и рассылая вредоносное ПО по электронной почте) и таким образом получать доступ к медицинской информации и персональным данным пациентов.

Финансовая отрасль

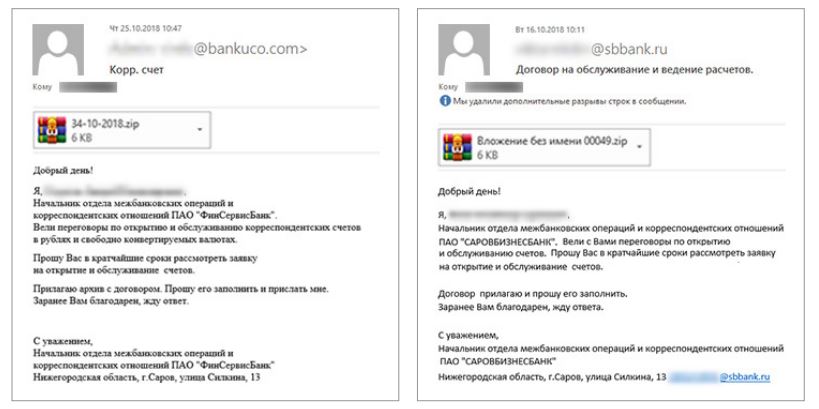

В IV квартале специалисты PT ESC отметили активность трех групп, атакующих финансовые организации: уже знакомых Silence и Cobalt, а также новую группу, нацеленную на российские банки. Группа Silence провела две атаки в октябре и одну в конце декабря. В октябре жертвам рассылался вредоносный CHM-файл, упакованный в архив, имеющий очень низкий уровень обнаружения антивирусным ПО. Итоговым загрузчиком в этих атаках был silence-загрузчик, собирающий информацию о системе (systeminfo, ipconfig) и отправляющий ее на удаленный сервер вместе с серийным номером жесткого диска для уникальности. В декабре группа рассылала RTF-файл со встроенным, в виде OLE-объекта, CHM-файлом, а код итогового silence-загрузчика был существенно изменен.

За IV квартал было зафиксировано 11 атак группы Cobalt, некоторые из них проводились за пределами СНГ. Две фишинговые рассылки проводились от лица взломанных банков — Unistream и Kassa Nova в Казахстане. Остальные атаки были направлены на российские банки. Примечательно, что группировка вновь провела вредоносную рассылку менее, чем через двое суток с момента публикации информации об уязвимости нулевого дня CVE-2018-1598224 (как в 2017 году при появлении данных о CVE-2017-11882). Однако злоумышленники допустили ошибку, не упаковав полезную нагрузку в архив, и команды в шелл-коде (взятом из статьи об уязвимости) на распаковку архива не могли выполниться успешно.

Кроме того, в октябре специалисты PT ESC обнаружили новую группировку, атакующую финансовый сектор. Злоумышленники рассылали якобы от лица ФинЦЕРТ вредоносные документы с макросами. При исполнении макроса на компьютер загружалась полезная нагрузка — Metasploit stager. Этот stager определял версию системы (x86 или x64) и в зависимости от версии переходил по одному из двух жестко заданных в его коде URL. С этих адресов в память атакуемой системы загружался еще один payload — Meterpreter, и злоумышленник получал таким образом удаленный доступ к зараженному компьютеру. Загрузка Meterpreter и дальнейшее общение с контрольным сервером, включая загрузку дополнительных модулей, происходили по защищенному протоколу TLS.

А в декабре была зафиксирована рассылка, которая проводилась через скомпрометированную учетную запись сотрудника компании «Альфа-Капитал». При анализе рассылаемого документа был обнаружен сценарий на JavaScript, который использовала группа Treasure Hunters 25, однако в него была добавлена функция запуска Metasploit stager.

Несмотря на схожесть атак от имени ФинЦЕРТ и компании «Альфа-Капитал» с активностью группы Treasure Hunters, в результате анализа трафика и на основании использования в качестве полезной нагрузки Metasploit stager и Meterpreter были сделаны выводы о появлении новой группы киберпреступников, нацелившейся на финансовые организации.

IT-компании

IT-компании разрабатывают программное обеспечение, обслуживают ITинфраструктуру организаций, оказывают услуги по хранению данных в облачной инфраструктуре — и этим привлекают к себе киберпреступников. Кибератаки стали многоэтапными, и взлом контрагентов (например, разработчика ПО) может быть одним из таких этапов. Кроме того, облачные провайдеры становятся привлекательной целью для вымогателей, ведь эти компании обещают клиентам безопасность размещения больших объемов данных, а также непрерывный доступ к ним, а значит — готовы платить злоумышленникам за прекращение атаки. В конце декабря провайдер облачного хостинга Dataresolution.net стал жертвой шифровальщика Ryuk 26. Предполагается, что группировка Lazarus с конца августа 2018 года использует это ВПО в целенаправленных атаках по всему миру.

Частные лица

Треть атак на частных лиц была нацелена на получение данных. Наибольший интерес для злоумышленников представляют учетные данные (в 60% случаев крадут именно их). В октябре Национальное управление кибербезопасности Израиля рассказало о новом методе взлома аккаунтов мессенджера WhatsApp с использованием голосовой почты 27. Злоумышленник добавляет номер телефона жертвы в качестве новой учетной записи и приложение отправляет код проверки по SMS. Однако если пользователь не видит этих уведомлений (например, спит), то после нескольких неудачных попыток WhatsApp предлагает голосовую проверку. Если жертва опять же не находится возле телефона, то сообщение уходит в голосовую почту. Если пользователь не менял пароль для голосовой почты, то злоумышленник вводит код по умолчанию и может прослушать это сообщение, а значит, авторизоваться в приложении под чужой учетной записью. Далее украденные аккаунты могут использоваться для атак методом социальной инженерии, например для вымогательства денег у друзей жертвы или отправки ссылок на фишинговые ресурсы.

Получить вредоносное ПО по электронной почте рискуют не только сотрудники организаций, заинтересовавших киберпреступников, но и обычные люди. Так, например, в ноябре была обнаружена спам-компания, нацеленная на пользователей macOS, использующих криптокошелек Exodus: под видом обновления кошелька злоумышленники рассылали шпионское ВПО 28.

Как защититься организации

Используйте эффективные технические средства защиты

- Системы централизованного управления обновлениями и патчами для используемого ПО.

- Системы антивирусной защиты со встроенной изолированной средой («песочницей») для динамической проверки файлов, способные выявлять и блокировать вредоносные файлы в корпоративной электронной почте до момента их открытия сотрудниками и другие вирусные угрозы. Наиболее эффективным будет использование антивирусного ПО, построенного на решениях одновременно нескольких производителей, способного обнаруживать скрытое присутствие вредоносных программ и позволяющего выявлять и блокировать вредоносную активность в различных потоках данных — в почтовом, сетевом и веб-трафике, в файловых хранилищах, на веб-порталах. Важно, чтобы выбранное решение позволяло проверять файлы не только в реальном времени, но и автоматически анализировало уже проверенные ранее, это позволит выявить не обнаруженные ранее угрозы при обновлении баз сигнатур.

- SIEM-решения — для своевременного выявления и эффективного реагирования на инциденты информационной безопасности. Это позволит своевременно выявлять злонамеренную активность, попытки взлома инфраструктуры, присутствие злоумышленника и принимать оперативные меры по нейтрализации угроз.

- Автоматизированные средства анализа защищенности и выявления уязвимостей в ПО.

- Межсетевые экраны уровня приложений (web application firewall) — в качестве превентивной меры защиты веб-ресурсов.

- Системы глубокого анализа сетевого трафика — для обнаружения сложных целевых атак как в реальном времени, так и в сохраненных копиях трафика. Применение такого решения позволит не только увидеть не обнаруженные ранее факты взлома, но и в режиме реального времени отслеживать сетевые атаки, в том числе запуск вредоносного ПО и хакерских инструментов, эксплуатацию уязвимостей ПО и атаки на контроллер домена. Такой подход позволит существенно снизить время скрытного присутствия нарушителя в инфраструктуре, и тем самым минимизировать риски утечки важных данных и нарушения работы бизнес-систем, снизить возможные финансовые потери от присутствия злоумышленников.

- Специализированные сервисы анти-DDoS.

Защищайте данные

- не храните чувствительную информацию в открытом виде или в открытом доступе;

- регулярно создавайте резервные копии систем и храните их на выделенных серверах отдельно от сетевых сегментов рабочих систем;

- минимизируйте, насколько это возможно, привилегии пользователей и служб;

- используйте разные учетные записи и пароли для доступа к различным ресурсам;

- применяйте двухфакторную аутентификацию там, где это возможно, например для защиты привилегированных учетных записей.

Не допускайте использования простых паролей

- применяйте парольную политику, предусматривающую строгие требования к минимальной длине и сложности паролей;

- ограничьте срок использования паролей (не более 90 дней);

- смените стандартные пароли на новые, удовлетворяющие строгой парольной политике.

Контролируйте безопасность систем

- своевременно обновляйте используемое ПО по мере выхода патчей;

- проверяйте и повышайте осведомленность сотрудников в вопросах информационной безопасности;

- контролируйте появление небезопасных ресурсов на периметре сети; регулярно проводите инвентаризацию ресурсов, доступных для подключения из интернета; анализируйте защищенность таких ресурсов и устраняйте уязвимости в используемом ПО; хорошей практикой является постоянный мониторинг публикаций о новых уязвимостях: это позволяет оперативно выявлять такие уязвимости в ресурсах компании и своевременно их устранять;

- эффективно фильтруйте трафик для минимизации доступных внешнему злоумышленнику интерфейсов сетевых служб; особое внимание стоит уделять интерфейсам удаленного управления серверами и сетевым оборудованием;

- регулярно проводите тестирование на проникновение для своевременного выявления новых векторов атак на внутреннюю инфраструктуру и оценки эффективности принятых мер по защите;

- регулярно проводите анализ защищенности веб-приложений, включая анализ исходного кода, с целью выявления и устранения уязвимостей, позволяющих проводить атаки, в том числе на клиентов приложения;

- отслеживайте количество запросов к ресурсам в секунду, настройте конфигурацию серверов и сетевых устройств таким образом, чтобы нейтрализовать типичные сценарии атаки (например, TCP- и UDP-флуд или множественные запросы к БД).

Позаботьтесь о безопасности клиентов

- повышайте осведомленность клиентов в вопросах ИБ;

- регулярно напоминайте клиентам о правилах безопасной работы в интернете, разъясняйте методы атак и способы защиты;

- предостерегайте клиентов от ввода учетных данных на подозрительных веб-ресурсах и тем более от сообщения такой информации кому бы то ни было по электронной почте или во время телефонного разговора;

- разъясняйте клиентам порядок действий в случае подозрений о мошенничестве;

- уведомляйте клиентов о событиях, связанных с информационной безопасностью.

Как вендору защитить свои продукты

- применяйте все те же меры защиты, что рекомендованы для обеспечения безопасности организации;

- внедрите процессы обеспечения безопасности на протяжении всего цикла разработки ПО;

- проводите регулярный анализ защищенности ПО и веб-приложений, включая анализ исходного кода;

- используйте актуальные версии веб-серверов и СУБД;

- откажитесь от использования библиотек и фреймворков, имеющих известные уязвимости.

Как защититься обычному пользователю

Не экономьте на безопасности

- используйте только лицензионное ПО;

- используйте эффективные средства антивирусной защиты на всех устройствах;

- своевременно обновляйте используемое ПО по мере выхода патчей.

Защищайте ваши данные

- наиболее важные файлы храните не только на жестком диске компьютера, но и на съемных носителях, внешних жестких дисках или в облачном хранилище;

- для повседневной работы в ОС используйте учетную запись без привилегий администратора;

- используйте двухфакторную аутентификацию там, где это возможно, например для защиты электронной почты.

Не используйте простые пароли

- используйте сложные пароли, состоящие из незначащих комбинаций букв, цифр и знаков, длиной не менее 8 символов. Для создания и хранения паролей можно воспользоваться менеджером паролей (защищенным хранилищем с функциями генерации новых паролей);

- не используйте один и тот же пароль для разных систем (для сайтов, электронной почты и др.);

- меняйте все пароли хотя бы раз в полгода, а лучше — каждые два-три месяца.

Будьте бдительны

- проверяйте все вложения, полученные по электронной почте, с помощью антивирусного ПО;

- с осторожностью относитесь к сайтам с некорректными сертификатами и учитывайте, что введенные на них данные могут быть перехвачены злоумышленниками;

- будьте предельно внимательны при вводе учетных данных на сайтах и во время работы с онлайн-платежами;

- не переходите по ссылкам на незнакомые подозрительные ресурсы, особенно когда браузер предупреждает об опасности;

- не переходите по ссылкам из всплывающих окон, даже если рекламируемые компания или продукт вам знакомы;

- не загружайте файлы с подозрительных веб-ресурсов или из других неизвестных источников.

- ec.europa.eu/info/law/law-topic/data-protection_en

- theinquirer.net/inquirer/news/3063193/ico-slaps-aggregateiq-with-first-official-gdpr-notice

- bleepingcomputer.com/news/security/ junglesec-ransomware-infects-victims-through-ipmi-remote-consoles/

- lukasstefanko.com/2018/11/fake-cryptocurrency-wallets-found-on-play-store.html

- zdnet.com/article/twelve-malicious-python-libraries-found-and-removed-from-pypi/

- habr.com/company/pt/blog/432172/

- blog.appriver.com/spotify-phishing-campaign-making-rounds

- medium.com/coinmonks/vertcoin-vtc-is-currently-being-51-attacked-53ab633c08a4

- zdnet.com/article/chinese-websites-have-been-under-attack-for-a-week-via-a-new-php-framework-bug/

- riskiq.com/research/inside-magecart/

- itwire.com/security/85506-clothing-company-opposuits-hit-by-magecart-attack.html

- zdnet.com/article/card-skimming-malware-removed-from-infowars-online-store/

- blog.malwarebytes.com/threat-analysis/2018/11/web-skimmers-compete-umbro-brasil-hack/

- ptsecurity.com/ru-ru/research/analytics/darkweb-2018/

- welivesecurity.com/2018/11/20/oceanlotus-new-watering-hole-attack-southeast-asia/

- wordfence.com/blog/2018/12/wordpress-botnet-attacking-wordpress/

- blog.radware.com/security/2018/10/new-demonbot-discovered/

- archive.hack.lu/2016/Wavestone - Hack.lu 2016 - Hadoop safari - Hunting for vulnerabilities - v1.0.pdf

- news24.com/Africa/News/gabon-official-websites-hacked-anonymous-group-20181029

- https://geminiadvisory.io/hacked-click2gov-exposed-payment-data/

- nvd.nist.gov/vuln/detail/CVE-2015-2545

- nvd.nist.gov/vuln/detail/CVE-2017-11882

- bnd.com/news/local/article223273720.html

- cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-15982

- habr.com/company/pt/blog/432172/

- krebsonsecurity.com/2019/01/cloud-hosting-provider-dataresolution-net-battling-christmas-everansomware-attack/

- scribd.com/document/390119600/Whatsapp-Israel-National-Cyber-Directorate

- labsblog.f-secure.com/2018/11/02/spam-campaign-targets-exodus-mac-users/