Содержание

- Обозначения

- Тренды и прогнозы

- Сводная статистика

- Динамика атак

- Методы атак

- Использование вредоносного ПО

- Социальная инженерия

- Хакинг

- Подбор учетных данных

- Эксплуатация веб-уязвимостей

- DDoS

- Категории жертв

- Как защититься организации

- Как вендору защитить свои продукты

- Как защититься обычному пользователю

Обозначения

Тренды и прогнозы

Компания Positive Technologies продолжает рассказывать об актуальных угрозах информационной безопасности, основываясь на собственной экспертизе, результатах многочисленных расследований, а также данных авторитетных источников.

Подводя итоги II квартала 2018 года, мы отмечаем следующие тенденции:

- Количество уникальных киберинцидентов продолжило расти и на 47% превысило показатели аналогичного периода в 2017 году.

- Преобладали целенаправленные атаки — на конкретные организации и их клиентов, на криптовалютные биржи. В ходе этих атак злоумышленники были довольно изобретательны. Они не только использовали вредоносное ПО, но и искали уязвимости нулевого дня, узнавали пароли администраторов с помощью социальной инженерии, получали доступ к ресурсам контрагентов.

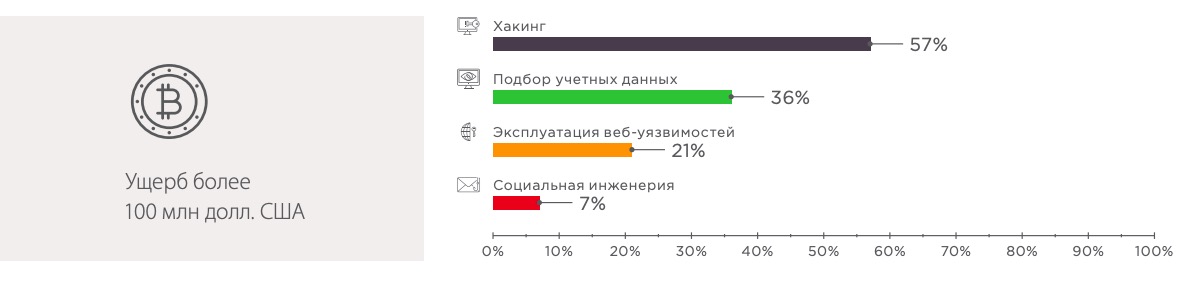

- Во второй половине квартала произошло большое количество (в два раза больше, чем за I квартал) атак на криптовалютные площадки, в результате которых злоумышленники похитили более 100 млн долл. США.

- Продолжила расти доля кибератак, выполненных с целью получения информации. Причем злоумышленники больше всего были заинтересованы в персональных и учетных данных, а также в данных банковских карт. Их похищали в основном посредством компрометации различных онлайн-площадок — интернет-магазинов, сервисов для продажи билетов, бронирования отелей и т. п.

- Частные лица страдали от различного вредоносного ПО: большую его часть они устанавливали сами по невнимательности или незнанию, однако встречались и такие методы атак, когда, например, новые смартфоны продавались в магазине с уже установленным в прошивку ВПО.

Если говорить о прогнозах, то, вероятно, сохранится тенденция к увеличению доли атак, направленных на хищение данных. Многие компании уделяют недостаточно внимания защите обрабатываемой информации (особенно персональных и медицинских данных), что делает ее легкой добычей даже для низкоквалифицированных хакеров (которых с каждым днем становится все больше). Полученная информация затем продается на теневом рынке и используется для других кибератак.

Сводная статистика

Во II квартале 2018 года продолжила расти доля атак, направленных на получение данных. В 40% киберинцидентов злоумышленники были нацелены на получение информации, а в 39% — на финансовую выгоду. В нашем аналитическом исследовании «Рынок преступных киберуслуг»1 мы подробно рассмотрели спрос и предложение теневого рынка на различные данные (персональные, учетные, платежные и т. д.). Так, например, 59% всех предложений о продаже данных в дарквебе — учетные записи пользователей для доступа к различным ресурсам, в том числе к банковским приложениям. Учетные данные могут продаваться поштучно по цене до 10 $ или целыми партиями до нескольких миллионов записей, стоимость которых достигает сотен долларов. Поэтому вслед за атакой, в которой была получена информация, довольно скоро может последовать новая — на владельцев этих данных или на компанию, учетные данные сотрудников которой были скомпрометированы.

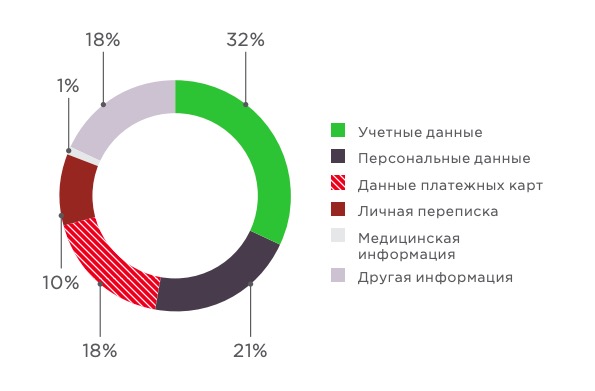

Мы рассмотрели, какая информация больше всего привлекала преступников во II квартале 2018 года. В половине случаев это были персональные данные (30%) либо учетные записи и парольная информация для доступа к различным сервисам и системам (22%), в том числе и к онлайн-банкам частных лиц. В 15% случаев были украдены данные платежных карт, их злоумышленники чаще всего получали с помощью шпионского ВПО или со скомпрометированных сайтов.

Во II квартале 2018 года мы отметили большое количество целенаправленных атак на различные организации, причем доля целевых атак превысила долю массовых и составила 54%. Далее мы рассмотрим подробнее атаки, направленные на государственные и медицинские учреждения, поскольку именно в них чаще всего заинтересованы киберпреступники, а также атаки на криптовалютные биржи, предприятия торговли и на частных лиц.

Масштабные кибератаки, преимущественно вредоносные эпидемии, которые не ограничиваются воздействием на какую-то одну отрасль, мы отнесли к категории «без привязки к отрасли».

Доля атак, нацеленных на инфраструктуру, во II квартале 2018 года составила 44%, доля атак на веб-ресурсы выросла по сравнению с аналогичным периодом прошлого года и составила 32% против 23%. Кроме того, по сравнению с I кварталом выросла доля атак на IoT-устройства: это связано главным образом с появлением новых ботнетов, таких как PyRoMineIoT, Muhstik, Wicked Mirai.

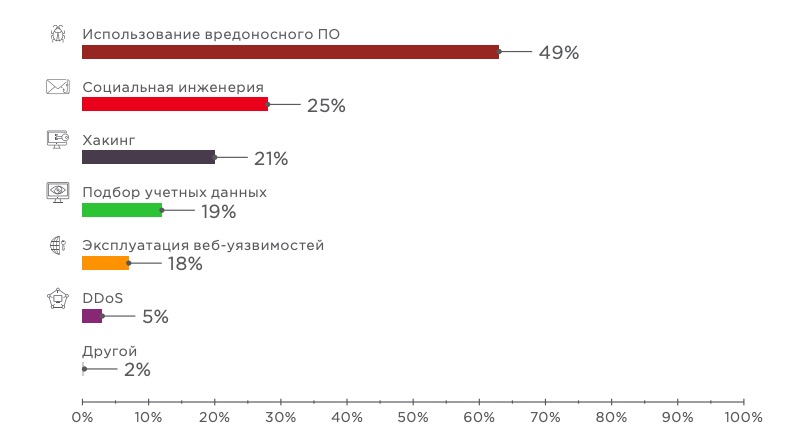

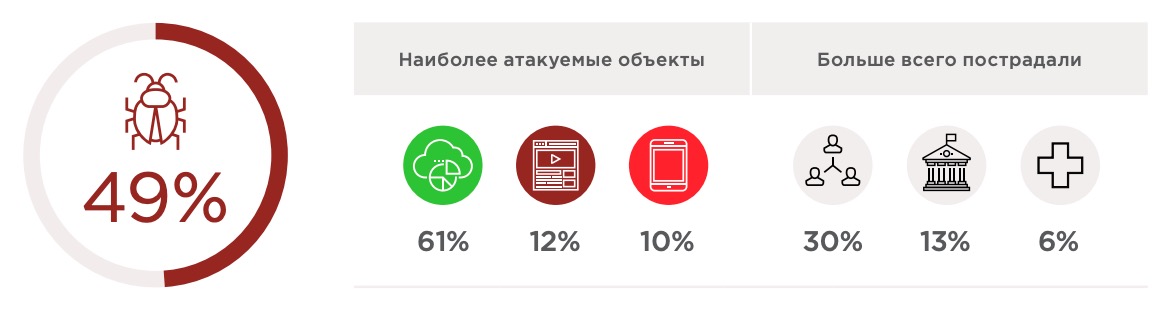

Во II квартале 2018 года снизилась доля атак, в которых злоумышленники использовали вредоносное ПО (49% вместо 63% в I квартале). На 12% по сравнению с I кварталом текущего года выросла доля атак, в которых были подобраны учетные данные. Далее мы подробнее остановимся на каждом методе и укажем, какие объекты и отрасли больше всего от них пострадали.

Динамика атак

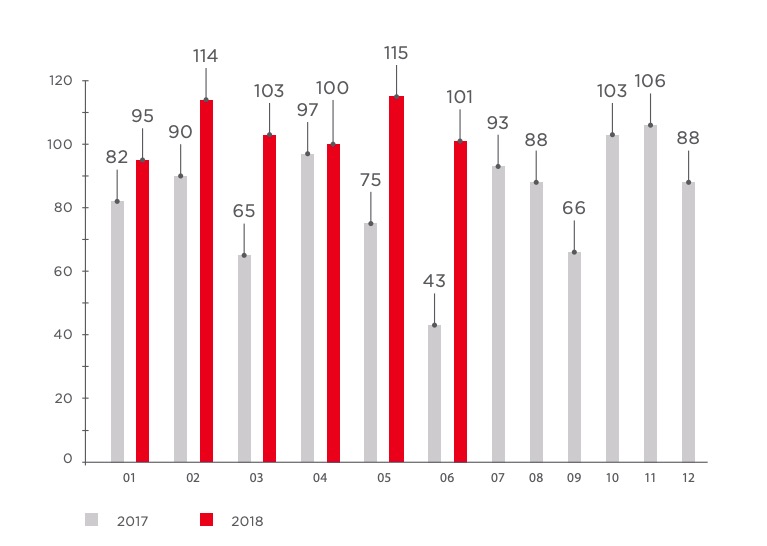

Количество уникальных киберинцидентов во II квартале 2018 года на 47% превысило показатели аналогичного периода в 2017 году.

Методы атак

Далее мы подробнее остановимся на каждом методе атак и укажем, какие объекты и отрасли больше других страдали от них.

Использование вредоносного ПО

Итак, киберпреступники активно собирают данные с компьютеров жертв. Для этих целей они используют шпионское ПО (26% заражений) или ВПО для удаленного управления (22%). Во II квартале встретилось меньше киберинцидентов с использованием шифровальщиков и майнеров, чем в первые месяцы года. Злоумышленники продолжают активно использовать уязвимости из базы АНБ для создания вредоносного ПО. Так, майнер PyRoMine, применяя эксплойт EternalRomance (MS17-010), не только использовал вычислительные мощности жертвы, но и создавал скрытый аккаунт с правами администратора и возможностью удаленного подключения, что могло быть лишь подготовкой к последующей атаке.

Тремя основными путями заражения во II квартале 2018 года стали:

- компрометация серверов и рабочих станций; злоумышленники предварительно получали доступ к целевой системе, используя уязвимости, социальную инженерию или подбирая пароль (29% случаев);

- сайты, при посещении которых вредоносное ПО устанавливалось на устройство жертвы (29%);

- электронная почта: вредоносное вложение или ссылка на зараженный ресурс отправлялись жертве в письме (23%).

Именно вредоносные рассылки используются в большинстве APT для проникновения в целевую систему. Во II квартале 2018 года эксперты PT ESC отметили ряд целенаправленных атак, в ходе которых жертвам были направлены документы MS Word, которые на деле оказывались загрузчиками вредоносного ПО.

Для того чтобы письмо выглядело наиболее правдоподобно, злоумышленники могут подменить адрес отправителя. Так, например, в ходе одной из атак, зафиксированных экспертами PT ESC, бэкдор отправлялся якобы от лица российской государственной корпорации «Ростех».

Кроме того, специалисты PT ESC обнаружили фишинговую атаку, нацеленную на крупную российскую IT-компанию, в ходе которой распространялся троян PlugX. Это вредоносное ПО представляет собой RAT (remote access trojan) и уже несколько лет используется злоумышленниками в атаках на различные компании с целью шпионажа.

Социальная инженерия

Киберпреступники продолжают изобретать новые методы воздействия на пользователей, которые позволили бы им заразить целевую систему вредоносным ПО, украсть деньги или получить доступ к конфиденциальной информации. В мае исследователи из Lookout рассказали2 об атаках на чиновников, дипломатов, военнослужащих и других высокопоставленных лиц из Пакистана, Афганистана, Индии, ОАЭ, в ходе которых была похищена важная информация с их смартфонов, включая изображения, аудиозаписи и текстовые сообщения. Для того чтобы заразить мобильные телефоны шпионским ПО, злоумышленники заводили с жертвами беседу в социальной сети Facebook, в ходе которой делились фишинговой ссылкой, например на видеозапись, при переходе по которой на смартфон устанавливалось вредоносное ПО из стороннего магазина приложений.

Тогда же в мае еще одна вредоносная кампания, распространяющаяся через Facebook, была обнаружена экспертами Radware3. Фишинговые ссылки отправлялись от зараженных ранее лиц и вели на фальшивую страницу YouTube, где жертве предлагалось установить расширение для браузера Google Chrome. Вредоносные расширения маскировались под легитимные в официальном каталоге Chrome Web Store, а на деле превращали зараженный компьютер в новое звено ботнета: похищали учетные данные пользователей в Facebook и Instagram, а затем продолжали распространение вредоносного ПО среди друзей жертвы. При этом мощности зараженных устройств использовались для майнинга криптовалюты.

Продолжает вести активность, направленную на организации в Белоруссии и Казахстане, группировка SongXY. В рамках данной кампании злоумышленники с помощью целевых фишинговых рассылок распространяют вредоносное ПО CMstar и Lurid для компрометации целевой системы.

Хакинг

Как мы уже говорили, большинство кибератак состоят из цепочек спланированных действий злоумышленников. Хакинг — эксплуатация уязвимостей ПО и оборудования, использование ошибок в механизмах защиты или других недостатков атакуемых систем — часто является первым шагом киберпреступников.

Для того чтобы заразить целевую систему вредоносным ПО, не всегда возможно отправить троян по электронной почте. Например, когда речь идет о создании ботнета из IoT-устройств. Уязвимость в тайваньских роутерах фирмы DrayTek4 позволила злоумышленникам получать права администратора и менять параметры DNS, перенаправляя весь трафик пользователей на неизвестный сервер. К счастью, производитель признал наличие уязвимости и оперативно выпустил обновление безопасности для этих устройств.

Продолжая тему интернет-трафика и DNS, отметим, что уязвимости в публичных DNS-серверах делают возможным фишинг в адрес посетителей сайтов. Так, например, в апреле злоумышленники скомпрометировали несколько DNS-серверов с целью перенаправления пользователей криптокошелька MyEtherWallet на фишинговый сайт5. Как правило, в случае подобной атаки браузер жертвы предупреждает о некорректности используемого SSL-сертификата, однако многие это уведомление игнорируют. В результате этой атаки злоумышленникам, предположительно, удалось украсть порядка 160 тыс. долл. США.

Подбор учетных данных

Существует множество инструментов, которые помогают пользователям сохранять сложные пароли, однако получив доступ к менеджеру паролей, злоумышленник получает неограниченный доступ ко всем ресурсам жертвы. Так, ICO-стартап Taylor потерял более 1,47 млн долл. США в мае 2018 года6. По словам организаторов, киберпреступники получили доступ к одному из устройств сотрудника и к файлам 1Password, хранящимся на нем, включая пароли от платформы. Следующим шагом стал перевод всей криптовалюты на счет преступников.

Пользователи CMS-платформы WordPress, не уделяющие достаточно внимания защите своих учетных данных (в частности, не использующие двухфакторную аутентификацию), стали во II квартале жертвами массовых кибератак7. Злоумышленники получали административный доступ к сайтам, устанавливали плагин Jetpack, с помощью которого перенаправляли посетителей на фишинговые ресурсы. Таким образом компании, использующие WordPress для поддержки сайта, становились невольными участниками кибератак на своих клиентов.

Эксплуатация веб-уязвимостей

Для шантажа жертв и получения финансовой выгоды киберпреступники используют все доступные им методы, в том числе ищут на просторах интернета уязвимые сайты и угрожают их владельцам хищением баз данных клиентов или остановкой работы. Похожая ситуация произошла в мае с сервисом по продаже билетов Ticketfly8, когда злоумышленник предлагал за вознаграждение рассказать администрации ресурса об уязвимостях, а получив отказ, осуществил дефейс главной страницы сайта и оставил сообщение, содержащее ссылки на клиентскую базу данных.

Дефейс продолжают использовать и хактивисты в атаках на государственные сайты. Так, жертвами киберпреступников в Индии стали министерство обороны и верховный суд9, а в Италии — администрация города Болонья10.

В апреле злоумышленник из Пакистана атаковал веб-ресурсы «Тайских авиалиний», включая официальный сайт, почтовый сервер, платежную систему, систему бронирования. В результате этой атаки он не только подменил главные страницы сайтов, но и получил доступ к персональным данным клиентов.

DDoS

DDoS — это оружие конкурентов, недовольных клиентов и хактивистов. Больше всего подобных атак традиционно приходится на государственные учреждения. Кроме того, политические события, широко освещаемые в интернете, часто привлекают злоумышленников. Так, например, сайт мексиканской политической оппозиционной партии подвергся атаке во время финала телевизионных дебатов11.

Киберпреступники используют DDoS-атаки и для получения финансовой выгоды. В этом случае они шантажируют жертву, выводя из строя важные для компании веб-ресурсы и требуя выкуп за прекращение атаки. Подобный инцидент эксперты PT ESC расследовали в июне, когда злоумышленники выполнили серию кратковременных (длительностью менее 2 минут) DDoS-атак на сайт компании для демонстрации своих возможностей и угрожали продолжить атаку в случае отказа в переводе денежных средств. Для атаки киберпреступники использовали вредоносное ПО Wreckuests — свободно распространяемую утилиту для проведения DDoSатак типа HTTP flood. Wreckuests генерировала большое количество GET-запросов со случайными параметрами через сеть прокси-серверов, что и приводило к отказу в обслуживании сайта из-за чрезмерной нагрузки.

Категории жертв

Далее мы подробнее остановимся на анализе атак на отдельные отрасли, которые нам показались наиболее интересными во II квартале 2018 года.

Государственные организации

Государственные организации продолжают оставаться излюбленной мишенью для киберпреступников. Конечно, злоумышленников в первую очередь интересует коммерческая тайна целевых организаций, однако мы отмечаем учащение случаев атак на сотрудников и слежки за ними. Так, например, группировки APT-C-2312 и mobile APT13 распространяли вредоносное ПО, используя методы социальной инженерии и официальный магазин приложений Google Play.

Злоумышленники из APT-C-23 от лица молодых девушек в социальных сетях убеждали жертв установить зараженный мессенджер Dardesh из Google Play, который загружал второй компонент вредоносного ПО, замаскированный под программу для настройки. После этого киберпреступники могли тайно следить за жертвами, в том числе записывать аудио и копировать данные.

Медицинские учреждения

Медицинские учреждения обрабатывают большое количество данных. А поскольку основная цель их работы это помощь людям, защите этих данных обычно уделяется недостаточно внимания. Как следствие, в 88% кибератак на медицинские учреждения во II квартале 2018 года были похищены данные. Причем помимо персональных сведений и привычных видов медицинских данных злоумышленники начинают интересоваться и другой информацией, например результатами генетических исследований. Так, в апреле стало известно об атаке на компанию Sangamo Therapeutics14, занимающуюся расшифровкой генома человека и терапией генетических заболеваний. Злоумышленники скомпрометировали электронную почту одного из топ-менеджеров и потенциально могли развить атаку на внутренние ресурсы компании.

Другая серьезная проблема — обеспечение непрерывной работы всей медицинской инфраструктуры. Злоумышленники не стесняются требовать выкуп за разблокировку данных в медицинских учреждениях, как, например, в случае с шифровальщиком SamSam15, который вот уже на протяжении трех лет атакует государственные учреждения и больницы. Это вредоносное ПО шифрует все данные на серверах, блокируя этим работу медучреждений, и требует выкуп за расшифровку. От непрерывной работы медицинский систем зависят жизни людей, а восстановление данных из резервных копий требует времени. Поэтому больницы часто выплачивают требуемые суммы даже в тех случаях, когда возможность восстановить работу в принципе имеется.

Криптовалютные биржи

Во II квартале 2018 года произошел ряд атак «51 процент» на криптовалюты, поддерживающие алгоритм консенсуса proof of work (PoW). В ходе данной атаки злоумышленник (чаще всего это группа людей) получает в распоряжение «контрольный пакет» генерирующих мощностей сети (хешрейта), то есть мощности большие, чем у всей остальной сети. Злоумышленник, который контролирует больше половины хешрейта, получает возможность манипулировать операциями и, например, не подтверждать новые транзакции или отзывать совершенные транзакции, используя одну и ту же монету несколько раз.

В результате атак на криптовалютные сети Verge16, Monacoin17, Bitcoin Gold18, ZenCash19, Litecoin Cash20 злоумышленники смогли заработать десятки миллионов долларов. Несмотря на то что в ходе этих атак преступники воруют деньги не напрямую у пользователей, в конечном счете все равно могут пострадать именно клиенты криптовалютных сетей, поскольку атакованные ресурсы рискуют обанкротиться, организаторы могут запретить обналичивать криптовалюту — и, несомненно, происходящее отражается на курсе криптовалют.

Торговля

Из-за атак на розничные и интернет-магазины страдают преимущественно их клиенты. Причем некоторые кибератаки могут оставаться незамеченными по несколько месяцев, например до тех пор, пока на теневом рынке не появится в продаже база с данными банковских карт.

Именно так стало известно о крупнейшей атаке в сфере розничной торговли, в результате которой злоумышленники похитили данные более 5 млн банковских карт из торговых сетей Saks Fifth Avenue и Lord & Taylor21. Кража происходила с помощью вредоносного ПО, установленного на POS-терминалы в розничных магазинах, а значит, для клиентов и продавцов оплата покупки выглядела обычным образом.

Более половины (60%) атак в сфере торговли были нацелены на веб-ресурсы. Интернет-магазины, бизнес которых построен на работе сайта, несут серьезные потери в случае нарушения его работы. Так, например, из-за дефейса главной страницы сайта временно прекращал свою работу сервис по продаже билетов Ticketfly. Кроме того, именно веб-уязвимости могут позволить злоумышленникам получить доступ к персональным и банковским данным пользователей. Например, онлайн-пекарни Panera Bread22 не обеспечили достаточную защиту веб-ресурсов, в результате чего имена, адреса электронной почты и физические адреса, даты рождения и последние четыре цифры номеров кредитных карт нескольких миллионов клиентов были доступны в виде обычного текста.

Частные лица

Каждая четвертая кибератака нацелена на частных лиц. А из-за того, что в большинстве своем эти атаки массовые, общее количество жертв исчисляется сотнями миллионов. И никто не может гарантировать, что данные вашей банковской карты по-прежнему известны только вам, а копия вашего паспорта не продается на теневом рынке вместе с другими.

Даже на новом смартфоне, купленном в магазине, может быть установлено вредоносное ПО, особенно это касается устройств китайских производителей. Так, исследователи из Avast обнаружили23 тысячи мобильных телефонов, на которых было установлено вредоносное ПО Cosiloon на уровне прошивки. Производитель поставлял устройства с предустановленными приложениями-дропперами для скрытого развертывания рекламного ПО. Но поскольку дальнейшая загрузка производилась с командного центра, то помимо надоедливых всплывающих окон на устройство могло быть загружено и шпионское ПО, и шифровальщик, и любое другое ВПО.

В начале лета специалисты по ИБ обнаружили24 вредоносную кампанию, нацеленную на пользователей macOS. Злоумышленники использовали каналы Slack и Discord, посвященные криптовалютам, для распространения сообщений о необходимости ввести на компьютере определенную команду, чтобы решить какие-то проблемы. После ввода вредоносной команды жертвы сами предоставляли атакующим доступ к системе. В дальнейшем злоумышленники могут продолжить атаки, например похищая криптовалюту.

Злоумышленники продолжают втираться в доверие к пользователям, маскируя фишинговые сайты под госсервисы. Во II квартале 2018 года от подобных атак пострадало более 300 тысяч граждан Белоруссии, Казахстана, России и Украины.

Так, например, злоумышленники создали шесть идентичных сайтов «Активный гражданин»25, где за участие в опросе обещали выплатить 65 000 рублей. После прохождения опроса участникам предлагалось активировать аккаунт за 170 рублей, а затем еще предлагался целый список платных услуг, однако никакого вознаграждения, естественно, никто не получал.

Как защититься организации

Используйте эффективные технические средства защиты:

- средства централизованного управления обновлениями для используемого ПО;

- антивирусные программы (на всех устройствах), в том числе специализированные, например позволяющие пользователям отправлять подозрительные файлы на проверку перед открытием вложения из письма;

- SIEM-решения — для своевременного обнаружения атаки, если инфраструктура оказалась заражена;

- автоматизированные средства анализа защищенности и выявления уязвимостей в ПО;

- межсетевой экран уровня приложений (web application firewall) в качестве превентивной меры защиты веб-ресурсов;

- специализированный сервис для защиты от DDoS-атак.

Защищайте данные:

- не храните чувствительную информацию в открытом виде или в открытом доступе;

- регулярно создавайте резервные копии систем и храните их на выделенных серверах отдельно от сетевых сегментов рабочих систем;

- минимизируйте, насколько это возможно, привилегии пользователей и служб;

- используйте разные учетные записи и пароли для доступа к различным ресурсам;

- применяйте двухфакторную аутентификацию там, где это возможно, например для защиты привилегированных учетных записей.

Не допускайте использования простых паролей:

- применяйте парольную политику, предусматривающую строгие требования к минимальной длине и сложности паролей;

- ограничьте срок использования паролей (не более 90 дней);

- смените стандартные пароли на новые, удовлетворяющие строгой парольной политике.

Контролируйте безопасность систем:

- своевременно обновляйте используемое ПО по мере выхода патчей;

- проверяйте и повышайте осведомленность сотрудников в вопросах информационной безопасности;

- контролируйте появление небезопасных ресурсов на периметре сети;

- регулярно проводите тестирование на проникновение для своевременного выявления новых векторов атак на внутреннюю инфраструктуру и оценки эффективности принятых мер по защите;

- регулярно проводите анализ защищенности веб-приложений, включая анализ исходного кода, с целью выявления и устранения уязвимостей, позволяющих проводить атаки, в том числе на клиентов приложения;

- отслеживайте количество запросов к ресурсам в секунду, настройте конфигурацию серверов и сетевых устройств таким образом, чтобы нейтрализовать типичные сценарии атаки (например, TCP- и UDP-флуд или множественные запросы к БД);

- эффективно фильтруйте трафик для минимизации доступных внешнему злоумышленнику интерфейсов сетевых служб.

Позаботьтесь о безопасности клиентов:

- повышайте осведомленность клиентов в вопросах ИБ;

- регулярно напоминайте клиентам о правилах безопасной работы в интернете, разъясняйте методы атак и способы защиты;

- предостерегайте клиентов от ввода учетных данных на подозрительных веб-ресурсах и тем более от сообщения такой информации кому бы то ни было по электронной почте или во время телефонного разговора;

- разъясняйте клиентам порядок действий в случае подозрений о мошенничестве;

- уведомляйте клиентов о событиях, связанных с информационной безопасностью.

Как вендору защитить свои продукты:

- применяйте все те же меры защиты, что рекомендованы для обеспечения безопасности любой организации;

- внедрите процессы обеспечения безопасности на протяжении всего цикла разработки ПО;

- проводите регулярный анализ защищенности ПО и веб-приложений, включая анализ исходного кода;

- используйте актуальные версии веб-серверов и СУБД;

- откажитесь от использования библиотек и фреймворков, имеющих известные уязвимости.

Как защититься обычному пользователю

Не экономьте на безопасности:

- используйте только лицензионное ПО;

- используйте эффективные средства антивирусной защиты на всех устройствах;

- своевременно обновляйте используемое ПО по мере выхода патчей.

Защищайте ваши данные:

- наиболее важные файлы храните не только на жестком диске компьютера, но и на съемных носителях, внешних жестких дисках или в облачном хранилище;

- для повседневной работы в ОС используйте учетную запись без привилегий администратора;

- используйте двухфакторную аутентификацию там, где это возможно, например для защиты электронной почты.

Не используйте простые пароли:

- используйте сложные пароли, состоящие из незначащих комбинаций букв, цифр и знаков, длиной не менее 8 символов (для создания и хранения паролей можно воспользоваться менеджером паролей — специальным защищенным хранилищем);

- не используйте один и тот же пароль для разных систем (для сайтов, электронной почты и др.);

- меняйте все пароли хотя бы раз в полгода, а лучше — каждые два-три месяца.

Будьте бдительны:

- проверяйте все вложения, полученные по электронной почте, с помощью антивирусного ПО;

- с осторожностью относитесь к сайтам с некорректными сертификатами и учитывайте, что введенные на них данные могут быть перехвачены злоумышленниками;

- будьте предельно внимательны при вводе учетных данных на сайтах и во время работы с онлайн-платежами;

- не переходите по ссылкам на незнакомые подозрительные ресурсы, особенно когда браузер предупреждает об опасности;

- не переходите по ссылкам из всплывающих окон, даже если рекламируемые компания или продукт вам знакомы;

- не загружайте файлы с подозрительных веб-ресурсов или из других неизвестных источников.

- ptsecurity.com/ru-ru/research/analytics/darkweb-2018/

- info.lookout.com/rs/051-ESQ-475/images/lookout-stealth-mango-srr-us.pdf

- blog.radware.com/security/2018/05/nigelthorn-malware-abuses-chrome-extensions/

- draytek.com/en/about/news/2018/notification-of-urgent-security-updates-to-draytek-routers

- habr.com/post/354384/

- medium.com/smarttaylor/this-is-a-dark-day-for-taylor-ded587463da7

- threatpost.ru/wordpress-sites-attacked-through-jetpack-plugin-vulnerability/26249/

- twitter.com/ticketfly/status/1002144038319882240

- bankinfosecurity.asia/supreme-court-website-defaced-a-10867

- bologna.repubblica.it/cronaca/2018/04/26/news/ bologna_il_sito_del_comune_sotto_attacco_informatico-194878573/

- reuters.com/article/uk-mexico-election-cyber/ cyber-attack-on-mexico-campaign-site-triggers-election-nerves-idUKKBN1J93C0

- blog.lookout.com/desert-scorpion-google-play

- blog.lookout.com/viperrat-google-play

- sec.gov/Archives/edgar/data/1001233/000119312518119788/d562135d8k.htm

- healthitsecurity.com/news/samsam-ransomware-attackers-target-healthcare-providers

- news.bitcoin.com/verge-struck-by-second-pow-attack-in-as-many-months/

- newsbtc.com/2018/05/22/japans-monacoin-network-still-suffering-selfless-mining-attack/

- forum.bitcoingold.org/t/double-spend-attacks-on-exchanges/1362

- bitcoinist.com/zencash-target-51-attack-loses-500k-double-spend-transactions/

- cryptocurrencynews.com/litecoin-cash-lcc-51-attack/

- blog.gemalto.com/security/2018/04/03/saksfifthavenuedatabreach/

- krebsonsecurity.com/2018/04/panerabread-com-leaks-millions-of-customer-records/

- blog.avast.com/android-devices-ship-with-pre-installed-malware

- objective-see.com/blog/blog_0x32.html

- group-ib.ru/media/fake-survey/