Содержание

Введение

Активы перспективных коммерческих компаний и государственных структур всегда были и будут привлекательной целью для злоумышленников. Крупные организации, как правило, понимают это и выделяют немало ресурсов на обеспечение информационной безопасности. Так, по результатам нашего исследования, бюджет на ИБ в ряде государственных учреждений достигает 800 млн рублей в год, а по прогнозам Gartner, общемировые затраты на информационную безопасность в 2019 году достигнут отметки в 124 млрд долл. США. Но злоумышленники редко оставляют надежду атаковать выбранную цель даже в случае неудачных попыток. По статистике FireEye, 64% исследованных в 2018 году компаний, которые однажды подверглись атаке, были атакованы повторно в течение 19 месяцев.

Кибератака на компанию с хорошо организованной системой защиты требует специальных знаний и инструментов, а также больших финансовых и временных затрат. Многоэтапные, тщательно спланированные и организованные кибератаки, направленные на отдельную отрасль или конкретные, как правило крупные, компании, называют advanced persistent threats (APT). Для проведения таких атак киберпреступники объединяются в преступные группы, которые принято называть APT-группировками.

Обнаружить АРТ в момент ее проведения крайне сложно. А закрепившись в инфраструктуре, группировка может оставаться незамеченной в системе годами. К примеру, в компании Bayer специалисты по кибербезопасности наблюдали активность вредоносного ПО в течение года. Самое длительное время присутствия злоумышленников в системе, зафиксированное специалистами экспертного центра безопасности Positive Technologies (PT Expert Security Center, PT ESC), составляет более 8 лет. В то же время, если речь идет о финансово мотивированных атаках, киберпреступная группа предпочитает действовать быстро. Так, всего за три дня APT-группировка Lazarus вывела со счета банка Cosmos Bank около 13,5 млн долл. США. Другими словами, цель кибератаки может диктовать модель поведения преступников, техники, которыми они будут пользоваться, и инструменты, которые станут применять.

В данном исследовании мы постараемся оценить, сколько стоят инструменты, которые используются сегодня для APT, и как легко их достать. Кроме того, мы выясним, как именно цель атаки влияет на используемые инструменты. Возможно, выводы, сделанные в данном отчете, помогут специалистам по ИБ сфокусировать свое внимание на защите ключевых систем с учетом специфики атак на компании именно их отрасли.

Резюме

Расчет точной стоимости APT не представляется возможным по ряду причин, в частности из-за сложной оценки стоимости уникального ПО из арсенала группировки. Все приведенные в данном отчете суммы являются оценочными, реальные затраты на APT могут быть существенно выше

- Фишинговые рассылки — эффективный способ проникновения во внутреннюю сеть компании, сегодня к нему прибегают 90% APT-группировок. Общая стоимость инструментов для создания вредоносных вложений без учета стоимости эксплойтов для уязвимостей нулевого дня составляет порядка 2 тыс. долл. США.

- Каждая вторая действующая APT-группировка после проникновения во внутреннюю сеть использует легитимные инструменты для администрирования и коммерческие инструменты для тестов на проникновение, цена на которые варьируется от 8 до 40 тыс. долл. США.

- Набор инструментов для проведения атаки, направленной на кражу денег из банка, по нашим примерным подсчетам, может стоить от 55 тыс. долл. США. Кибершпионская кампания обходится на порядок дороже, ее минимальный бюджет составляет 500 тыс. долл. США.

Об исследовании

В данном исследовании мы проанализировали инструменты 29 APT-группировок, которые действуют в различных странах мира, наиболее активны на протяжении последних двух лет и представляют угрозу для ключевых отраслей — государственного сектора, кредитно-финансовых организаций и промышленности.

Данные для анализа основаны на результатах наших расследований киберинцидентов и работ по ретроспективному анализу событий безопасности в инфраструктуре компаний, а также на результатах постоянного отслеживания активности действующих сегодня APT-группировок экспертами PT ESC. Кроме того, дополнительно использовалась информация из общедоступных отчетов о деятельности APT-группировок, подготовленных ведущими компаниями в области ИБ.

Мы выделили две основные категории группировок в зависимости от мотива атак — финансово мотивированные (атакующие банки и другие организации с целью кражи денег) и шпионские (атакующие с целью получения ценных сведений и долгосрочного контроля над инфраструктурой).

Инструменты для проникновения в локальную сеть компании отличаются от инструментов, которые используются на последующих этапах в ходе развития атаки. В то же время на стадиях закрепления и дальнейшего перемещения набор инструментов схож. Таким образом, для целей исследования мы разделили инструменты APT на две группы:

- для проникновения в локальную сеть,

- для дальнейшего развития атаки во внутренней сети.

Мы проанализировали публикации на 190 площадках в дарквебе, где представлены предложения по покупке и продаже некоторых инструментов, используемых в APT, а также объявления о заказной разработке вредоносного ПО. В числе исследованных теневых ресурсов форумы, специализированные маркетплейсы и чаты преимущественно с русско- и англоговорящей аудиторией. Средняя общая посещаемость исследованных ресурсов дарквеба составляет более 70 млн человек в месяц.

Инструменты АPТ

На этапе проникновения

57% региональных компаний в 2018 году столкнулись с фишингом в адрес сотрудников

Финансовые затраты на этапе проникновения определяются выбранным способом доставки вредоносного ПО в инфраструктуру компании, а выбор способа зависит от мотивов преступников и степени защищенности потенциальной жертвы.

Главным инструментом финансово мотивированных злоумышленников является фишинг. Для фишинговой рассылки злоумышленнику необходимо подготовить документ, содержащий вредоносное ПО, и лоадер (дроппер).

Фишинг — основной способ проникновения в инфраструктуру компании

Документы, содержащие вредоносный код, могут создаваться с помощью специальных программ — эксплойт-билдеров. Они позволяют сформировать файл, при открытии которого будет выполняться вредоносный код. Задачей этого кода является загрузка и запуск лоадера — небольшой программы, которая подгружает на компьютер основной модуль вредоносного ПО. Лоадер, как правило, применяется единожды, так как последующие запуски даже обфусцированного лоадера могут быть обнаружены антивирусными средствами.

90% актуальных на сегодня группировок используют фишинг на этапе проникновения

Примеры группировок: Cobalt, APT29, Lazarus

На стоимость инструментов для создания вредоносных документов непосредственно влияет способность зловредов оставаться незамеченными для антивирусов. К примеру, разработчик сервиса Supremacy обещает, что вредоносный файл не будет детектироваться средствами защиты в течение 2–3 недель, и предлагает покупателям услугу регулярной «очистки» кода, чтобы минимизировать вероятность обнаружения для новых файлов.

2500 $ стоимость месячной подписки на сервис по созданию документов с вредоносным содержимым

От 300 $ стоимость инструмента для создания вредоносных файлов

Готовый лоадер можно приобрести всего за 25 долларов, а вот за исходный код придется заплатить уже от 1500 долларов, при этом на последующую доработку тоже понадобятся дополнительное время и деньги.

От 1500 $ стоимость исходного кода лоадера

Рассылку фишинговых писем активно эксплуатирует группировка Cobalt. Эта группа постоянно совершенствует свои техники и использует актуальные уязвимости. В 2017 году группировка Cobalt получила эксплойт-билдер для уязвимости CVE2017-0199, который на тот момент продавался за 10 тыс. долларов. Сейчас цены на эксплойт-билдеры для этой уязвимости уже намного ниже и их можно приобрести всего за 400 долларов.

10 000 $ стоимость эксплойт-билдера, который использовала группировка Cobalt

Топ-5 уязвимостей, эксплуатируемых APT-группировками в 2018 году: CVE-2017-0199, CVE-2017-11882, CVE-2018-0802, CVE-2016-7255, CVE-2018-8174

Финансово мотивированная группировка Silence также использует фишинг в качестве инструмента для проникновения, эксплуатируя ряд уязвимостей, в частности CVE-2018-0802, CVE-2018-8174. Цена за набор эксплойтов для этих уязвимостей на теневом рынке киберуслуг начинается от 1600 долларов.

Преступникам, действующим из финансовых побуждений, важен быстрый результат (обычно время с момента рассылки писем до вывода денег составляет от недели до месяца), поэтому они охотно покупают готовые инструменты и проводят массовые фишинговые рассылки.

Как и в случае с финансово мотивированными атаками, шпионские APT чаще всего начинаются с фишинговых писем. Однако если фишинг злоумышленников, которые хотят украсть деньги, может быть направлен на отрасль в целом, то кибершпионы действуют точечно и наверняка, тщательно готовятся. Например, шпионская группировка SongXY, деятельность которой расследовали специалисты PT ESC, во время очередной попытки проникновения рассылала документ со ссылкой на изображение, размещенное на контрольном сервере. Ссылка срабатывала автоматически при открытии документа. Это позволяло хакерам собирать дополнительную информацию о конфигурации серверов, в том числе о версии Microsoft Office, и подбирать вредоносный документ с необходимым для компрометации системы эксплойтом.

Эксплойт-билдеры и лоадеры, которые используют кибершпионы, не продаются в дарквебе. Даже примерно оценить, сколько могли бы стоит такие инструменты, крайне сложно. Можно лишь сравнить их стоимость с расценками на заказную разработку в дарквебе. По нашим данным, за разработку одного уникального инструмента в соответствии с требованиями заказчика на теневых форумах злоумышленники готовы платить 20 тыс. долларов и более.

14% группировок используют watering hole на этапе проникновения

Стоимость: от 10 000 $

Примеры группировок: APT29, APT35, TEMP.Periscope, DarkHydrus

Шпионские APT-группировки могут готовить вредоносные письма и вручную, для них важно, чтобы вредоносный код не был обнаружен ни одной системой безопасности, при этом в первую очередь отрабатывается обход именно тех средств защиты, которые используются в целевой организации. О том, какие средства входят в систему защиты жертвы, злоумышленники могут узнать заранее, на этапе разведки. Текст и стилизация электронных рассылок шпионских группировок хорошо продуманы, поэтому шансы на то, что жертва откроет вредоносное вложение, высокие.

Чтобы максимально увеличить вероятность успеха фишинговой рассылки, кибершпионские APT-группировки могут взламывать компании партнеров или подрядчиков целевой организации и рассылать письма от их имени. Весной 2019 года хакеры проникли в сеть IT-гиганта Wipro и рассылали от его имени фишинговые письма клиентам компании.

Иногда злоумышленники прибегают к другому типу атаки, который называется watering hole. В ходе этой атаки хакеры определяют веб-ресурсы, которые регулярно посещают сотрудники целевой компании, например это могут быть сайты партнеров или популярные веб-ресурсы определенной отраслевой тематики. Злоумышленники взламывают эти сайты с целью размещения на них вредоносного ПО. Дальнейшее посещение зараженных сайтов сотрудниками целевой компании может закончиться успешным проникновением злоумышленников во внутреннюю сеть.

Больше 1 млн $ могут стоить отдельные эксплойты для уязвимостей нулевого дня

Кибершпионские группировки обычно не считаются с затратами и могут использовать в атаках дорогостоящие эксплойты для уязвимостей нулевого дня, разрабатывать собственные инструменты, осуществлять атаку в несколько этапов, подбираясь к цели через цепочку сторонних организаций.

В ходе развития атаки

Развитие атаки внутри инфраструктуры компании состоит из множества шагов: выполнение кода на отдельных узлах, повышение привилегий, сбор данных, перемещение между узлами, создание каналов для связи с командным центром. По большей части наборы инструментов различных APT-группировок для развития атаки во внутренней сети схожи. И финансово ориентированные злоумышленники, и шпионские группы отдают предпочтение общедоступному легитимному ПО, прибегая к собственным разработкам или покупке утилит на форумах в дарквебе лишь при необходимости.

48% действующих сегодня APT-группировок используют инструменты для тестирования на проникновение

Cobalt Strike и Metasploit Framework Pro — коммерческое ПО, предназначенное для проведения тестов на проникновение. Однако, кроме специалистов по анализу защищенности, данные инструменты стали использовать и хакеры. Как отмечали специалисты ФинЦЕРТ Банка России, использование инструментов, предназначенных для тестов на проникновение, в финансово мотивированных атаках — тренд 2018 года, который распространяется и на 2019 год. Популярность таких инструментов среди хакеров объясняется их удобством, ведь они обладают практически всеми нужными возможностями для проведения атак и, кроме того, регулярно обновляются.

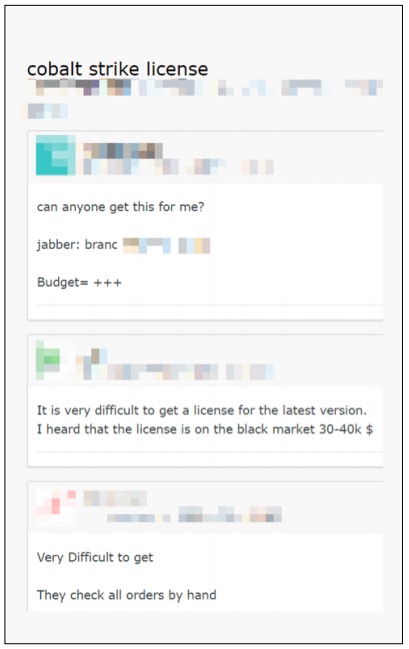

Разработчики Cobalt Strike понимают, что их продукт может использоваться в злонамеренных целях, поэтому проводят строгие проверки компаний — потенциальных заказчиков. Хакеры знают об этом, и периодически на теневых форумах появляется спрос на взломанные или нелегально добытые официальные версии Cobalt Strike.

Cobalt Strike

Официальная цена на момент проведения исследования — 3500 $ в год

Нелегальные продажи: 30 000—40 000 $

Группировки: APT10, APT29, APT32, APT40, Cobalt, DarkHydrus, Winnti

Metasploit Pro также можно приобрести в дарквебе. На разных площадках представлены не только взломанные оригинальные версии фреймворка, но и модифицированные варианты, в которые добавлены дополнительные функции.

Metasploit Pro

Официальная цена на момент проведения исследования — 15 000 $ в год

Модифицированная версия с годовой техподдержкой: 8000—15 000 $

Группировки: APT35, Carbanak, Patchwork, Silence, TreasureHunter

После проникновения в инфраструктуру финансово мотивированные киберпреступники стараются быстро обнаружить ключевые узлы, например компьютер оператора, который работает с денежными потоками. В банке это может быть АРМ КБР, в коммерческой компании — рабочее место бухгалтера. Для их поиска злоумышленники могут воспользоваться бесплатными утилитами, такими как nmap или nbtscan, но существуют и более удобные коммерческие программы, например группа Cobalt применяла ПО SoftPerfect Network Scanner, официальная стоимость которого составляет 3000 долл. США. Сети крупных организаций сложны и насчитывают огромное количество серверов и рабочих станций, поэтому преступникам важно иметь инструменты, которые позволят легко в подобной сети ориентироваться.

TeamViewer

Легитимный инструмент для удаленного администрирования. Модификация незаметна в работе и имеет ряд дополнительных функций, например встроенный кейлоггер

Стоимость в дарквебе: 100 $

Группировки: Carbanak, Cobalt

После того как злоумышленники сумели добраться до ключевых узлов, перед ними стоит новая задача — понять принципы работы специализированных банковских программ, а также изучить процессы осуществления операций и их подтверждения. (Если, конечно, преступники заранее обо всем этом не осведомлены.) Принцип работы с АРМ КБР в банках регламентирован, но в коммерческих компаниях могут использоваться одновременно несколько различных банк-клиентов для работы с разными банками. Поэтому хакерам могут понадобиться инструменты, которые позволяют видеть рабочий стол зараженной машины, следить за действиями оператора в реальном времени, делать видеозаписи и скриншоты, при этом сотрудник не должен догадаться, что за ним наблюдают. К такому ПО относятся hVNC, модифицированные версии TeamViewer, RMS, Ammyy Admin и т. п.

Hidden VNC

Модификация легитимной утилиты VNC, позволяет удаленно подключаться к рабочей станции пользователя и незаметно выполнять команды

Стоимость в дарквебе — 1000 $ в месяц

Используется группировкой Carbanak

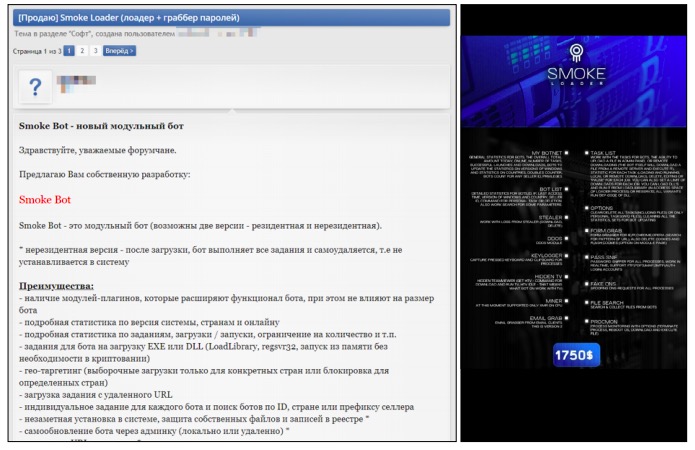

От 400 $ стоимость готового банковского бота в дарквебе в базовой комплектации (загрузка и исполнение произвольных файлов)

1750 $ стоимость банковского бота Smoke Bot с полным набором модулей

Sysinternals Suite

Легитимный набор утилит для администрирования

Утилиты, наиболее часто используемые хакерами: PsExec, ProcDump, PsList, SDelete

Примеры группировок: APT29, Leafminer, OilRig

После удачного проникновения во внутреннюю сеть кибершпионы, как и финансово мотивированные киберпреступники, нацелены на закрепление и поиск ключевых узлов. Их интересуют рабочие станции и серверы, на которых хранится и обрабатывается ценная информация — коммерческая тайна или интеллектуальная собственность, а также компьютеры высшего руководства и других ключевых лиц организации или серверы, с которых есть доступ к промышленным сетям с оборудованием АСУ ТП. Прежде чем приступить непосредственно к сбору ценной информации, кибершпионы изучают бизнес-процессы компании. Чтобы не привлекать внимание и не вызывать подозрений, они предпочитают использовать легитимные утилиты администрирования. Например, 48% исследованных нами APT-группировок применяют утилиты из бесплатного набора Sysinternals Suite компании Microsoft.

Важным шагом является повышение привилегий в ОС. На теневых форумах продаются эксплойты для повышения привилегий в ОС путем эксплуатации известных уязвимостей или уязвимостей нулевого дня.

10 000 $ стоимость эксплойта для повышения привилегий в ОС

Эксплуатация уязвимостей нулевого дня — характерная черта шпионских группировок, она гарантирует им успешность атаки. Например, группировка TEMP.Reaper использовала уязвимость нулевого дня в Adobe Flash. В настоящий момент брешь имеет идентификатор CVE-2018-4878, а ПО для ее эксплуатации находится в свободном доступе. Еще одна уязвимость нулевого дня (CVE-2018-15982) в Adobe Flash эксплуатировалась в ходе кибершпионской APT на российскую государственную поликлинику. Сложно оценить стоимость эксплойта на тот момент, когда об уязвимости еще не было известно. Но мы отмечаем, что стоимость эксплойта для уязвимости нулевого дня в Adobe Acrobat на рынке в дарквебе довольно высокая.

130 000 $ стоимость эксплойта для уязвимости нулевого дня в Adobe Acrobat

1,6 млн $ стоимость шпионского фреймворка FinSpy

Уязвимости нулевого дня могут использоваться злоумышленниками для доставки шпионских троянов. Например, в APT с использованием уязвимостей нулевого дня в Adobe Flash Player (CVE-2017-11292) и Microsoft .NET Framework (CVE-2017- 8759) доставлялось ПО FinSpy. Фреймворк FinSpy (также известен под названием FinFisher) — шпионское ПО с возможностью слежки через веб-камеру и микрофон, перехвата сообщений в мессенджерах и почтовом ящике, а также кражи паролей и других чувствительных данных. В настоящее время этот троян использует шпионская APT-группировка SandCat. Кроме широких возможностей для кибершпионажа, FinSpy имеет множество механизмов антианализа (обфускация кода, предотвращение запуска в виртуальной машине и др.), что, с одной стороны, затрудняет его обнаружение, и с другой стороны — влияет на стоимость ПО, которая достигает почти полутора миллионов евро.

Для того чтобы обойти механизмы защиты на узлах сети, используются разные техники. К примеру, преступники подписывают вредоносный код с помощью сертификатов, чтобы выдать его за легитимный. Готовые сертификаты также можно найти на специализированных форумах.

1700 $ стоимость расширенной версии сертификата для подписи кода

Если злоумышленникам требуется доступ в сегменты сети, которые находятся под особой защитой, например в технологические сети, они могут применять инструменты собственной разработки. В рамках вредоносной кампании TRITON, направленной против промышленных предприятий, атакующие применяли собственные средства, в частности программы SecHack для сбора учетных данных и NetExec для продвижения по сети.

Таким образом, стоимость набора инструментов на этапе закрепления и горизонтального перемещения для финансово мотивированной группировки может достигать 30–35 тыс. долл. США. Здесь стоит отметить, что такие затраты группировка несет разово, приобретая готовый комплект ПО, но затем группировка использует один и тот же набор для множества последующих атак, поэтому каждая отдельная атака обходится значительно дешевле.

За эксплойт для одной уязвимости нулевого дня придется заплатить несколько десятков или сотен тысяч долларов. Высокая цена на такие эксплойты не останавливает кибершпионов. Помимо покупки эксплойтов, кибершпионы располагают средствами и для разработки собственного уникального ПО, которое способно обходить антивирусы, выявлять запуск в «песочнице» и т. п. Эти обстоятельства существенно затрудняют обнаружение преступников в инфраструктуре и требуют от атакуемых организаций особых мер и средств для защиты ценной информации; невозможно, в частности, эффективно защититься без высококвалифицированного персонала security operations center, работающего в режиме 24/7.

Сколько может стоить APT

При подсчете стоимости APT необходимо учитывать не только цену на инструменты для ее проведения, но также множество операционных расходов (аренду серверов, покупку доменного имени, хостинг сайтов, оплату VPN-сервисов и др.). По нашим оценкам, такие расходы составляют порядка тысячи долларов, что существенно меньше стоимости инструментов для атаки. Далее мы дадим экспертную оценку основных затрат киберпреступников на примере нескольких APT. Выводы основаны на стоимости аналогичных услуг и ПО, которые предлагаются на теневых площадках в дарквебе.

Silenc

288 000 $ средний ущерб от успешной атаки

55 000 $ стоимость набора инструментов

В начале 2019 года было зафиксировано возобновление активных действий со стороны финансово мотивированной группировки Silence. Попробуем разобраться, сколько могла бы стоить атака этой группировки. Как мы отмечали ранее, месячная подписка на сервис по созданию вредоносных вложений обошлась бы группировке в среднем в 2,5 тыс. долл. США. В ходе атак группировка Silence использует как общедоступное ПО из состава Sysinternals Suite, так и ряд уникальных самописных инструментов; в их числе фреймворк Silence, набор для кражи денег из банкоматов Atmosphere и ряд других. К слову, по результатам нашего отдельного исследования рынка преступных киберуслуг, средняя стоимость готового ВПО для банкоматов составляет около 5 тысяч долларов, и это самый дорогой тип вредоносного ПО в дарквебе. Проанализировав теневой рынок киберуслуг, мы пришли к выводу, что стартовая цена набора инструментов финансово мотивированной APT-группировки (такой как Silence) может составить 55 000 долл. США.

В июле 2018 года стало известно об атаке на ПИР Банк, в результате которой финансовая организация потеряла 58 млн рублей. Посчитаем, во сколько могла обойтись подобная атака злоумышленникам. На этапе проникновения преступники использовали фишинговые письма. В их арсенале было собственное ПО, однако во время продвижения по сети они также активно использовали Metasploit Pro и утилиты из пакета Sysinternals Suite. Для наблюдения за сотрудниками банка они применяли инструменты собственной разработки и легитимную утилиту NirCmd. По нашим подсчетам, стоимость такого набора инструментов составляет не менее 66 000 долл. США.

Атака на ПИР Банк

930 000 $ ущерб от атаки

66 000 $ стоимость набора инструментов

В случае ПИР Банка денежные средства были выведены через карты физических лиц в 22 банках, причем большая часть похищенных средств обналичена в ночь проведения самой атаки. Для вывода и обналичивания денег киберпреступники обычно прибегают к услугам лиц, предоставляющих соответствующие схемы. Общая стоимость таких услуг, включая вознаграждение всем участникам преступной схемы по снятию денег, составляет от 15% до 50% от суммы похищенных средств, а значит, группировке пришлось заплатить от 140 до 465 тыс. долларов за обналичивание украденных денег.

Стоимость шпионской атаки оценить уже сложнее. Во-первых, за уязвимости нулевого дня на теневых форумах организаторы могут заплатить как десятки тысяч, так и миллионы долларов. Во-вторых, оценку усложняет использование самописного ПО, уникального для каждой группировки. История разработки такого ПО неизвестна, нет информации о том, сколько человек и в течение какого времени работали над его созданием, а следовательно, нет возможности оценить точную стоимость его разработки. Поэтому при подсчетах мы будем ориентироваться на минимальную стоимость заказной разработки ПО в дарквебе, чтобы получить представление о нижней границе цены.

APT38

41 000 000 $ средний ущерб от успешной атаки

От 500 000 $ стоимость одной атаки

В действиях еще одной финансово мотивированной группировки — APT38 — специалисты FireEye отмечают сходства с кибершпионскими кампаниями, в частности использование общих инструментов со шпионской группировкой TEMP.Hermit. На этапе проникновения группа применяет атаки типа watering hole, а среднее время присутствия в инфраструктуре жертвы составляет 155 дней, что в целом нехарактерно для атак, целью которых является кража денежных средств. Кроме того, в арсенале APT38 насчитывается 26 уникальных семейств вредоносного ПО, разработанных членами группировки. Примерная стоимость разработки такого набора инструментов, по нашей оценке, превышает 0,5 млн долларов.

В 2018 году эксперты PT ESC обнаружили APT-группировку TaskMasters, деятельность которой направлена главным образом на шпионаж в государственных организациях и промышленной сфере. Преступники имели доступ к различным важным сведениям: новым разработкам, договорам, финансовой отчетности и т. п. В подобных случаях ущерб для государства или отрасли промышленности колоссален, но его трудно измерить финансово. Примечательно, что в одной из компаний группировка оставалась незамеченной в инфраструктуре в течение 8 лет.

TaskMasters

От 300 000 $ стоимость одной атаки после проникновения в инфраструктуру

Вероятнее всего, для проникновения в инфраструктуру преступники используют схему supply chain attack. Находясь внутри сети, участники группировки применяют как бесплатные общедоступные утилиты, например из наборов NirSoft и Sysinternals Suite, так и собственные разработки: специалисты PT ESC выявили 15 оригинальных утилит, которые использовались в атаках. По приблизительным оценкам, стоимость разработки инструментов для проведения атаки внутри сети составляет не менее 300 тысяч долларов.

Выводы и рекомендации

Исследование показало, что инструменты, используемые хакерами при проведении APT, могут зависеть от мотивов киберпреступников. Оценочная стоимость арсенала инструментов финансово мотивированных группировок составляет несколько десятков тысяч долларов, для кибершпионских APT эта сумма на порядок больше. В то же время ущерб от APT для организаций-жертв в разы превышает затраты группировки на проведение атаки. Таким образом, затраты на приобретение или разработку инструментов для APT окупаются после первых успешных атак.

Мы рекомендуем финансовым организациям активно участвовать в обмене информацией о кибератаках и индикаторах компрометации, который постоянно происходит в отрасли. Центры мониторинга и реагирования на инциденты (например, ФинЦЕРТ Банка России) помогают значительно снизить успешность кибератак на кредитно-финансовую сферу. Кроме того, необходимо быть готовым оперативно выявлять следы атак в своей инфраструктуре. Крайне важно постоянно отслеживать аномальную активность в сети своей компании, чтобы обнаруживать и исследовать новые неизвестные атаки, делиться такой информацией с другими финансовыми организациями.

Характерной чертой шпионских кампаний сегодня является использование ПО собственной разработки и эксплойтов для уязвимостей нулевого дня. Такие группировки готовы уделять значительное время разведке и подготовке уникальных инструментов для обхода конкретных систем защиты, ведь они атакуют конкретную цель, и любая ошибка может привести к провалу всей операции. Поэтому обнаружить атаку кибершпионов в момент проникновения в локальную сеть сегодня невозможно, крайне сложно сделать это и на этапе закрепления и распространения в инфраструктуре. Зачастую ситуация усугубляется неготовностью самой инфраструктуры атакованной организации к выявлению атак.

Надеяться на защиту отдельных серверов и рабочих станций с помощью типовых решений бесполезно. Сегодня важно понимать, насколько эффективны те системы, которые внедрены в компании для обеспечения безопасности ключевых активов. Преступники уже давно научились обходить антивирусы, «песочницы», системы обнаружения вторжений. Компаниям необходимо реализовать комплексный подход, позволяющий не только сузить круг возможностей нарушителя, но и обеспечить максимальное понимание происходящих в инфраструктуре событий безопасности в контексте системных журналов, трафика и объектов, циркулирующих в сети. Только при полном понимании происходящих в инфраструктуре событий возможно построение процесса threat hunting, который позволяет успешно выявлять действия APT-группировок уже внутри инфраструктуры.

Глубокий анализа трафика, ретроспективный анализ событий ИБ, профилирование действий пользователей и возможность исследования оперативной памяти, процессов и других форензик-артефактов позволяют значительно сократить время присутствия злоумышленников в инфраструктуре и предотвратить достижение поставленных ими целей. И конечно, средства защиты будут неэффективны против APT без поддержки высококвалифицированных специалистов в области расследования инцидентов.

Только понимание современных техник и тактик атакующих, знание используемых ими инструментов и готовность к выявлению наиболее часто применяемых методов атак с учетом специфики отрасли, целей и мотивов потенциального нарушителя позволят построить действительно эффективную защиту, обнаружить присутствие злоумышленника до того, как он достигнет своей цели, устранить угрозу и тем самым минимизировать ключевые риски компании.