PT Network Attack Discovery — система поведенческого анализа сетевого трафика для обнаружения скрытых кибератак. Точно выявляет действия злоумышленников в сети, упрощает расследование инцидентов и помогает в проактивном поиске угроз. PT NAD знает, что искать.

Обзор PT Network Attack Discovery

Сценарии использования продукта

Выявление аномалий и угроз в инфраструктуре

Большую часть кибератак можно остановить еще на периметре, но есть сложные атаки, в ходе которых злоумышленники проникают во внутреннюю сеть.

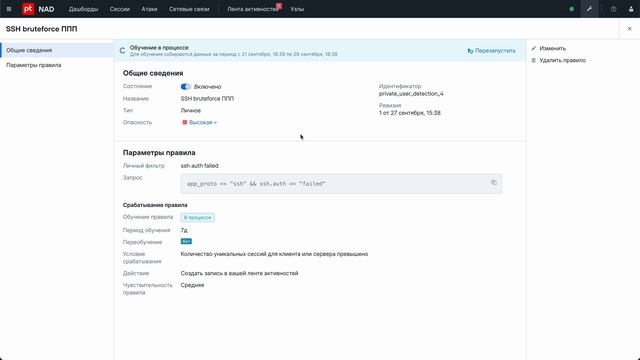

PT NAD осуществляет профилирование сетевых узлов и поиск аномалий в сетевом трафике с помощью технологий машинного обучения. Для обнаружения угроз, которые невозможно выявить классическими методами, в систему встроены самообучающиеся ML-модули. Они разработаны экспертами PT Expert Security Center и активно применяются в продуктах Positive Technologies.

PT NAD использует поведенческий анализ трафика, статистический анализ сессий, собственные правила детектирования угроз, индикаторы компрометации и ретроспективный анализ, которые позволяют обнаруживать атаки на ранних этапах и в случаях, когда злоумышленник уже проник в инфраструктуру.

Система выявляет аномалии и сложные угрозы, которые невозможно обнаружить классическими методами. Поведенческий анализ учитывает множество параметров сессий и точно определяет атакующих даже в шифрованном трафике. Набор индикаторов компрометации и правил еженедельно пополняется экспертизой PT Expert Security Center.

Передовые технологии в PT NAD помогают сотрудникам безопасности обнаружить хорошо подготовленные атаки до реализации неприемлемых для бизнеса событий.

Расследование атак

Для подтверждения кибератак специалистам по ИБ необходимо собрать набор данных: журналы с конечных узлов, данные из систем безопасности, сетевой контекст и артефакты. После этого происходит подтверждение или опровержение обнаруженного события. В случае если атака действительно подтвердилась, необходимо определить масштабы и хронологию событий, собрать всю цепочку, доказательную базу и выработать компенсирующие меры.

PT NAD собирает, обрабатывает и хранит копию сетевого трафика и обработанные данные, следовательно оператор может оперативно сделать вывод об успешности атаки. С помощью системы специалист может:

- локализовать атаку;

- восстановить хронологию атаки;

- выявить уязвимые места в инфраструктуре;

- выработать компенсирующие меры для предотвращения аналогичных атак;

- собрать доказательную базу.

Threat hunting

Threat hunting — проактивный поиск угроз, которые могут пропустить системы безопасности. Он заключается в том, что служба ИБ, не дожидаясь оповещений от средств защиты, ищет следы компрометации и проверяет инфраструктуру так, будто она уже взломана. В рамках threat hunting специалист формулирует гипотезы, основанные, например, на информации о новой преступной группировке, ее методах и инструментах, а затем формирует артефакты и проверяет инфраструктуру на их наличие.

PT NAD помогает компаниям выстроить процесс threat hunting и обнаруживать даже скрытые угрозы, которые не выявляются стандартными средствами защиты.

Сетевой asset management

PT NAD показывает все узлы, подключенные к инфраструктуре, в том числе устройства, на которые невозможно поставить SIEM- или EDR-систему, и сообщает службе безопасности, какие из них не защищены.

PT NAD профилирует все сетевые узлы и знает о появлении новых, собирает информацию об активах, протоколах, номерах портов, данные об ОС и ПО, автоматически определяет тип и роль устройства. Профиль узла всегда показывает актуальную информацию, поэтому IT-подразделение может контролировать сетевую инфраструктуру в режиме реального времени.

Проверка соблюдения регламентов ИБ

Среди популярных техник атакующих — метод перебора (brute force и password spraying). Проникнув в инфраструктуру, злоумышленники применяют тактику разведки, крадут пароли сотрудников и используют доступный инструментарий для перемещения и сокрытия своей деятельности внутри периметра.

PT NAD помогает выявить ошибки конфигурации и нарушения регламентов ИБ: позволяет оперативно обнаружить учетные записи в открытом виде, словарные пароли, использование утилит для удаленного доступа и инструментов сокрытия активности в сети. Выявленные PT NAD события помогают сотрудникам безопасности снизить площадь атаки и уменьшить количество векторов для продвижения и закрепления злоумышленника на соседних сетевых узлах в инфраструктуре.

Сценарии использования для IT-отдела

Сетевой asset management

Для поддержания стабильности инфраструктуры IT-специалисты должны иметь полное представление о каждом активе внутри сетевой инфраструктуры. Любые изменения в сети должны быть контролируемы, а информация должна собираться и обрабатываться непрерывно.

PT NAD профилирует все сетевые узлы и знает о появлении новых, собирает информацию об активах, протоколах, номерах портов, данные об ОС и ПО, автоматически определяет тип и роль устройства. Профиль узла всегда показывает актуальную информацию, поэтому IT-подразделение может контролировать сетевую инфраструктуру в режиме реального времени.

Обнаружение теневой инфраструктуры

Использование сервисов и ПО, о которых не знают подразделения по ИТ и ИБ, может привести к ошибкам, простою инфраструктуры и ее компрометации. Неизвестные узлы, которыми никто не управляет, создают теневую инфраструктуру, негативно влияющую на бизнес.

PT NAD помогает определить неизвестные для IT-службы сетевые узлы. На основе данных, полученных из трафика, система строит сетевой профиль актива, определяет его тип и роль. Система точно знает, когда узел появился, что он из себя представляет и какую активность создает внутри сети.

Обнаружение некорпоративного ПО и ОС

На каждом сетевом узле работают десятки приложений, а сотрудники приносят с собой личные устройства и используют их внутри компании. IT-специалистам нужно контролировать используемое ПО, включая программы для мобильных и личных устройств.

PT NAD помогает определить сетевые узлы, на которых работает некорпоративное ПО, а также быстро узнать, какой тип ОС на них используется, включая BYOD-устройства. Все это помогает IT-специалистам соблюдать и контролировать регламенты компании, а также поддерживать информацию о сети в актуальном состоянии.

Выявление средств удаленного администрирования

В период пандемии большинство компаний перешли на удаленный режим работы, а администраторы стали использовать средства удаленного администрирования как основной инструмент для поддержки IT-инфраструктуры. Бесконтрольное использование подобных средств должно быть ограничено и использоваться по назначению только группой администраторов.

PT NAD определяет ПО, которое предназначено для удаленного администрирования систем (например, AnyDesk, TeamViewer, RemoteAdmin, Ammyy Admin). Нецелевое использование средств удаленного администрирования может свидетельствовать о неправильной конфигурации сетевых узлов, и продукт помогает IT-специалистам вовремя обратить на это внимание.

Что выявляет PT NAD

Полезные сервисы и материалы

Услуги, которые чаще всего выбирают клиенты вместе с PT NAD

Как работает PT NAD

Отзывы

Новости

Positive Education

Материалы

Истории успеха

Аналитика

Лицензии и сертификаты

Видео

Стоимость продукта

Права на использование программного изделия PT Network Attack Discovery предоставляются на условиях правообладателя — АО «Позитив Текнолоджиз» по запросу. Контактная информация.

Positive Technologies Network Attack Discovery

Продукт внесен в единый реестр российских программ для электронных вычислительных машин и баз данных 19 сентября 2018 года, регистрационный номер 4710.

Тест-драйв — удобная альтернатива «пилоту»

Мы создали новый способ тестирования средств защиты — минимум времени и максимум эффективности всего за три шага. Смотрите подробнее в нашем видео.

Остались вопросы?

Заполните форму и наши специалисты свяжутся с вами в ближайшее время